유사한 파일 다운로드 페이지를 이용한 정보 탈취 악성코드 주의

최근 인터넷 검색을 통해 사용자가 원하는 파일 다운로드 과정에서 유사한 다운로드 페이지로 연결하여 정보 탈취 악성코드 다수를 설치하는 사례를 살펴보도록 하겠습니다.

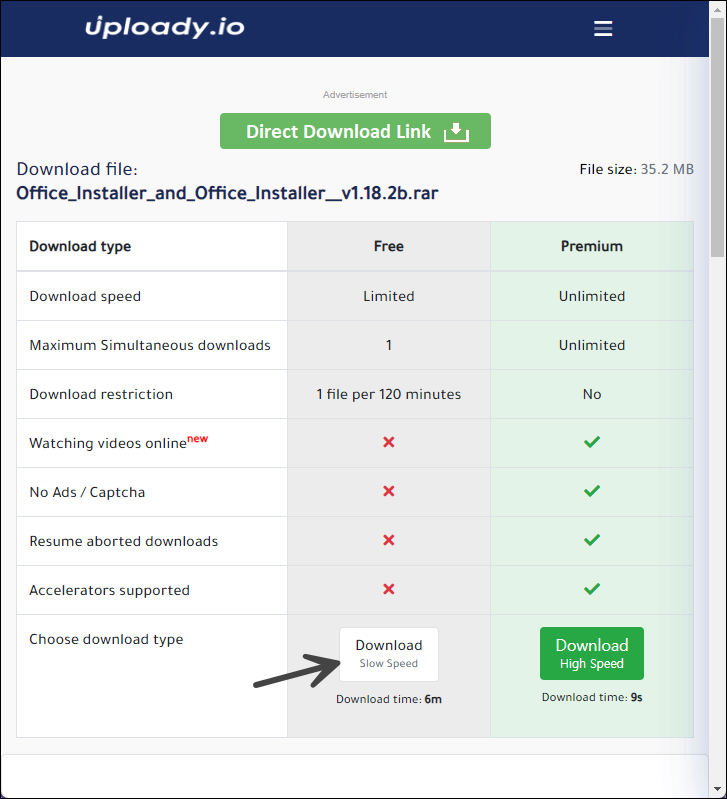

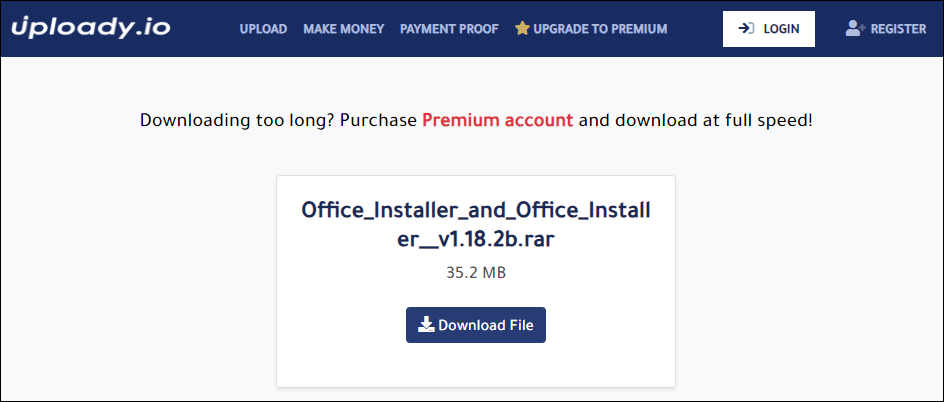

예를 들어 사용자가 다운로드 페이지에서 "Download" 버튼을 클릭하여 원하는 Office_Installer_and_Office_Installer__v1.18.2b.rar 압축 파일 다운로드를 시도한다고 가정하겠습니다.

해당 Download 버튼을 클릭 시 새 창을 생성하여 다음과 같은 유사한 파일 다운로드 페이지를 추가 생성할 수 있습니다.

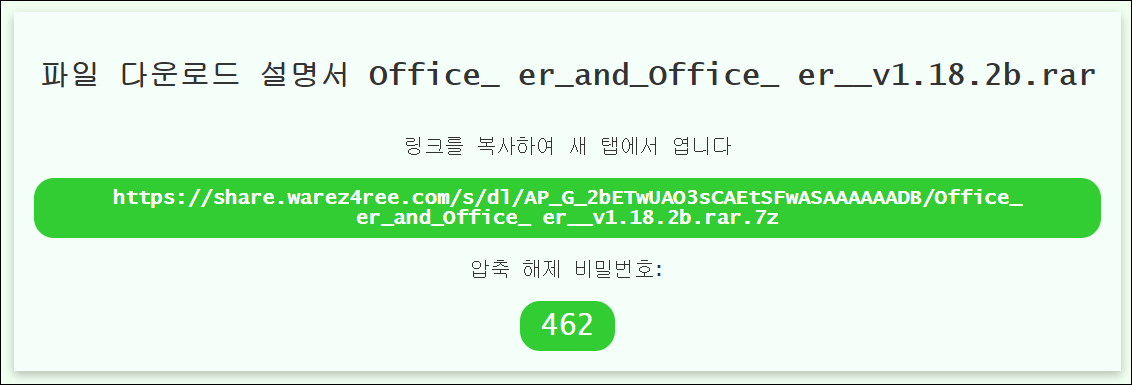

위와 같은 유사 다운로드 페이지가 추가 생성되어 사용자가 다운로드(Download) 버튼을 클릭할 경우 압축 파일 다운로드가 이루어집니다.

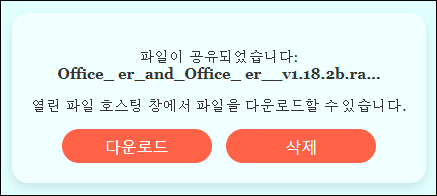

참고로 최초 사용자가 다운로드 버튼을 클릭 시 다음과 같은 페이지로 연결되어 파일 다운로드가 되어야 합니다.

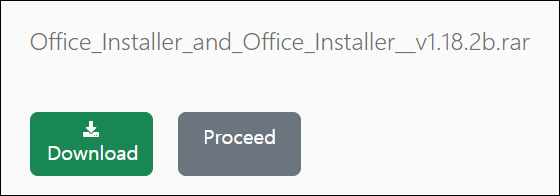

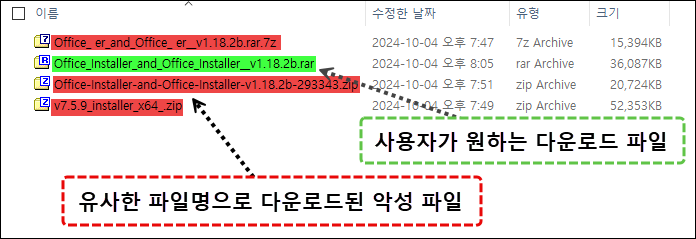

이를 통해 다운로드된 압축 파일을 확인해보면 사용자는 어떤 파일이 자신이 원하는 압축 파일인지 확인하기 매우 어려우며, 유사 다운로드 페이지에서 다운로드한 파일도 동일 파일로 착각하여 실행할 수 있습니다.

그렇다면 다운로드된 유사한 파일명을 가진 압축 파일 내에 존재하는 파일은 어떤 목적으로 제작되었는지 확인해 보도록 하겠습니다.

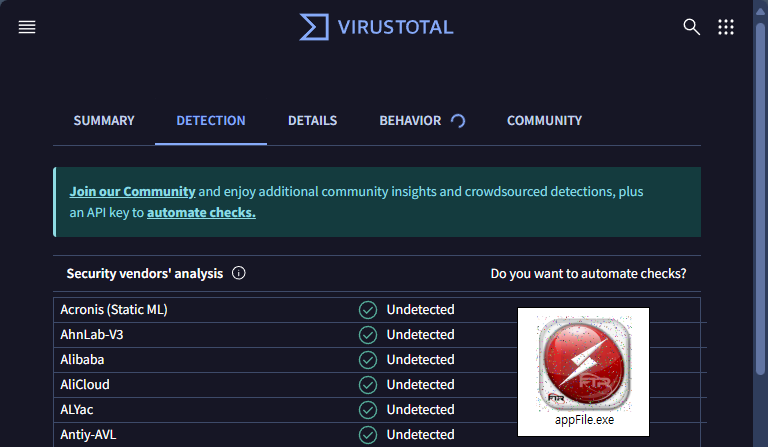

Office_ er_and_Office_ er__v1.18.2b.rar.7z 압축 파일은 내부에 408.7z 압축 파일(비밀번호로 보호)이 존재하며 그 내부에는 appFile.exe 실행 파일(SHA-1 : 83cf61334e9af2cee746be60e08a7e527c6abb4f)이 존재합니다.

appFile.exe 파일 크기는 839,473,713 Bytes 대용량 파일로 제작되어 있는데 이유는 VirusTotal 온라인 검사 서비스가 650MB 이상 업로드를 할 수 없는 점을 고려한 것으로 판단되며, 해당 파일을 ZIP 압축하여 검사를 해보면 모든 보안 제품에서 탐지하지 않고 있습니다.

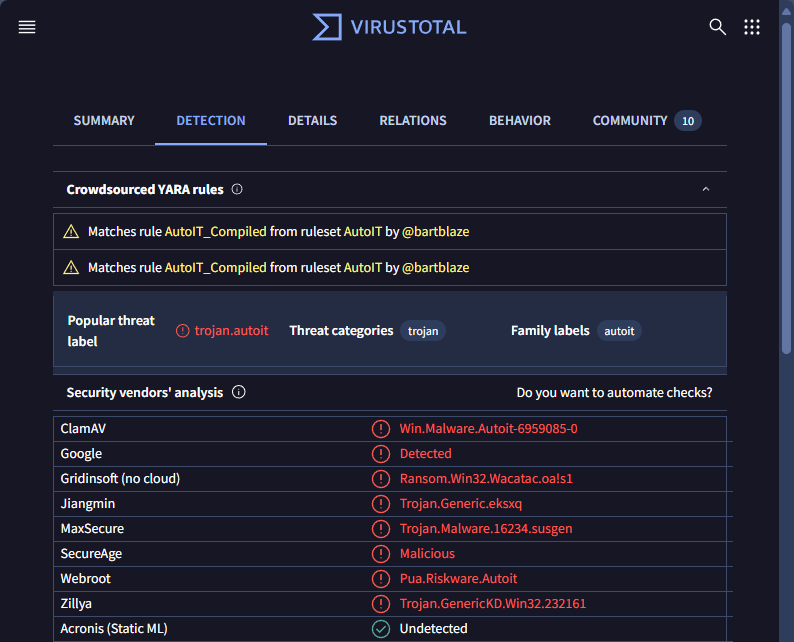

사용자가 appFile.exe 파일을 실행할 경우 "C:\Users\%UserName%\AppData\Local\Temp\687982\Motorcycle.pif" 파일(SHA-1 : 1bd5ca29fc35fc8ac346f23b155337c5b28bbc36)을 추가 생성하여 동작하기 시작하며, 해당 파일은 AutoIt 정상 파일이므로 대다수의 보안 제품에서는 탐지하지 않을 가능성이 높습니다.

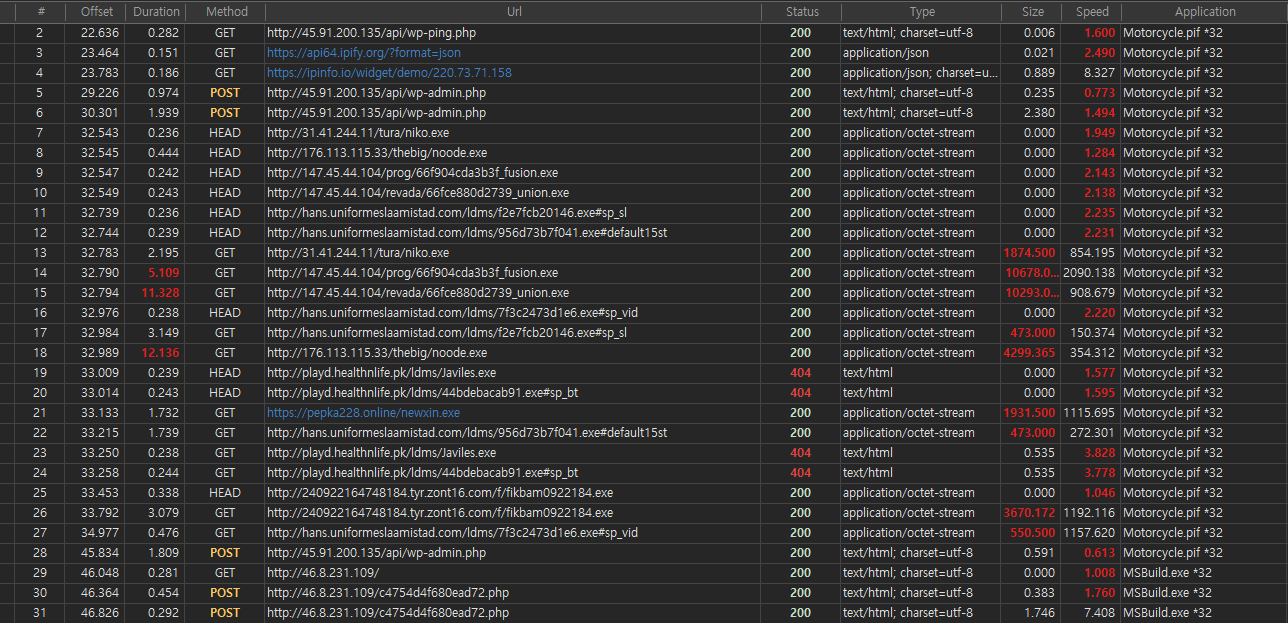

실행된 Motorcycle.pif 파일은 외부 다양한 서버에서 다음과 같은 악성 파일 다수를 다운로드하는 동작을 확인할 수 있습니다.

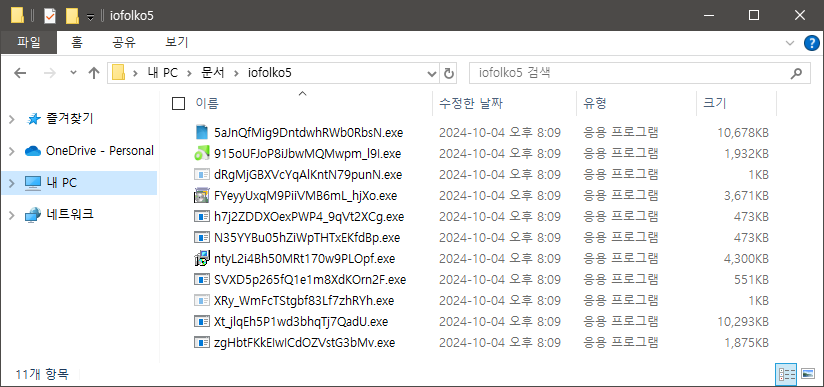

이로 인하여 "C:\Users\%UserName%\Documents\iofolko5" 폴더에 다의 악성 설치 파일이 생성된 것을 확인할 수 있습니다.

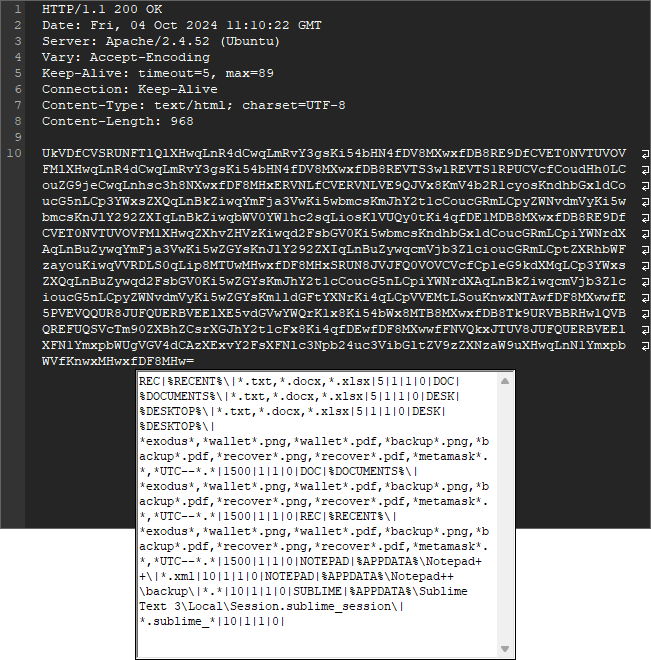

많은 악성 파일 설치로 인하여 모두 확인할 수 없지만 대표적으로 C&C 서버 통신을 시도하는 파일이 어떤 정보를 수집하는지 확인해보면 특정 폴더 내에 존재하는 문서 파일(.docx, .xlsx, .txt), 특정 파일명을 가진 이미지 파일(.png) 또는 문서 파일(.pdf), 문서 편집 프로그램( Notepad++, Sublime Text)의 백업 파일 등을 통해 정보 탈취를 시도하며 그 중심에는 가상 화폐와 민감한 정보 수집으로 보입니다.

그러므로 인터넷 상에서 파일 다운로드 과정에서 몇 번의 유사한 파일 다운로드 페이지에 속아서 파일 다운로드 및 파일 실행을 통해 정보가 외부로 유출되어 금전적 피해를 당할 수 있으므로 파일 다운로드 시 매우 주의하시기 바랍니다.