호스트(Host) 파일은 윈도우의 기본 파일 중의 하나로 인터넷의 IP 주소(예 : 203.123.123.252)에 호스트 네임(예 : naver.com) 주소를 알려주는 파일입니다.

최근에는 호스트 파일을 변조하는 악성코드로 인해 사용자가 원치않는 주소로 납치를 하거나, 특정 웹사이트(주로 보안업체 등)를 차단하게 만들고 있습니다.

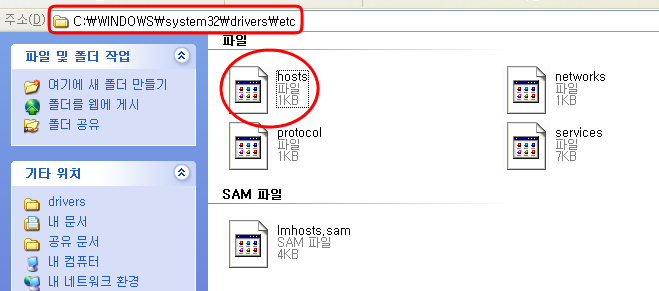

기본적으로 C:\WINDOWS\system32\drivers\etc 폴더에서 호스트 파일을 확인하실 수 있습니다.

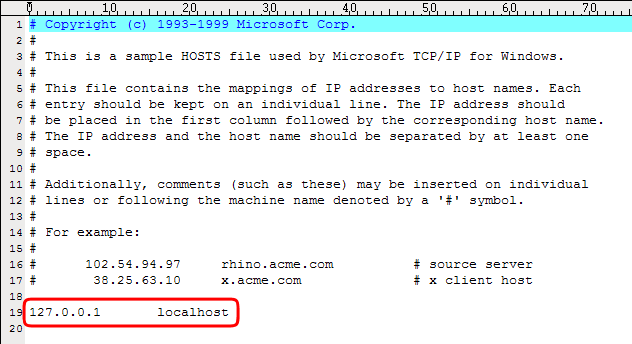

해당 파일의 내부 정보는 다음과 같습니다.

해당 호스트 파일에 추가적으로 사용자가 특정 웹사이트를 입력하면 해당 사이트의 접속을 차단하는 용도로 사용할 수도 있는 것으로 압니다.

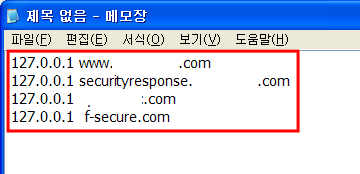

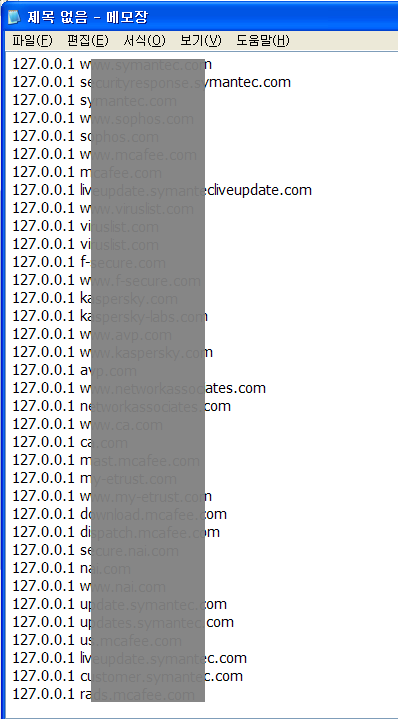

그럼 이제 특별히 지정한 호스트 명단을 통해 텍스트 문서를 만들어 보겠습니다.

1. [메모장]을 열어서 다음과 같은 정보를 기입합니다.

해당 정보를 기입하고 텍스트 문서 형태(txt 파일)로 저장을 합니다.

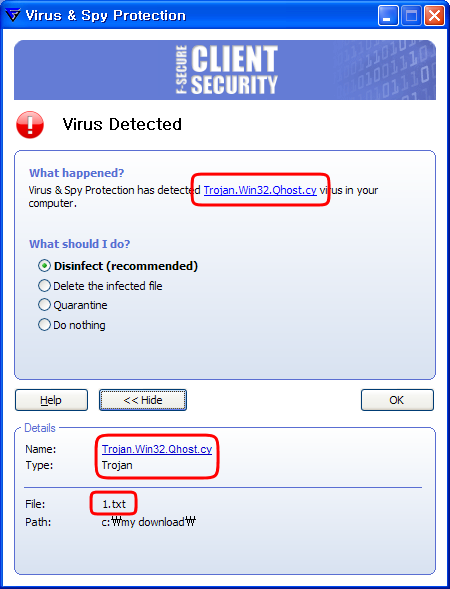

파일을 저장하면 F-Secure 제품에서 Trojan.Win32.Qhost.cy 진단명으로 해당 텍스트 문서를 진단을 합니다.

해당 파일을 바이러스 토탈을 통해 확인해 보겠습니다.

| Antivirus | Version | Last Update | Result |

|---|---|---|---|

| AhnLab-V3 | 2008.2.11.10 | 2008.02.11 | - |

| AntiVir | 7.6.0.62 | 2008.02.10 | - |

| Authentium | 4.93.8 | 2008.02.11 | HOST_trojan |

| Avast | 4.7.1098.0 | 2008.02.10 | - |

| AVG | 7.5.0.516 | 2008.02.10 | - |

| BitDefender | 7.2 | 2008.02.11 | - |

| CAT-QuickHeal | None | 2008.02.08 | - |

| ClamAV | 0.92 | 2008.02.10 | - |

| DrWeb | 4.44.0.09170 | 2008.02.10 | - |

| eSafe | 7.0.15.0 | 2008.01.28 | - |

| eTrust-Vet | 31.3.5522 | 2008.02.08 | - |

| Ewido | 4.0 | 2008.02.10 | - |

| FileAdvisor | 1 | 2008.02.11 | - |

| Fortinet | 3.14.0.0 | 2008.02.10 | - |

| F-Prot | 4.4.2.54 | 2008.02.10 | HOST_trojan |

| F-Secure | 6.70.13260.0 | 2008.02.10 | Trojan.Win32.Qhost.cy |

| Ikarus | T3.1.1.20 | 2008.02.11 | - |

| Kaspersky | 7.0.0.125 | 2008.02.11 | Trojan.Win32.Qhost.cy |

| McAfee | 5226 | 2008.02.08 | - |

| Microsoft | 1.3204 | 2008.02.10 | - |

| NOD32v2 | 2862 | 2008.02.10 | - |

| Norman | 5.80.02 | 2008.02.08 | - |

| Panda | 9.0.0.4 | 2008.02.10 | - |

| Prevx1 | V2 | 2008.02.11 | - |

| Rising | 20.29.22.00 | 2008.01.30 | - |

| Sophos | 4.26.0 | 2008.02.11 | - |

| Sunbelt | 2.2.907.0 | 2008.02.09 | - |

| Symantec | 10 | 2008.02.11 | - |

| TheHacker | 6.2.9.215 | 2008.02.09 | - |

| VBA32 | 3.12.6.0 | 2008.02.10 | - |

| VirusBuster | 4.3.26:9 | 2008.02.10 | Trojan.QHosts.AA |

| Webwasher-Gateway | 6.6.2 | 2008.02.11 | - |

| Additional information |

|---|

| File size: 116 bytes |

| MD5: c80d6ee82c177b8f3d5a06a2c20eaf6f |

| SHA1: 09590448105fbea236b89a91a4924c3dbadf3016 |

Kaspersky 엔진에서 진단을 하고 있는 것을 확인하실 수 있습니다. 이전에도 구글 웹사이트에서 단순한 검색값으로 쉽게 악성코드 진단을 하도록 만드는 경우와 마찬가지로 비슷한 형태라고 보여집니다. 즉 보안업체마다 진단방식의 차이라고 할까요?

2007/10/04 - [벌새::컴터] - 구글 한국어 검색 페이지에서 바이러스 감염시키기

2007/11/08 - [벌새::컴터] - 구글 검색어로 바이러스 감염시키기 -2탄-

이제 조금 더 테스트 문서에 많은 정보를 넣어보겠습니다.

해당 텍스트 문서를 텍스트 파일로 저장하여 바이러스 토탈에서 확인한 결과는 다음과 같습니다.

| Antivirus | Version | Last Update | Result |

|---|---|---|---|

| AhnLab-V3 | 2008.2.11.10 | 2008.02.11 | - |

| AntiVir | 7.6.0.62 | 2008.02.10 | TR/AntiHosts.Gen |

| Authentium | 4.93.8 | 2008.02.11 | HOST_trojan |

| Avast | 4.7.1098.0 | 2008.02.10 | Win32:QHost-FH |

| AVG | 7.5.0.516 | 2008.02.10 | - |

| BitDefender | 7.2 | 2008.02.11 | Generic.Qhost.43494FC8 |

| CAT-QuickHeal | None | 2008.02.08 | - |

| ClamAV | 0.92 | 2008.02.10 | Trojan.Qhost.AR |

| DrWeb | 4.44.0.09170 | 2008.02.10 | - |

| eSafe | 7.0.15.0 | 2008.01.28 | - |

| eTrust-Vet | 31.3.5522 | 2008.02.08 | Win32/Hostblock |

| Ewido | 4.0 | 2008.02.10 | - |

| FileAdvisor | 1 | 2008.02.11 | - |

| Fortinet | 3.14.0.0 | 2008.02.10 | - |

| F-Prot | 4.4.2.54 | 2008.02.10 | HOST_trojan |

| F-Secure | 6.70.13260.0 | 2008.02.10 | Text/Qhosts.A |

| Ikarus | T3.1.1.20 | 2008.02.11 | - |

| Kaspersky | 7.0.0.125 | 2008.02.11 | Email-Worm.Win32.Anker.n |

| McAfee | 5226 | 2008.02.08 | QHosts-54 |

| Microsoft | 1.3204 | 2008.02.10 | Trojan:Win32/Qhost.I |

| NOD32v2 | 2862 | 2008.02.10 | Win32/Qhost |

| Norman | 5.80.02 | 2008.02.08 | Text/Qhosts.A |

| Panda | 9.0.0.4 | 2008.02.10 | Trj/Qhost.gen |

| Prevx1 | V2 | 2008.02.11 | - |

| Rising | 20.29.22.00 | 2008.01.30 | - |

| Sophos | 4.26.0 | 2008.02.11 | - |

| Sunbelt | 2.2.907.0 | 2008.02.09 | - |

| Symantec | 10 | 2008.02.11 | - |

| TheHacker | 6.2.9.215 | 2008.02.09 | - |

| VBA32 | 3.12.6.0 | 2008.02.10 | - |

| VirusBuster | 4.3.26:9 | 2008.02.10 | Trojan.QHosts.G |

| Webwasher-Gateway | 6.6.2 | 2008.02.11 | Trojan.AntiHosts.Gen |

| Additional information |

|---|

| File size: 5204 bytes |

| MD5: 461be496074b5322851217248aa0ef65 |

| SHA1: 8396372d2d4b03f1f3aae8cddc61bc1235994c72 |

이전부터 훨씬 많은 보안제품에서 진단하는 모습을 볼 수 있습니다.

만약 해당 파일을 다음과 같이 이용을 한다면 당연히 해당 파일은 악성코드로 진단을 해야하는 것이 정상이라고 생각합니다.

즉 테스트를 위해 만들어진 host.txt 파일을 host라고 파일명을 변경하고 파일의 위치를 C:\WINDOWS\system32\drivers\etc 폴더에 덮어쓰기를 하면 완전한 악성코드의 모습이 될 수 있다고 생각합니다.

이와 같은 진단정책에 대해서는 각 보안업체에서 정한 규칙이라서 이야기할 부분은 아니겠지만, 너무 민감한 백신으로 인해 오해의 여지가 생기고 누구나 아주 쉽게 악성코드로 진단하는 파일을 만들 수도 있다고 생각합니다.

최근에 와서 개인적으로 느끼는 악성코드와 정상 파일의 모습은 종이 한 장 차이(1Bit)로 보여질 때도 있는 것 같습니다.