728x90

반응형

이전에도 언급한 음란물을 보기 위해 설치를 유도하는 악성코드는 일반적으로 이메일을 통해 유포되거나 이번에 소개하는 것과 같이 특정 웹사이트를 구성하여 유포하는 방식이 있습니다.

해외 유명 동영상 공유 서비스 유튜브(YouTube)와 유사한 형태로 웹사이트를 갖추고 음란물 동영상을 서비스하는 해외 사이트들이 은근히 있습니다.

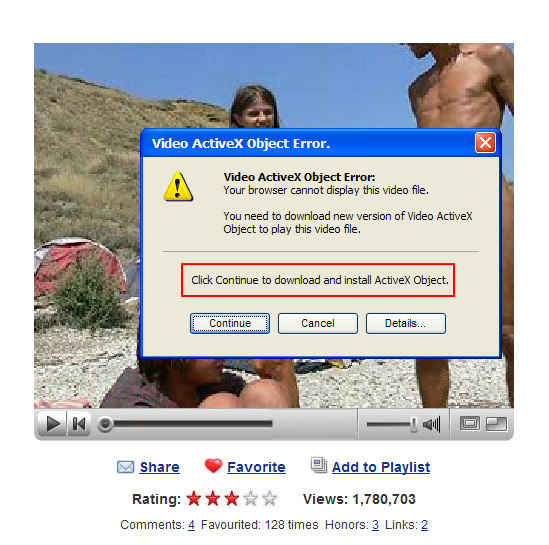

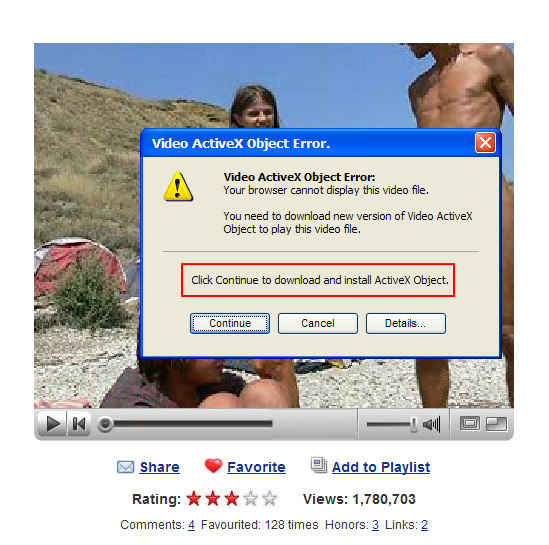

해당 사이트에서 제공하는 특정 동영상을 보도록 호기심을 자극하여 클릭을 하면 다음과 같은 화면을 출력합니다.

해당 비디오의 ActiveX 객체가 오류가 발생하여 비디오를 플레이하기 위해서는 추가적으로 제공되는 파일을 다운로드 하여 설치하라는 메시지가 나옵니다.

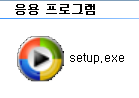

실제 다운로드된 파일의 모양을 보면 마치 마이크로소프트사의 윈도우 미디어 플레이어와 같아서 의심없이 설치를 할 수도 있습니다.

즐롭(Zlob)으로 알려진 해당 악성코드는 컴퓨터에 설치될 경우 IE의 설정을 변경하며, 컴퓨터의 보안이 취약하다는 허위 정보를 제공하여 추가적으로 허위 보안 제품을 다운로드하여 설치하는 등의 악성 행위를 하는 것으로 알려져 있습니다.

국내에서는 위와 같은 방식으로 악성코드를 유포하는 경우는 극히 드물어보이지만, 해외의 경우에는 심심찮게 발견되고 있습니다.

즐롭의 경우는 수시로 보안제품을 우회하기 위해 변종이 상당히 만들어지고 있으며, 위에서 언급한 것처럼 허위 보안제품 설치를 유도하여 금전적 이득을 취하므로 주의하시기 바랍니다.

이메일을 통한 악성코드 분석 보기 : http://hummingbird.tistory.com/235

해외 유명 동영상 공유 서비스 유튜브(YouTube)와 유사한 형태로 웹사이트를 갖추고 음란물 동영상을 서비스하는 해외 사이트들이 은근히 있습니다.

해당 사이트에서 제공하는 특정 동영상을 보도록 호기심을 자극하여 클릭을 하면 다음과 같은 화면을 출력합니다.

해당 비디오의 ActiveX 객체가 오류가 발생하여 비디오를 플레이하기 위해서는 추가적으로 제공되는 파일을 다운로드 하여 설치하라는 메시지가 나옵니다.

실제 다운로드된 파일의 모양을 보면 마치 마이크로소프트사의 윈도우 미디어 플레이어와 같아서 의심없이 설치를 할 수도 있습니다.

[setup.exe]

Antivirus Version Last Update Result

AhnLab-V3 2008.5.22.1 2008.05.23 -

AntiVir 7.8.0.19 2008.05.23 TR/Dldr.Zlob.Gen

Authentium 5.1.0.4 2008.05.22 -

Avast 4.8.1195.0 2008.05.23 Win32:Zlob-CBY

AVG 7.5.0.516 2008.05.23 -

BitDefender 7.2 2008.05.23 Trojan.Zlob.2.Gen

CAT-QuickHeal 9.50 2008.05.22 -

ClamAV 0.92.1 2008.05.23 -

DrWeb 4.44.0.09170 2008.05.23 -

eSafe 7.0.15.0 2008.05.22 -

eTrust-Vet 31.4.5815 2008.05.23 -

Ewido 4.0 2008.05.23 -

F-Prot 4.4.4.56 2008.05.23 W32/Zlob.S!Eldorado

F-Secure 6.70.13260.0 2008.05.23 Suspicious:W32/Malware!Gemini

Fortinet 3.14.0.0 2008.05.23 W32/Zlob.NKU!tr.dldr

GData 2.0.7306.1023 2008.05.23 Win32:Zlob-CBY

Ikarus T3.1.1.26.0 2008.05.23 -

Kaspersky 7.0.0.125 2008.05.23 -

McAfee 5301 2008.05.22 Puper

Microsoft 1.3520 2008.05.23 TrojanDownloader:Win32/Zlob.gen!AW

NOD32v2 3125 2008.05.23 -

Norman 5.80.02 2008.05.22 -

Panda 9.0.0.4 2008.05.23 -

Prevx1 V2 2008.05.23 -

Rising 20.45.42.00 2008.05.23 Trojan.PSW.Win32.GameOL.GEN

Sophos 4.29.0 2008.05.23 -

Sunbelt 3.0.1123.1 2008.05.17 -

Symantec 10 2008.05.23 -

TheHacker 6.2.92.318 2008.05.23 -

VBA32 3.12.6.6 2008.05.22 suspected of Downloader.Zlob.3

VirusBuster 4.3.26:9 2008.05.22 -

Webwasher-Gateway 6.6.2 2008.05.23 Trojan.Dldr.Zlob.Gen

Additional information

File size: 23040 bytes

MD5...: 76a41adb03041ea3d6b6463e05e56832

SHA1..: 1eae77ea836f842098abdd71910ead17a25b7b7e

SHA256: fb97f759f8470bd057672dd097321821b86a74723d4fdc3a08e3ca1faad18316

SHA512: f90d5f265657cabd64f24a3a510fa08e6a7f79da4b781c791fd8b55f302e8cd6

02734491c44db1f412d8bd63a9be5c3c29c3d8e1ed5be10bc2161ff8d2c4099c

AhnLab-V3 2008.5.22.1 2008.05.23 -

AntiVir 7.8.0.19 2008.05.23 TR/Dldr.Zlob.Gen

Authentium 5.1.0.4 2008.05.22 -

Avast 4.8.1195.0 2008.05.23 Win32:Zlob-CBY

AVG 7.5.0.516 2008.05.23 -

BitDefender 7.2 2008.05.23 Trojan.Zlob.2.Gen

CAT-QuickHeal 9.50 2008.05.22 -

ClamAV 0.92.1 2008.05.23 -

DrWeb 4.44.0.09170 2008.05.23 -

eSafe 7.0.15.0 2008.05.22 -

eTrust-Vet 31.4.5815 2008.05.23 -

Ewido 4.0 2008.05.23 -

F-Prot 4.4.4.56 2008.05.23 W32/Zlob.S!Eldorado

F-Secure 6.70.13260.0 2008.05.23 Suspicious:W32/Malware!Gemini

Fortinet 3.14.0.0 2008.05.23 W32/Zlob.NKU!tr.dldr

GData 2.0.7306.1023 2008.05.23 Win32:Zlob-CBY

Ikarus T3.1.1.26.0 2008.05.23 -

Kaspersky 7.0.0.125 2008.05.23 -

McAfee 5301 2008.05.22 Puper

Microsoft 1.3520 2008.05.23 TrojanDownloader:Win32/Zlob.gen!AW

NOD32v2 3125 2008.05.23 -

Norman 5.80.02 2008.05.22 -

Panda 9.0.0.4 2008.05.23 -

Prevx1 V2 2008.05.23 -

Rising 20.45.42.00 2008.05.23 Trojan.PSW.Win32.GameOL.GEN

Sophos 4.29.0 2008.05.23 -

Sunbelt 3.0.1123.1 2008.05.17 -

Symantec 10 2008.05.23 -

TheHacker 6.2.92.318 2008.05.23 -

VBA32 3.12.6.6 2008.05.22 suspected of Downloader.Zlob.3

VirusBuster 4.3.26:9 2008.05.22 -

Webwasher-Gateway 6.6.2 2008.05.23 Trojan.Dldr.Zlob.Gen

Additional information

File size: 23040 bytes

MD5...: 76a41adb03041ea3d6b6463e05e56832

SHA1..: 1eae77ea836f842098abdd71910ead17a25b7b7e

SHA256: fb97f759f8470bd057672dd097321821b86a74723d4fdc3a08e3ca1faad18316

SHA512: f90d5f265657cabd64f24a3a510fa08e6a7f79da4b781c791fd8b55f302e8cd6

02734491c44db1f412d8bd63a9be5c3c29c3d8e1ed5be10bc2161ff8d2c4099c

즐롭(Zlob)으로 알려진 해당 악성코드는 컴퓨터에 설치될 경우 IE의 설정을 변경하며, 컴퓨터의 보안이 취약하다는 허위 정보를 제공하여 추가적으로 허위 보안 제품을 다운로드하여 설치하는 등의 악성 행위를 하는 것으로 알려져 있습니다.

1. 파일 생성

%Temp%\awer0.bat <C:\Documents and Settings\사용자\Local Settings\Temp\>

2. 레지스트리 생성

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\multimediaControls.chl

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\multimediaControls.chl\CLSID

- (Default) = "{6BF52A52-394A-11D3-B153-00C04F79FAA6}"

HKEY_CURRENT_USER\Software\NetProject

- Path = "%ProgramFiles%\NetProject"

Removable = 0x00000000

65400 = 0x00000538

65401 = 0x53F03180

65402 = 0x01C8BC8D

3. 특정 서버 연결

69.50.164.54 / 포트 : 80

%Temp%\awer0.bat <C:\Documents and Settings\사용자\Local Settings\Temp\>

2. 레지스트리 생성

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\multimediaControls.chl

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\multimediaControls.chl\CLSID

- (Default) = "{6BF52A52-394A-11D3-B153-00C04F79FAA6}"

HKEY_CURRENT_USER\Software\NetProject

- Path = "%ProgramFiles%\NetProject"

Removable = 0x00000000

65400 = 0x00000538

65401 = 0x53F03180

65402 = 0x01C8BC8D

3. 특정 서버 연결

69.50.164.54 / 포트 : 80

국내에서는 위와 같은 방식으로 악성코드를 유포하는 경우는 극히 드물어보이지만, 해외의 경우에는 심심찮게 발견되고 있습니다.

즐롭의 경우는 수시로 보안제품을 우회하기 위해 변종이 상당히 만들어지고 있으며, 위에서 언급한 것처럼 허위 보안제품 설치를 유도하여 금전적 이득을 취하므로 주의하시기 바랍니다.

728x90

반응형