언론에 공개된 내용을 토대로 이번 해킹 사고의 방식을 추리해보면 다음과 같습니다.

알 수 없는 공격자가 사전에 SK 내부망 IP를 파악한 상태에서 개인정보 유출을 목적으로 7월 18일경 이스트소프트(ESTSoft) 알툴즈 제품군의 업데이트 서버를 해킹하여 업데이트 관련 파일을 악성 파일로 변경하였습니다.

이 상태에서 알툴즈 제품을 설치한 모든 사용자가 위험에 노출되는 것이 아니라 사전에 파악한 SK 내부망 IP를 통해 업데이트를 시도할 경우에만 추가적인 악성 파일을 SK 내부망 PC로 다운로드를 시도하여 총 62대를 감염시킨 것으로 보입니다.

감염된 PC에서 회원 정보를 탈취하기 위해 DB 서버 관리자 계정을 수집한 후 7월 26일경부터 중국에 위치한 특정 IP로 정보가 유출된 것으로 보입니다.

7월 28일 최초 언론에 해킹 사실이 알려진 후, 사고 발생과 관련하여 조사를 하던 중 알툴즈 업데이트 관련 취약점을 이용한 것으로 확인되었으며 이스트소프트사에서는 긴급 보안 패치를 8월 4일 제공하기 시작하였습니다.

이번 해킹 사고는 크게 SK 내부에서 알툴즈 공개용 소프트웨어를 불법적으로 사용한 문제와 알툴즈 업데이트 기능의 보안 문제가 혼재된 것으로 들어났습니다.

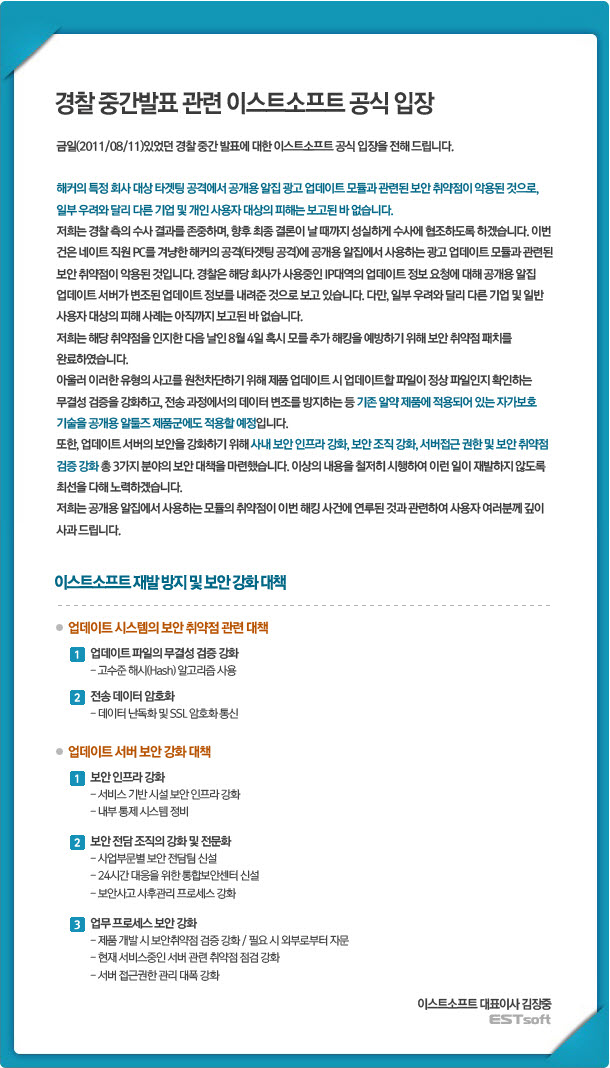

이스트소프트(ESTSoft)사에서는 이번 사고에 대한 재발 방지 및 보안 강화 대책으로 ① 업데이트 시스템의 보안 강화(업데이트 파일 무결성 검증 강화, 전송 데이터 암호화) ② 업데이트 서버 보안 강화(보안 인프라 강화, 보안 전담 조직 강화 및 전문화, 업무 프로세스 보안 강화)를 한다고 발표하였습니다.

현재 저를 포함한 많은 알툴즈 제품 사용자들 중에서는 보안 제품까지 서비스하는 업체에서 이런 해킹 공격 도구로 악용 당한 것에 대하여 신뢰를 잃고 프로그램 삭제를 고민할 것으로 보입니다.

개인적으로 이런 공격에 악용당한 알툴즈 제품 이외에도 다양한 사용자 층이 많은 유명 소프트웨어가 보안상 문제가 있을 수 있으므로 주기적인 업데이트 체크를 통한 최신 버전 사용과 함께 보안 제품 실시간 감시를 활성화 및 방화벽 설치를 하시고 인터넷을 이용하시기 바랍니다.