728x90

반응형

안녕하세요.

웹상에서 다운로드하는 이미지 파일 중에는 일반적인 그림 파일(jpg / gif / png 등)로 가장한 악성코드 파일이 존재할 수 있습니다.

이런 이미지 파일을 가장 손쉽게 의심해 볼 수 있는 방법을 살펴보겠습니다.

여기에서 주의하실 점은 아래에 설명하는 방식이 반드시 악성코드라는 근거는 없다는 것입니다.

예를 들어서 정상적인 exe 파일을 단순히 확장자만 변경하여 jpg로 만들었을 경우도 충분히 가능하기 때문입니다.

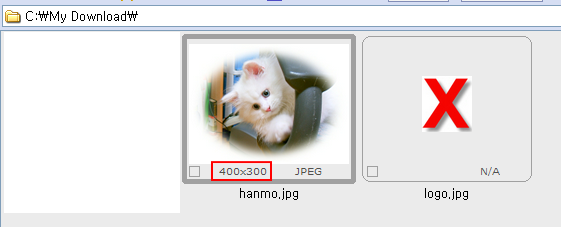

스크린샷과 같이 2개의 jpg 그림 파일이 존재합니다.

윈도우 탐색기 상에서 제공하는 기본적인 정보를 보시면 차이점이 하나 노출됩니다.

일반적으로 그림 파일의 경우 해당 그림의 가로값 * 세로값을 기본적으로 제공해 주고 있습니다.

logo.jpg 파일의 경우에는 이런 값이 제시되어 있지 않고, hanmo.jpg 파일은 정상적으로 제시되고 있습니다.

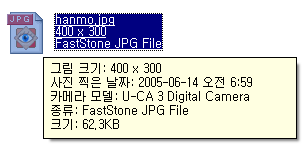

더 자세한 정보를 보시면 hanmo.jpg 파일을 생성한 자세한 정보가 나오고 있습니다.

실제 이미지 뷰어를 통해 두 파일을 비교해 보았습니다.

정상적으로 그림이 생성되는 그림 파일은 이미지가 구현되지만 logo.jpg 파일은 실제 이미지 파일이 아니므로 X자 이미지가 구현되지 않습니다.

이와 같은 방식으로 악성코드를 유포하는 이유는 (1) 실제 jpg 이미지 포멧의 보안 취약점을 이용하는 경우 (2) 인터넷 사용자의 사회 공학적 방식 악용으로 볼 수 있을 것 같습니다.

최근 플래쉬 파일 포멧의 보안 취약점, pdf 문서 파일의 보안 취약점, doc / ppt 등 사용이 많은 파일 포멧의 취약점을 노리는 이유가 바로 많은 사용자와 더불어 실행 파일(exe)보다 의심을 덜 하기 때문이 아닌가 생각됩니다.

웹상에서 수상한 이미지 파일을 받았을 때에는 이와 같이 가장 기본적인 파일 정보를 확인하는 습관도 좋은 방법 중의 하나라고 생각됩니다.

물론 웹상의 이미지가 그대로 구현되면 웹상에서 이미지가 아닌 마치 깨진 문자열이 쏟아지면서 감염이 될 수도 있기에 더더욱 조심해야 한다고 봅니다.

이 방법은 압축되어 전달되는 이미지 파일을 다운로드하여 압축을 풀고 이미지를 열기 전에 확인할 수 있는 가장 기본적인 방법 중의 하나입니다.

웹상에서 다운로드하는 이미지 파일 중에는 일반적인 그림 파일(jpg / gif / png 등)로 가장한 악성코드 파일이 존재할 수 있습니다.

이런 이미지 파일을 가장 손쉽게 의심해 볼 수 있는 방법을 살펴보겠습니다.

여기에서 주의하실 점은 아래에 설명하는 방식이 반드시 악성코드라는 근거는 없다는 것입니다.

예를 들어서 정상적인 exe 파일을 단순히 확장자만 변경하여 jpg로 만들었을 경우도 충분히 가능하기 때문입니다.

스크린샷과 같이 2개의 jpg 그림 파일이 존재합니다.

윈도우 탐색기 상에서 제공하는 기본적인 정보를 보시면 차이점이 하나 노출됩니다.

일반적으로 그림 파일의 경우 해당 그림의 가로값 * 세로값을 기본적으로 제공해 주고 있습니다.

logo.jpg 파일의 경우에는 이런 값이 제시되어 있지 않고, hanmo.jpg 파일은 정상적으로 제시되고 있습니다.

|

|

더 자세한 정보를 보시면 hanmo.jpg 파일을 생성한 자세한 정보가 나오고 있습니다.

실제 이미지 뷰어를 통해 두 파일을 비교해 보았습니다.

정상적으로 그림이 생성되는 그림 파일은 이미지가 구현되지만 logo.jpg 파일은 실제 이미지 파일이 아니므로 X자 이미지가 구현되지 않습니다.

[logo.jpg]

| Antivirus | Version | Last Update | Result |

|---|---|---|---|

| AhnLab-V3 | 2008.6.27.1 | 2008.06.30 | - |

| AntiVir | 7.8.0.59 | 2008.06.30 | TR/Dropper.Gen |

| Authentium | 5.1.0.4 | 2008.06.29 | - |

| Avast | 4.8.1195.0 | 2008.06.28 | - |

| AVG | 7.5.0.516 | 2008.06.29 | - |

| BitDefender | 7.2 | 2008.06.30 | - |

| CAT-QuickHeal | 9.50 | 2008.06.28 | - |

| ClamAV | 0.93.1 | 2008.06.30 | - |

| DrWeb | 4.44.0.09170 | 2008.06.30 | - |

| eSafe | 7.0.17.0 | 2008.06.29 | Suspicious File |

| eTrust-Vet | 31.6.5911 | 2008.06.27 | Win32/Lablank!generic |

| Ewido | 4.0 | 2008.06.27 | - |

| F-Prot | 4.4.4.56 | 2008.06.29 | - |

| F-Secure | 7.60.13501.0 | 2008.06.26 | - |

| Fortinet | 3.14.0.0 | 2008.06.30 | - |

| GData | 2.0.7306.1023 | 2008.06.30 | - |

| Ikarus | T3.1.1.26.0 | 2008.06.30 | Trojan-Dropper.Farfli.C |

| Kaspersky | 7.0.0.125 | 2008.06.30 | - |

| McAfee | 5327 | 2008.06.27 | - |

| Microsoft | 1.3704 | 2008.06.30 | - |

| NOD32v2 | 3225 | 2008.06.29 | - |

| Norman | 5.80.02 | 2008.06.27 | - |

| Panda | 9.0.0.4 | 2008.06.29 | - |

| Prevx1 | V2 | 2008.06.30 | Malicious Software |

| Rising | 20.51.00.00 | 2008.06.30 | - |

| Sophos | 4.30.0 | 2008.06.30 | - |

| Sunbelt | 3.0.1176.1 | 2008.06.26 | - |

| Symantec | 10 | 2008.06.30 | - |

| TheHacker | 6.2.96.364 | 2008.06.28 | - |

| TrendMicro | 8.700.0.1004 | 2008.06.30 | - |

| VBA32 | 3.12.6.8 | 2008.06.29 | - |

| VirusBuster | 4.5.11.0 | 2008.06.30 | - |

| Webwasher-Gateway | 6.6.2 | 2008.06.30 | Trojan.Dropper.Gen |

| Additional information |

|---|

| File size: 188416 bytes |

| MD5...: 61da673b265a333705f9598567159634 |

| SHA1..: 48ee3cd6a078b72b97f827b0e0156acccf0a024f |

| SHA256: 868cc1dc5cb08b8daa8bf8923e47b1c2694048a734b88cc493633fb8990f6d03 |

| SHA512: 8584050743316b5551192a703f8cf01ba697c08a08957e9076ed6b937e20a135 0c379fa295989b865787196b40b5cd8255b7996d9e2efe68182a3810bb985b39 |

이와 같은 방식으로 악성코드를 유포하는 이유는 (1) 실제 jpg 이미지 포멧의 보안 취약점을 이용하는 경우 (2) 인터넷 사용자의 사회 공학적 방식 악용으로 볼 수 있을 것 같습니다.

최근 플래쉬 파일 포멧의 보안 취약점, pdf 문서 파일의 보안 취약점, doc / ppt 등 사용이 많은 파일 포멧의 취약점을 노리는 이유가 바로 많은 사용자와 더불어 실행 파일(exe)보다 의심을 덜 하기 때문이 아닌가 생각됩니다.

웹상에서 수상한 이미지 파일을 받았을 때에는 이와 같이 가장 기본적인 파일 정보를 확인하는 습관도 좋은 방법 중의 하나라고 생각됩니다.

물론 웹상의 이미지가 그대로 구현되면 웹상에서 이미지가 아닌 마치 깨진 문자열이 쏟아지면서 감염이 될 수도 있기에 더더욱 조심해야 한다고 봅니다.

이 방법은 압축되어 전달되는 이미지 파일을 다운로드하여 압축을 풀고 이미지를 열기 전에 확인할 수 있는 가장 기본적인 방법 중의 하나입니다.

728x90

반응형