마이크로소프트(Microsoft) 업체에서 제공하는 2019년 5월 정기 보안 업데이트 중 원격 데스크톱 서비스(Remote Desktop Services, RDS)에서 발견된 원격 코드 실행 취약점(CVE-2019-0708)에 대한 긴급 보안 패치가 포함되어 있습니다.

CVE-2019-0708 취약점의 영향을 받는 운영 체제는 이미 모든 지원이 종료된 Windows XP, Windows Server 2003을 포함하고 있으며, Windows 7, Windows Server 2008, Windows Server 2008 R2 운영 체제 환경입니다.

CVE-2019-0708 취약점은 비인증된 공격자가 원격 데스크톱 프로토콜(RDP)을 통해 특수하게 조작된 요청을 보낼 경우 시스템에 접근할 수 있으며, 이를 통해 사용자 몰래 원격 코드 실행을 통해 프로그램 설치, 보기, 변경, 데이터 삭제가 가능하며 완전한 사용자 권한을 가진 계정을 생성할 수 있습니다.

2017년 5월에 발생한 WannaCry 랜섬웨어(Ransomware)와 비슷하게 CVE-2019-0708 취약점 패치가 이루어지지 않은 시스템의 경우 빠르게 다수의 시스템이 악성코드 및 랜섬웨어 감염을 통해 전파될 수 있는 문제가 발생할 수 있습니다.

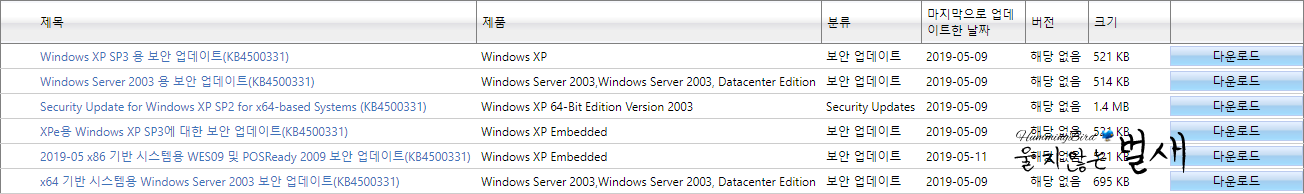

1. Windows XP, Windows Server 2003 운영 체제를 위한 보안 패치 공개

이번 취약점을 이용한 사이버 공격이 실제 발생할 경우 매우 큰 피해를 준다는 점에서 마이크로소프트(Microsoft)에서는 2014년 4월 8일 이후로 모든 지원이 종료된 Windows XP 운영 체제와 2015년 7월 14일 지원이 종료된 Windows Server 2003 운영 체제에 대한 KB4500331 보안 패치를 함께 발표하였으므로 해당 OS 환경에서는 Microsoft Update 카탈로그에서 파일을 다운로드하여 반드시 패치하시기 바랍니다.

2. Windows 7, Windows Server 2008, Windows Server 2008 R2 운영 체제

2020년 1월 14일 이후 모든 지원이 종료되는 Windows 7, Windows Server 2008, Windows Server 2008 R2 운영 체제의 경우에는 Windows 업데이트 기능을 통해 보안 패치를 제공하고 있으므로 반드시 최신 보안 패치를 설치하시기 바랍니다.

기본적으로 MS에서 제공하는 보안 패치를 설치할 경우 CVE-2019-0708 취약점에 대한 문제 해결이 가능하며, 원격 데스크톱 서비스를 이용하는 사용자의 경우에는 다음과 같은 기본 보안 수칙을 지킬 필요가 있습니다.

(1) 원격 데스크톱은 TCP 3389 포트(Port)를 기본적으로 사용하므로 포트를 변경하여 사용하시길 권장하거나 사용하지 않을 경우에는 방화벽을 통해 차단하시기 바랍니다.

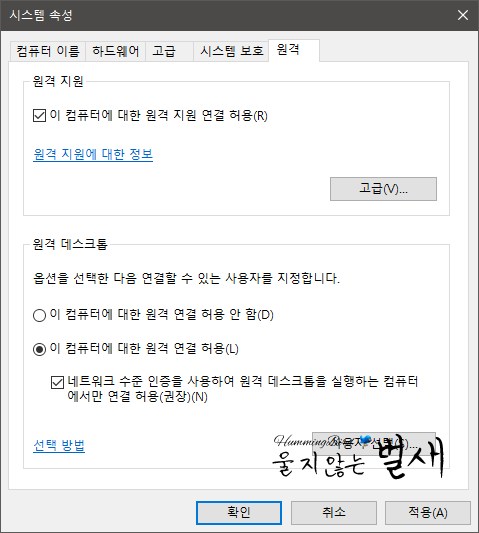

(2) 네트워크 수준 인증(Network Level Authentication, NLA) 기능을 통해 허락된 사용자만 접근하도록하며, NLA 기능을 사용하지 않은 상태에서는 외부에서 원격 데스크톱 접근을 하지 않도록 해야합니다.

네트워크 수준 인증(NLA)은 Windows 7 이상의 운영 체제에서 기본적을 제공하고 있으므로 허용된 사용자 기기에서만 접속할 수 있도록 사용자 선택 옵션을 이용하여 사전에 등록하시고 사용하시기 바랍니다.

현재 CVE-2019-0708 취약점에 대한 PoC 개발에 성공하여 실제 원격 코드 실행을 하였다는 정보가 올라와 있다는 점에서 조만간 악의적인 공격이 이루어질 수 있다는 점에서 빠른 시간 내에 취약점에 노출된 운영 체제는 최신 보안 패치를 설치하시기 바랍니다.