2019년 6월 Microsoft Windows 정기 보안 업데이트에서 주목할 4종의 제로데이(0-Day) 취약점에 대한 패치가 포함되어 있습니다.

(1) CVE-2019-0973 : Windows Installer 권한 상승 취약점

▣ 영향을 받는 운영 체제 :

Windows 7, Windows 8.1, Windows RT 8.1, Windows 10, Windows Server 2008, Windows Server 2008 R2

Windows Server 2012, Windows Server 2012 R2, Windows Server 2016, Windows Server 2019

Windows Installer가 불안전한 라이브러리를 로딩하는 행동을 유발하는 입력을 적절하게 삭제하지 못할 때 Windows Installer에서 권한 상승이 발생하는 취약점이 존재합니다.

로컬에서 인증된 공격자가 상승된 시스템 권한으로 임의의 코드를 실행할 수 있습니다. 공격자는 프로그램 설치, 데이터 보기, 변경, 삭제를 할 수 있거나 완전한 사용자 권한을 가진 새로운 계정을 생성할 수 있습니다.

(2) CVE-2019-1053 : Windows Shell 권한 상승 취약점

▣ 영향을 받는 운영 체제 :

Windows 7, Windows 8.1, Windows RT 8.1, Windows 10, Windows Server 2008, Windows Server 2008 R2

Windows Server 2012, Windows Server 2012 R2, Windows Server 2016, Windows Server 2019

Windows Shell이 폴더 바로 가기 유효성 검사에 실패할 때 권한 상승이 발생하는 취약점으로 공격에 성공할 경우 공격자는 샌드박스 탈출을 통해 권한 상승을 유발할 수 있습니다.

취약점 공격에 성공하기 위해서는 피해 시스템에서 권한없는 코드 실행이 요구됩니다.

(3) CVE-2019-1064 : Windows 권한 상승 취약점

▣ 영향을 받는 운영 체제 : Windows 10, Windows Server 2016, Windows Server 2019

Windows AppX Deployment Service (AppXSVC)가 하드 링크를 부적절하게 처리할 때 권한 상승이 발생하는 취약점으로 공격에 성공할 경우 공격자는 상승된 상황에서 프로세스를 실행할 수 있습니다. 이를 통해 공격자는 프로그램 설치, 데이터 보기, 변경 또는 삭제할 수 있습니다.

취약점 공격에 성공하기 위해서는 공격자는 먼저 시스템에 로그온해야 합니다. 그리고나서 공격자는 영향을 받는 시스템을 제어하고 취약점을 이용하기 위해 특수하게 조작된 애플리케이션을 실행할 수 있습니다.

(4) CVE-2019-1069 : 작업 스케줄러 권한 상승 취약점

▣ 영향을 받는 운영 체제 : Windows 10, Windows Server 2016, Windows Server 2019

작업 스케줄러 서비스가 특정 파일 작업의 유효성을 검사하는 과정에서 권한 상승이 발생하는 취약점으로 공격에 성공할 경우 공격자는 피해 시스템에서 상승된 권한을 획득할 수 있습니다.

취약점 공격에 성공하기 위해서는 피해 시스템에서 권한없는 코드 실행이 요구됩니다.

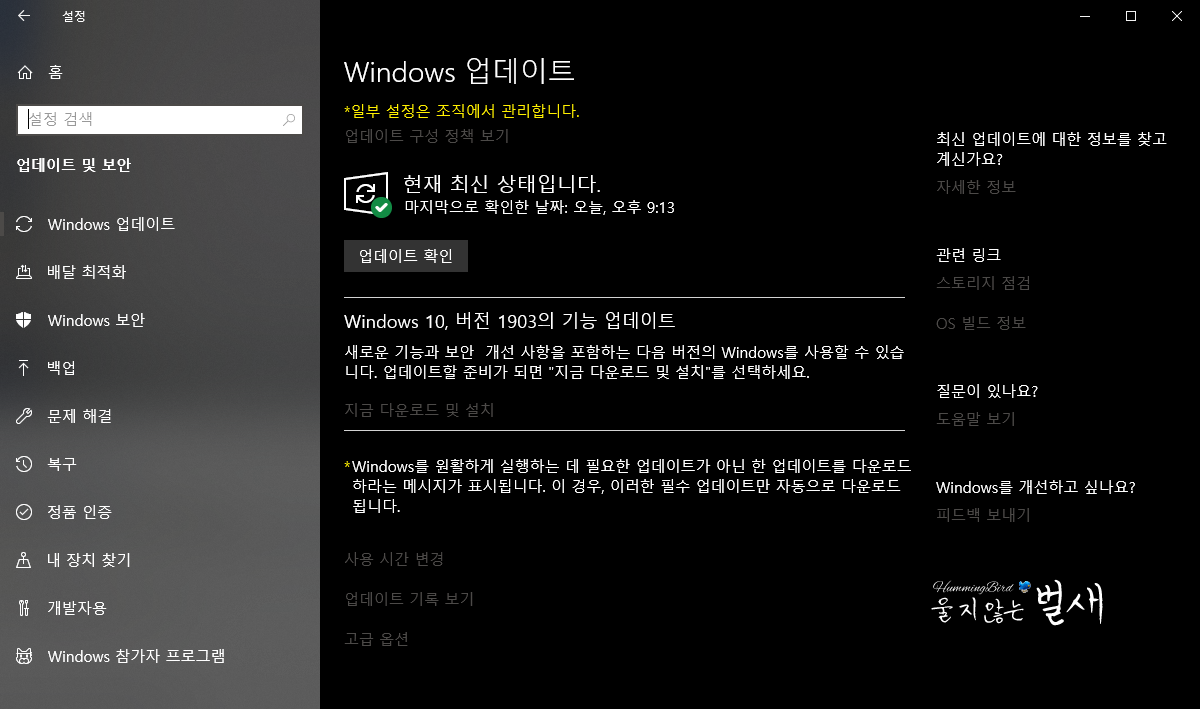

특히 2019년 5월 22일 공식 출시된 Windows 10 19H1 (버전 1903) 운영 체제가 2019년 6월 5일경부터 Windows 업데이트 기능을 통해 배포가 진행되고 있으며, 이번 버전부터는 자동으로 업데이트되지 않고 Windows 업데이트 항목에 기능 업데이트 영역으로 분류 처리되어 사용자가 "지금 다운로드 및 설치"를 클릭해야지 업그레이드가 진행됩니다.

그러므로 Windows 10 운영 체제를 사용하시는 분들은 정기 보안 업데이트 외에도 Windows 10 19H1 (버전 1903) 기능 업데이트를 추가적으로 선택하여 최상위 버전으로 업그레이드를 하시기 바랍니다.