블로그를 통해 일반적인 랜섬웨어(Ransomware) 방식으로 돈을 요구하는 것이 아닌 비정상적인 방식으로 데이터 파일을 훼손하는 랜섬웨어를 소개하고 있는데 이번에는 2017년 가을에 독일(Germany)에서 메일 첨부 파일 형태로 유포된 Ordinypt 랜섬웨어 (= HSDFSDCrypt 랜섬웨어)에 대해 살펴보도록 하겠습니다.

특히 2019년 9월경 독일에서 또 다시 Ordinypt 랜섬웨어가 재등장하였다는 점과 여전히 돈을 지불해도 파일 복구를 할 수 없다는 점은 차후에도 계속 공격이 있을 가능성이 있습니다.

해당 Ordinypt 랜섬웨어(SHA-1 : 4a1b74432e38a1dfbd0b3336547cd764a25886e2 - BitDefender : Generic.Ransom.Odinypt.9D996ABB)는 PDF 문서 파일 아이콘 모양을 가지고 있으며, 메일 첨부 파일을 통해 메일 수신자가 직접 실행할 경우 피해를 줄 수 있습니다.

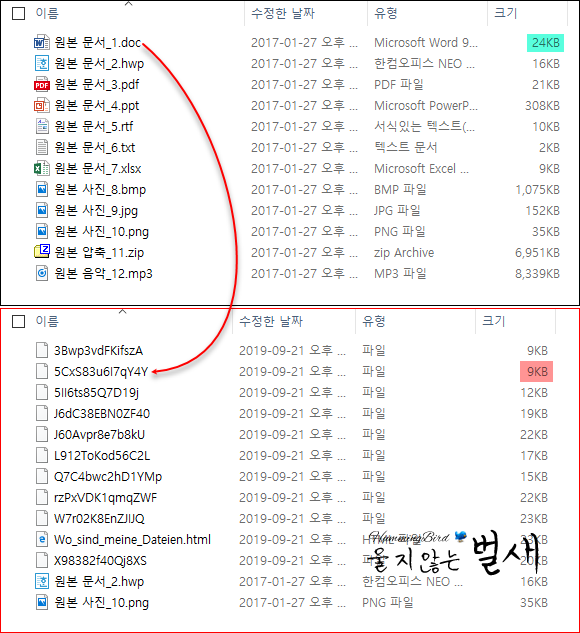

실행된 Ordinypt 랜섬웨어는 1차적으로 대상 파일을 찾아 삭제 처리를 한 후 14자리 Random 파일명을 가진 데이터 파일을 대신 생성합니다.

실제로 Ordinypt 랜섬웨어가 휩쓸고 지나간 폴더를 확인해보녀 MS Word 문서(24KB)는 9KB 파일 크기를 가진 데이터 파일로 변경이 이루어진 것을 알 수 있으며, 일반적인 랜섬웨어와 마찬가지로 실제 파일 암호화가 이루어졌다면 원본 파일 크기 수준이거나 더 큰 것이 보통입니다.

하지만 35% 수준으로 줄어든 데이터 파일은 암호화 방식이 아닌 의미없는 더미(Dummy) 데이터를 가진 파일이므로 요구하는 돈을 지불하더라도 원본 파일로 복구할 수 없습니다.

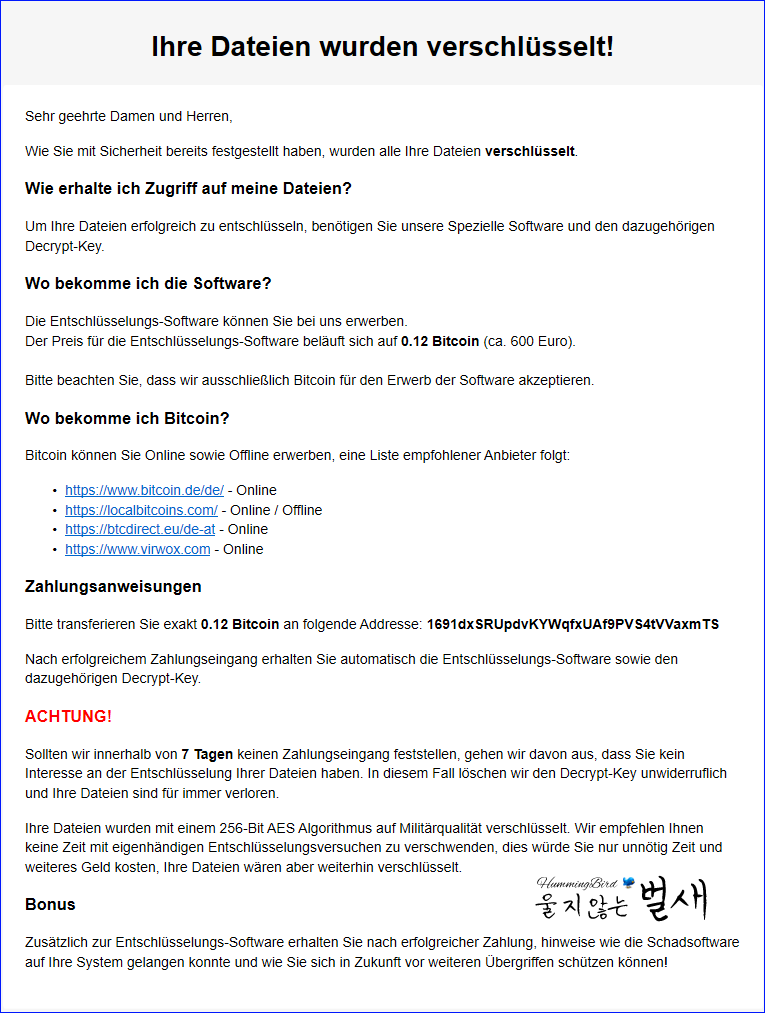

Ordinypt 랜섬웨어는 독일어로 된 Wo_sind_meine_Dateien.html 메시지 파일을 생성하는데 영어로 번역하면 Where_are_my_files.html 파일명을 가집니다.

메시지 파일에서는 "Ihre Dateien wurden verschlüsselt!" (= Your files have been encrypted!) 문구를 통해 파일 암호화가 이루어졌음을 안내하며 7일 이내에 비트코인을 통한 결제를 할 경우 복구를 지원한다고 협박하고 있습니다.

일종의 Wiper 계열의 Ordinypt 랜섬웨어는 기존의 Mongolock 랜섬웨어와 마찬가지로 원본 파일을 암호화하는 것이 아닌 삭제한 후 돈을 요구하여 실제 돈을 지불하여도 복구를 할 수 없다는 공통점이 있으므로 어느 때보다 중요 파일에 대해서는 안전한 저장 장치에 주기적인 백업을 통해 만약의 피해에 대비할 필요가 있겠습니다.