중국(China)에서 시작된 코로나19 바이러스(COVID-19)가 국내에서도 많은 확진자가 나오면서 문제가 되고 있는 와중에 사이버 상에서는 해당 이슈를 이용한 악성코드 유포 사례가 보고되고 있습니다.

특히 최근에 코로나19 바이러스 이름을 사용하는 CrySis 랜섬웨어(Ransomware)가 국내에서 은밀하게 감염 활동을 진행한 부분이 확인되어 살펴보도록 하겠습니다.

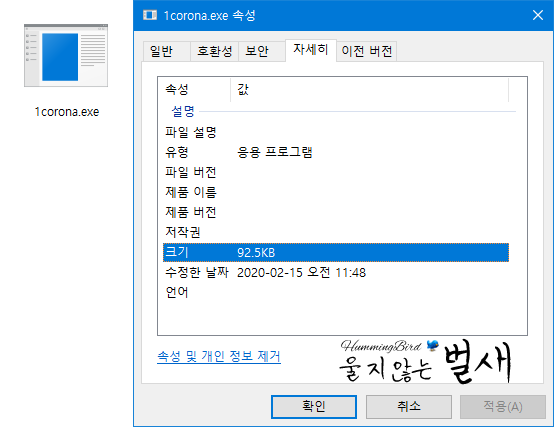

2020년 2월 15일 밤 00시경과 2월 16일 오후 6시경에 활동한 CrySis 랜섬웨어 변종은 다음과 같은 실행 위치에서 최초 동작이 이루어진 것으로 보입니다.

C:\Users\%UserName%\Pictures\1\1corona.exe

D:\Downloads\TP\1corona.exe

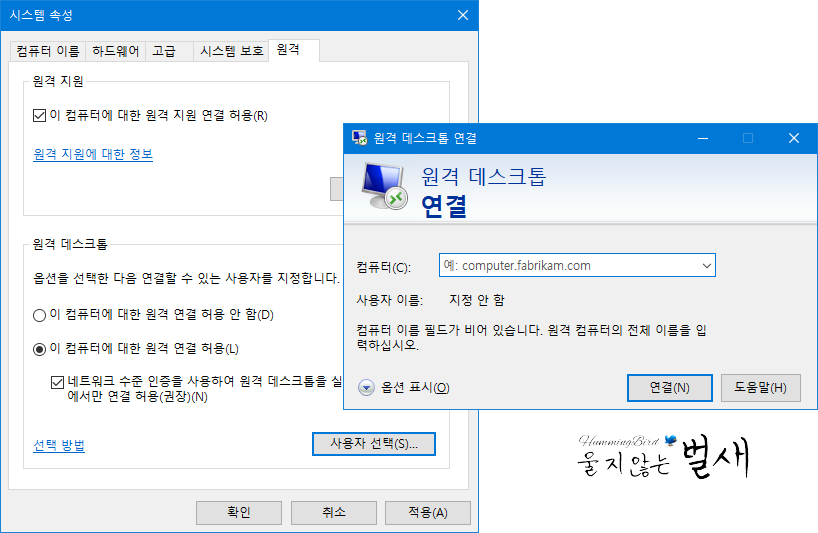

실행 파일의 위치를 고려해본다면 공격자가 원격 제어(RDP) 방식으로 시스템에 접근하여 추가적인 폴더를 생성한 후 랜섬웨어 악성 파일(SHA-1 : 40fd505ca91006e9faf842e993b1d43aa3624dc4 - Microsoft : Ransom:Win32/Wadhrama)을 다운로드하여 실행하였을 것으로 추정됩니다.

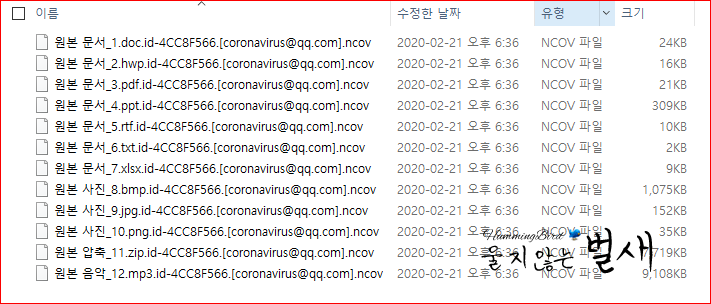

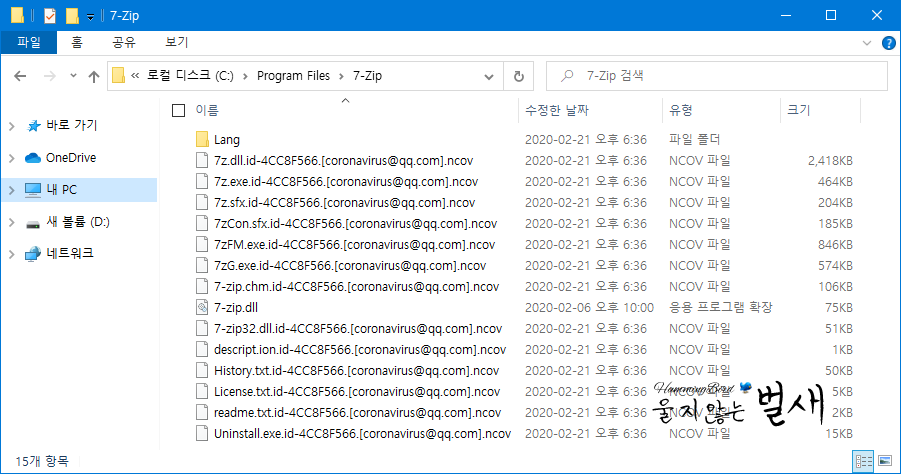

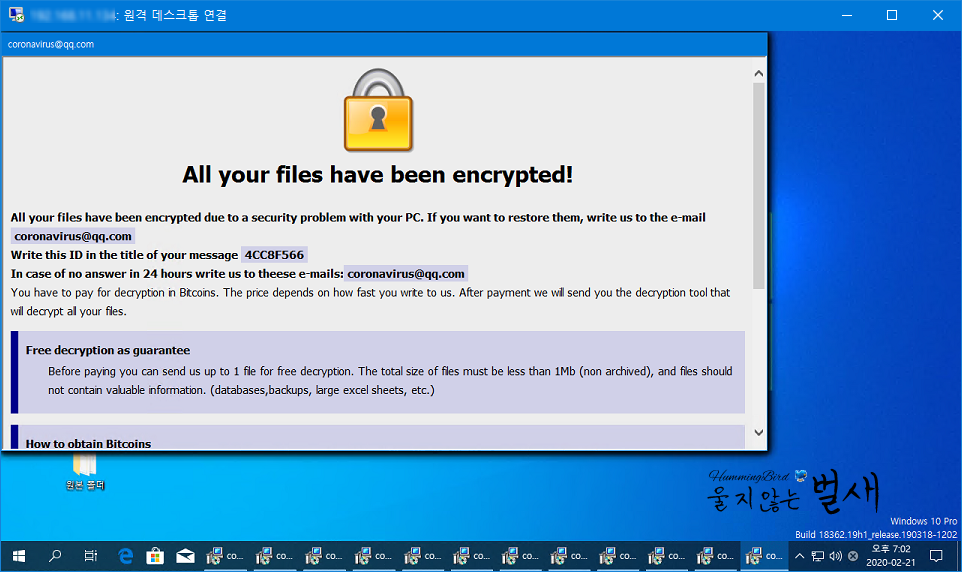

해당 CrySis 랜섬웨어에 의해 암호화된 파일들은 .id-<Random>.[coronavirus@qq.com].ncov 파일 확장명으로 변경되며, 이 과정에서 다음과 같은 위치에 자신을 추가하여 Windows 부팅 시마다 자동 실행하게 할 수 있습니다.

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\1corona.exe

C:\Users\%UserName%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\1corona.exe

C:\Users\%UserName%\AppData\Roaming\1corona.exe

C:\Windows\System32\1corona.exe

특히 CrySis 랜섬웨어는 Program 폴더를 비롯하여 PC에 설치된 대다수의 응용 프로그램 관련 파일(.dll, .exe, .sys 등) 확장명까지 파일 암호화를 진행하여 피해를 당한 PC의 경우 차후 포맷을 하지 않으면 정상적으로 사용할 수 없게 만듭니다.

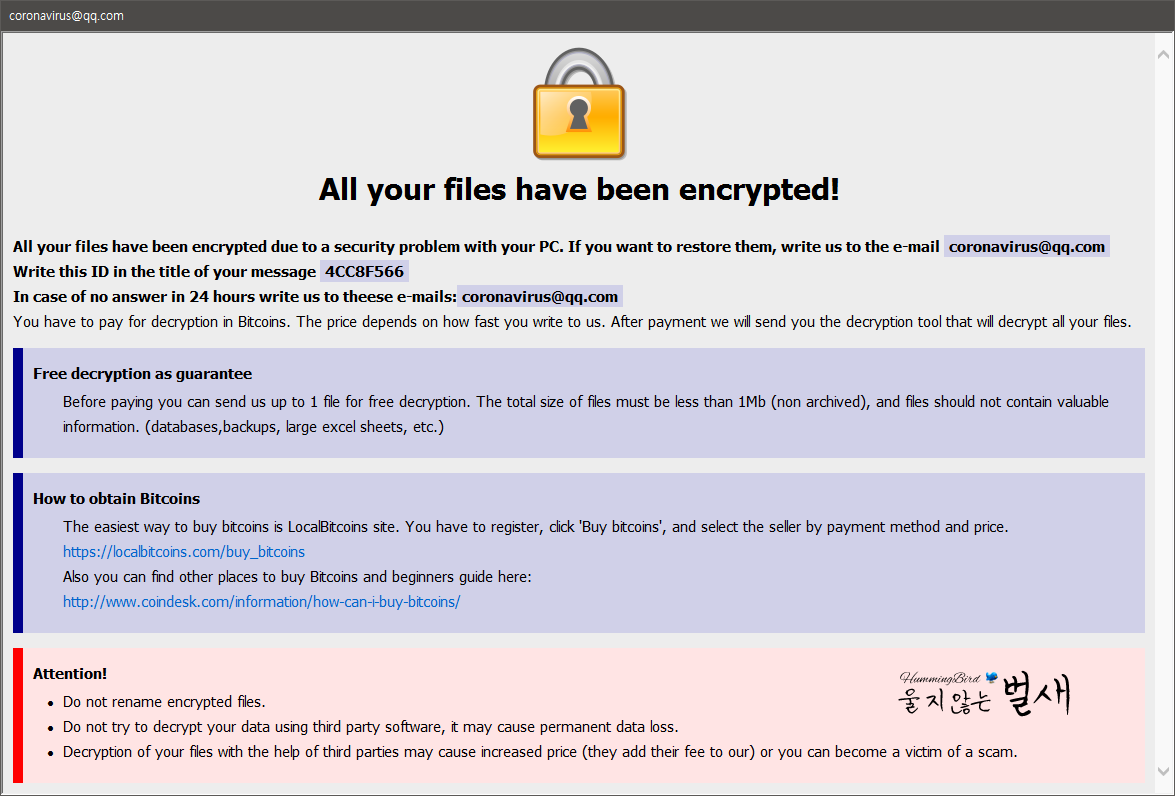

파일 암호화 작업이 완료된 후에는 자동으로 Info.hta 파일을 실행하여 "All your files have been encrypted!" 메시지를 통해 안내 이메일 주소(coronavirus@qq.com)로 24시간 이내에 연락하라고 협박을 하는 것을 확인할 수 있습니다.

기본적으로 CrySis 랜섬웨어의 대표적인 유포 방식은 Windows 시스템에서 제공하는 원격 데스크톱(RDS) 기능을 사용하는 시스템을 대상으로 무차별 대입 공격(Brute Force Attack)을 통해 허술한 비밀번호와 계정명을 사용할 경우 뚫릴 수 있습니다.

야간 시간대를 주로 이용하여 성공적으로 시스템에 침입하게 될 경우 이미 안티바이러스(AntiVirus) 제품에서 탐지 가능한 랜섬웨어 악성 파일을 사용하는 경향이 강하며, 공격자는 사전에 추가적인 툴을 통해 시스템 복원 무력화(vssadmin delete shadows /all /quiet) 및 설치된 보안 제품 기능 종료를 한 후 랜섬웨어를 실행합니다.

CrySis 랜섬웨어와 같은 원격 제어 방식으로 시스템에 접근하는 공격으로부터 사전 예방하기 위해서는 다음과 같은 기본 보안 수칙을 지킬 필요가 있습니다.

(1) 마이크로소프트(Microsoft) 업체에서 매월 정기적으로 제공하는 보안 패치를 Windows 업데이트 기능을 통해 설치하여 원격 데스크톱 클라이언트 취약점을 악용하지 않도록 하시기 바랍니다.

(2) 원격 제어 기능을 사용할 경우에는 Windows 로그인 비밀번호를 "영문대소문자 + 숫자 + 특수문자"가 포함된 형태로 최소 8~12자리 이상 복잡하게 구성하시기 바랍니다.

(3) 원격 제어에 사용되는 기본 포트 번호(3389)는 방화벽을 통해 차단한 후 다른 포트 번호로 변경하여 사용하시기 바랍니다. 포트 번호 변경과 관련해서는 인터넷 상에 레지스트리 변경 방법을 안내하는 많은 정보가 있습니다.

(4) 최근 WOL (Wake on LAN) 기능이 활성화된 PC가 원격 제어 기능을 사용할 경우 PC를 종료한 상태에서도 공격자가 PC를 깨운 후 랜섬웨어 감염을 시키는 사례가 있다고 하므로 BIOS에서 WOL 기능을 비활성화하시기 바라며, 원격 제어 기능을 반드시 사용해야 할 경우 (1)~(3)번 수칙을 반드시 지키시기 바랍니다.

(5) 중요한 데이터 파일은 외장 하드 디스크에 저장한 후 퇴근 시에는 외장 하드 디스크를 USB로부터 분리하여 보관하는 방식으로 저장 장치가 물리적으로 인터넷 환경과 분리되도록 하는 것도 좋은 방법입니다.

(6) 중요 파일은 2중 백업을 통해 한쪽에서 피해를 당하더라도 다른 백업본을 통해 복구가 가능할 수 있도록 백업을 생활화하시기 바랍니다.

(7) 앱체크(AppCheck) 안티랜섬웨어 제품과 같은 추가적인 랜섬웨어 대응 솔루션을 함께 사용하여 다양한 랜섬웨어 공격으로부터 보호하시기 바랍니다.

마지막으로 원격 제어 방식으로 랜섬웨어 피해를 당한 경우 공격자가 해당 시스템에 대하여 차후 재공격 가능성이 높으므로 랜섬웨어 감염 원인을 파악하여 차후 피해를 다시 당하는 일이 없도록 보안을 강화하시기 바랍니다.