2020년 3월 마이크로소프트(Microsoft) 정기 보안 업데이트가 공개되면서 Microsoft Server Message Block 3.1.1 (SMBv3) 프로토콜이 어떤 요청을 처리할 때 원격 코드 실행이 가능한 취약점(CVE-2020-0796)이 일부 보안 업체를 통해 실수로 공개되는 일이 발생하였습니다.

이로 인하여 마이크로소프트에서는 CVE-2020-0796 취약점에 대한 긴급 보안 공지를 올렸으며, 현재 CVE-2020-0796 취약점에 대한 PoC 코드가 외부에 공개된 것이 없기에 실제 악용 사례는 보고되지 않았지만 차후 패치 여부와 관계없이 사이버 공격에 악용될 수 있는 위험성이 존재합니다.

▷ SMBv1 취약점을 이용한 WannaCryptor 랜섬웨어 유포에 따른 Windows XP 긴급 보안 패치 : KB4012598 (2017.5.13)

참고로 2017년 5월에 있었던 SMBv1 취약점을 이용하여 WannaCry 랜섬웨어(Ransomware)가 Worm 바이러스처럼 네트워크와 연결된 기기를 대상으로 전세계적으로 유포가 이루어졌던 사건이 있었는데, 당시의 경우 2017년 3월 MS 보안 업데이트를 통해 패치가 나온 상태에서도 막대한 피해를 줬다는 점에서 SMB 취약점은 매우 위험도가 높습니다.

▷ <Security Advisory> ADV200005 : Microsoft Guidance for Disabling SMBv3 Compression (2020.3.10)

▷ <KISA 보안 공지> MS SMBv3 프로토콜 취약점 주의 권고 (2020.3.11)

■ 영향을 받는 운영 체제(OS) 버전 : Windows 10 19H1 1903 버전, Windows 10 19H2 1909 버전, Windows Server 1903 (Server Core installation), Windows Server 1909 (Server Core installation)

이번의 CVE-2020-0796 취약점은 SMBv3 프로토콜을 사용하는 Windows 10 운영 체제에서 유효하며 MS에서 제공하는 다음과 같은 방법을 통해 SMBv3 압축 비활성화를 통한 사전 예방이 가능합니다.

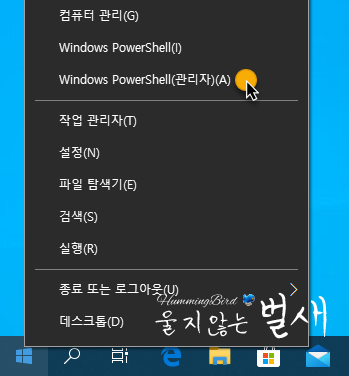

(1) Windows PowerShell 메뉴를 관리자 권한으로 실행합니다.

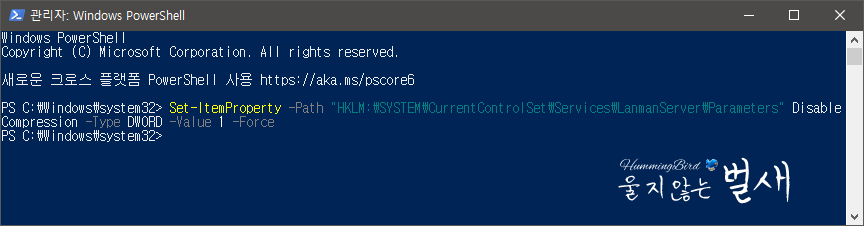

(2) 실행된 Windows PowerShell에 SMBv3 압축 비활성화 명령어를 입력하여 실행하시기 바랍니다.

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force

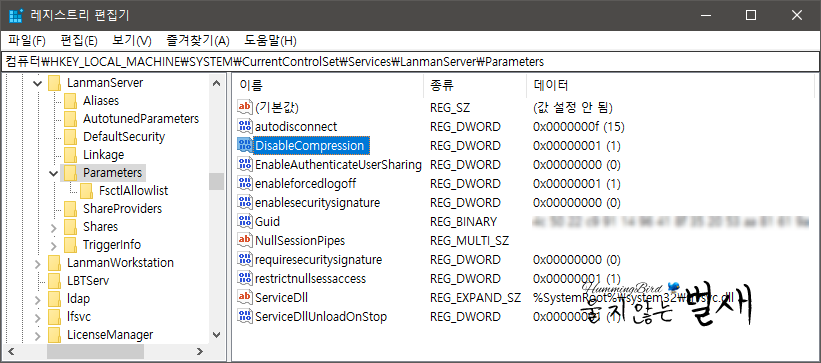

참고로 해당 명령어가 입력된 경우 "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" 레지스트리 값에 DisableCompression 키값이 추가됩니다.

위와 같은 처리가 된 상태에서는 Windows 재부팅없이 바로 적용이 가능하며, 특히 기업 환경에서는 방화벽을 통해 TCP 445번 포트를 차단할 것을 추가적으로 권장하고 있습니다.

차후 CVE-2020-0796 취약점에 대한 패치가 공개될 경우 Windows PowerShell을 통해 다음의 명령어를 입력하여 SMBv3 압축 비활성화를 해제하시기 바랍니다.

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 0 -Force

또한 명령어 처리 후에는 레지스트리 편집기(regedit)를 실행하여 "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters\DisableCompression" 키값을 찾아 삭제하시는 것도 좋습니다.

이번에 알려진 SMBv3 취약점은 차후 보안 패치가 공개될 경우 패치를 역분석하여 취약점을 찾아 악용할 수 있기에 반드시 보안 패치가 공개되면 업데이트를 하시기 바랍니다.