2020년 4월 12일경부터 국내외에서 Master Boot Record (MBR) 영역을 변조하여 시스템 부팅을 방해하는 악성코드 2종이 유포되었습니다.

C:\Users\%UserName%\AppData\Local\Temp\<Random>.tmp.exe

실행된 MBR 악성코드 파일의 위치와 파일명으로 추정해보면 최신 보안 패치가 제대로 설치되지 않은 Windows 7 운영 체제 환경에서 웹 사이트 접속 과정에서 취약점(Exploit)을 이용하여 자동 감염된 것이 아닌가 추정되며, 감염이 확인된 국가는 한국(South Korea), 인도네시아(Indonesia)로 확인되고 있습니다.(※ 해외 정보에 따르면 크랙(Crack) 파일 또는 무료 프로그램에 포함된 제휴 프로그램을 통해 유포되었다고 합니다.)

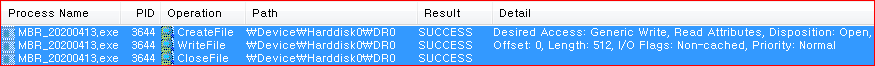

해당 MBR 악성코드가 실행될 경우 섹터 0 영역에 MBR 메시지를 작성하는 동작이 이루어지는 것을 확인할 수 있으며, 쓰기(Write) 작업 완료 후에는 "C:\Windows\System32\cmd.exe" /c shutdown -r -t 1 -f 명령어 처리를 통해 자동으로 Windows 재부팅을 진행합니다.

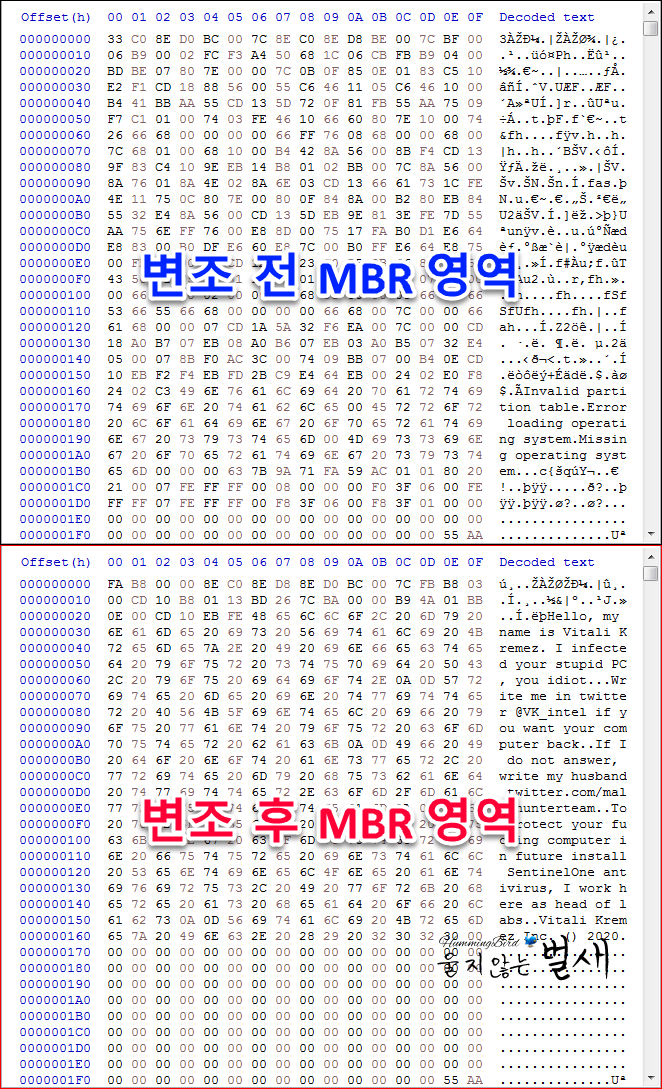

이를 통해 변견된 MBR 영역(섹터 0)을 확인해보면 보안 업체를 사칭한 메시지를 표시하고 있는 것을 알 수 있습니다.

Hello, my name is Vitali Kremez. I infected your stupid PC, you idiot.

Write me in twitter @VK_intel if you want your computer back

If I do not answer, write my husband twitter.com/malwrhunterteam

To protect your fucking computer in future install SentinelOne antivirus, I work here as head of labs

Vitali Kremez Inc. () 2020

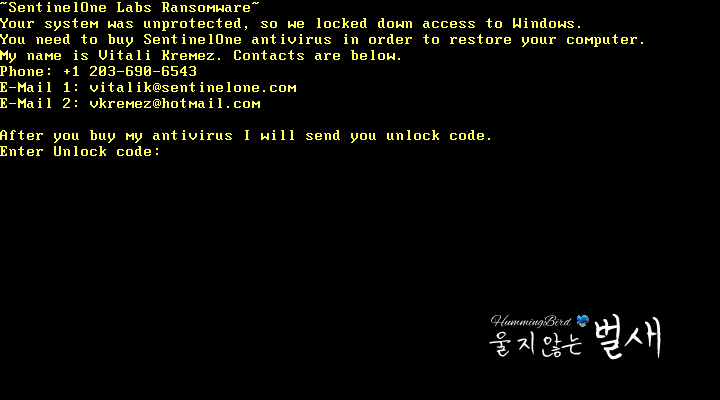

~SentinelOne Labs Ransomware~

Your system was unprotected, so we locked down access to Windows.

You need to buy SentinelOne antivirus in order to restore your computer.

My name is Vitali Kremez. Contacts are below.

Phone: +1 203-690-6543

E-Mail 1: vitalik@sentinelone.com

E-Mail 2: vkremez@hotmail.com

After you buy my antivirus I will send you unlock code.

Enter Unlock code:실제로 해당 MBR 메시지 정보에서는 복구를 위한 이메일, 전화 정보가 표시되거나 아예 없는 변종이 발견되고 있다는 점에서 공격자는 보안 업체로 사칭하면서 돈을 목적으로 하는 것이 아니라 보안 업체에 대한 평판을 나쁘게 할 목적으로 제작한 것으로 보입니다.

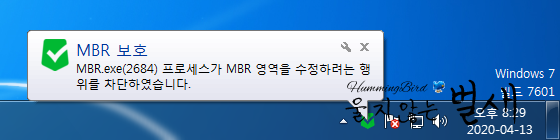

MBR 영역을 변조하여 Windows 부팅 과정에서 메시지 정보를 출력하여 부팅을 방해하는 방식으로부터 시스템을 보호하기 위해서는 AppCheck 안티랜섬웨어 제품에서 제공하는 MBR 보호 기능을 통해 차단이 가능한 것을 확인할 수 있습니다.

기본적으로 이번 MBR 악성코드 피해를 예방하기 위해서는 지원이 종료된 Windows 7 운영 체제를 Windows 10 운영 체제로 업그레이드 하시기 바라며, 특히 크랙(Crack)과 같은 신뢰할 수 없는 파일을 인터넷 상에서 다운로드하여 실행하는 일이 없도록 각별히 주의하시기 바랍니다.