이번에 살펴볼 계정 탈취 목적으로 수신된 메일은 WeTransfer 파일 전송 서비스로 위장한 가짜 사이트를 구글(Google) FirebaseStorage 서비스를 이용하여 구축한 후 접속을 유도하여 비밀번호를 입력하도록 유도하는 방식입니다.

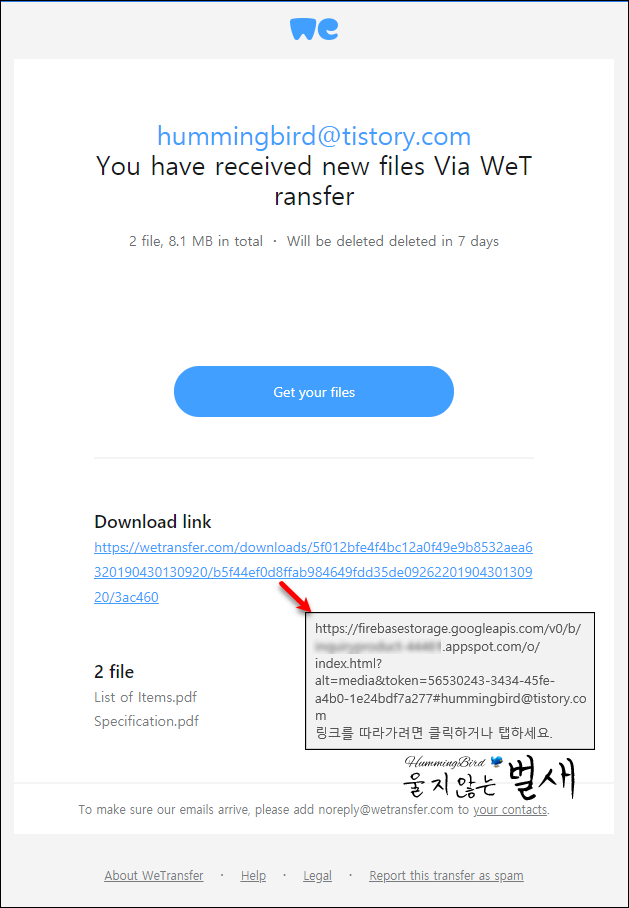

"tom.perfectionmachinery@aol.com sent you files Via WeTransfer" 제목으로 수신된 메일을 살펴보면 WeTranser 서비스에 2개의 PDF 문서 파일을 업로드되어 있으므로 7일 이내에 다운로드 링크를 클릭하여 접속하도록 유도하고 있습니다.

해당 다운로드 링크(Download link)에서는 WeTransfer 주소로 표시되어 있지만 실제 URL 주소 연결은 FirebaseStorage 서비스를 통해 구축둔 웹 페이지로 연결되는 것을 확인할 수 있습니다.

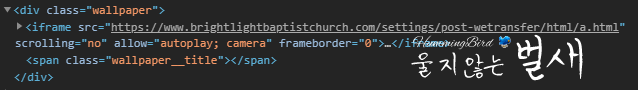

다운로드 링크를 통해 연결된 페이지를 살펴보면 WeTransfer 서비스에서 제공하는 것처럼 구성되어 있지만 소스를 확인해보면 웹 페이지 배경은 해킹된 것으로 추정되는 교회 사이트 서버에서 받아오고 있는 것을 확인할 수 있습니다.

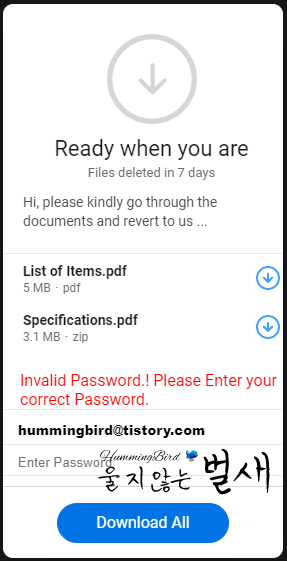

가짜 WeTransfer 웹 페이지에서 제공하는 파일을 살펴보면 List of Items.pdf 파일과 Specifications.pdf 압축 파일이 각각 업로드되어 있는 것처럼 표시하고 있으며, 만약 접속자가 "Download all" 버튼을 클릭할 경우 다음과 같은 메시지를 출력합니다.

"Fill in the blank space" 메시지를 통해 파일 다운로드를 하려면 티스토리(Tistory) 계정 비밀번호를 입력하도록 유도합니다.

접속자가 비밀번호(Password)를 입력한 후 "Download All" 버튼을 클릭할 경우 "Invalid Password.! Please Enter your correct Password." 메시지를 출력하면서 실제 다운로드가 이루어지지는 않습니다.

하지만 비밀번호 입력 후 다운로드를 시도할 경우 실제로는 특정 웹 서버로 이메일 주소와 비밀번호가 전송되는 것을 확인할 수 있습니다.

위와 같이 메일에 포함된 링크 연결을 통해 추가적인 파일 다운로드를 위한 계정 비밀번호를 입력하도록 유도하는 계정 탈취 목적의 메일을 받을 경우에는 항상 접속한 사이트 URL 주소를 꼼꼼하게 확인하는 습관과 함께 가입하지 않은 웹 서비스에서 사용자의 다른 웹 서비스 계정 비밀번호를 요구할 경우에는 강한 의심을 하시기 바랍니다.