최근 국내 기업에서 발송한 것처럼 작성된 견적서 메일을 통해 첨부된 압축 파일 내의 HTML 파일을 열도록 유도하여 다음(Daum) 포털 계정 정보를 수집하는 피싱(Phishing) 메일이 확인되어 살펴보도록 하겠습니다.

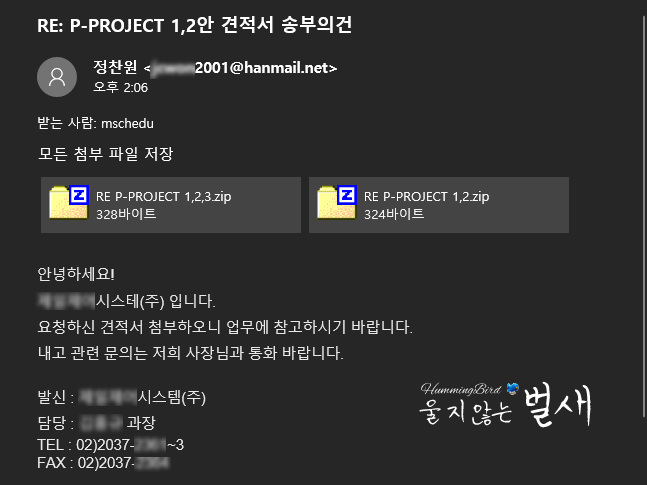

"RE: P-PROJECT 1,2안 견적서 송부의건" 제목으로 수신된 메일에서는 국내 특정 업체명 및 직원 정보를 추가하여 정상적인 메일처럼 작성되어 있습니다. 하지만 업체명과 일부 단어에서 오타가 있는 점을 봐서는 한국어를 모국어로 사용하는 인물은 아닐 것으로 추정됩니다.

첨부된 2개의 ZIP 압축 파일(RE P-PROJECT 1,2.zip <RE P-PROJECT 1,2.html>, RE P-PROJECT 1,2,3.zip <RE P-PROJECT 1,2,3.html>) 내에는 HTML 파일이 각각 존재하며 해당 파일은 모두 동일한 파일입니다.

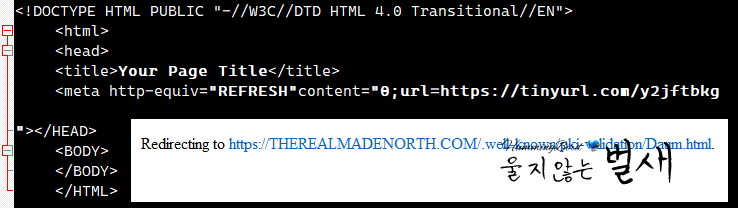

압축 파일 내의 HTML 파일 소스를 확인해보면 TinyURL 단축 주소 서비스(http[:]//tinyurl.com/y2jftbkg)를 이용하여 특정 주소로 리다이렉트 되도록 설정되어 있는 것을 확인할 수 있습니다.

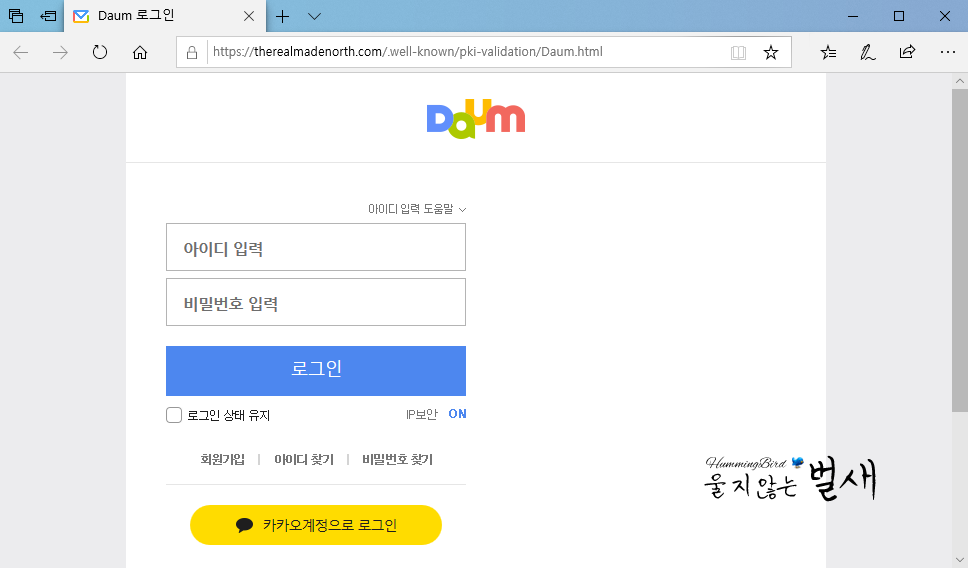

최종적으로 연결된 페이지는 다음(Daum) 로그인 페이지처럼 제작된 피싱(Phishing) 사이트로 아이디(ID)와 비밀번호를 입력하도록 유도하고 있습니다.

실제 다음(Daum) 로그인 페이지와 비교해보면 동일한 HTTPS 보안 연결이지만 주소창의 사이트 인증서가 녹색으로 표시되어 있지 않으며, 페이지 상에서 광고가 노출되지 않는 차이점을 확인할 수 있습니다.

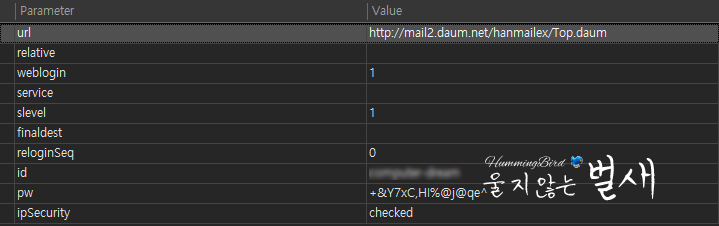

만약 접속자가 다음(Daum) 로그인 페이지로 생각하고 정보를 입력한 후 로그인을 시도할 경우 해당 정보를 이용하여 다음 메일 계정에 체크하는 동작을 확인할 수 있습니다.

로그인 시도 직후 자동으로 다음(Daum) 메인 화면으로 전환하여 계정 정보를 입력한 사용자의 눈을 속이는 모습으로 마무리됩니다.

최근 다양한 방식의 이메일 첨부 파일 또는 메일 본문에 포함된 링크를 통해 가짜 로그인 페이지로 접속을 유도하여 계정 정보를 수집하는 피싱(Phishing) 공격이 증가하는 분위기이며, 이렇게 수집된 정보를 통해 또 다른 피해자를 대상으로 공격에 사용되어 본의아니게 공격자를 도와줄 수 있으므로 항상 웹 사이트 로그인 시에는 주소창의 주소를 꼼꼼하게 확인하는 습관을 가지시기 바랍니다.