2020년 8월 12일(한국 시간 기준)에 Windows 업데이트 기능을 통해 배포가 시작된 2020년 8월 마이크로소프트(Microsoft) 정기 보안 업데이트에서는 2건의 제로데이(0-Day) 보안 패치가 포함되어 있습니다.

1. CVE-2020-1380 : 스크립팅(Scripting) 엔진 메모리 손상 취약점

■ 영향을 받은 소프트웨어 버전 : Internet Explorer 11

Kaspersky 보안 업체를 통해 최초 탐지가 확인된 CVE-2020-1380 제로데이 취약점은 2020년 5월경 Internet Explorer 웹 브라우저를 통해 악성 스크립트 실행이 이루어지면서 한국 기업을 대상으로 한 악성코드 감염을 시도한 것으로 알려져 있습니다.

해당 공격은 기존에 알려지지 않은 Internet Explorer 웹 브라우저의 원격 코드 실행 취약점과 Windows 운영 체제의 권한 상승 취약점(CVE-2020-0986)을 결합한 공격으로 Operation PowerFall 사이버 공격으로 Kaspersky에서는 분류하였습니다.

당시 Kaspersky 보안 업체에서는 2020년 6월 8일경 MS에 관련 정보를 제공하였을 때 CVE-2020-0986 취약점에 대해서는 사전에 인지하고 있었지만 실제 공격으로 확인되지 않아서 패치가 이루어지지 않았다가 2020년 6월 정기 보안 업데이트를 통해 패치가 진행되었다고 합니다.

근래 발견되던 Internet Explorer 웹 브라우저의 JavaScript 엔진 취약점은 jscript.dll 파일의 버그(Bug)를 이용하였다면 이번에 발견된 CVE-2020-1380 제로데이 취약점은 jscript9.dll 파일의 취약점을 이용하여 기존의 스크립팅 엔진 메모리 손상 취약점에 대한 패치 이전의 임시 보안 권고로는 대응할 수 없었습니다.

이 취약점 악용에 성공한 공격자는 현재 사용자와 동일한 사용자 권한을 얻을 수 있습니다. 만약 현재 사용자가 관리자 권한으로 로그온한 경우, 이 취약점 악용에 성공한 공격자는 영향을 받는 시스템을 제어할 수 있습니다. 공격자는 프로그램 설치, 데이터 보기/수정/삭제하거나 완전한 사용자 권한을 가진 새로운 계정을 생성할 수 있습니다.

웹 기반 공격 시나리오에서 공격자는 Internet Explorer를 통해 취약점을 악용할 수 있도록 설계된 특수하게 제작된 웹 사이트를 호스트할 수 있으며 사용자가 이 웹 사이트를 보도록 유도해야 합니다. 공격자는 IE 렌더링 엔진을 호스트하는 애플리케이션 또는 Microsoft Office 문서에 "초기화에 안전(safe for initialization)"이라고 표시된 ActiveX 컨트롤을 내장할 수 있습니다. 또한 공격자는 변조된 웹 사이트, 사용자에게 제공된 콘텐츠 또는 광고를 허용하는 웹 사이트를 이용할 수 있습니다. 이런 웹 사이트들은 이 취약점을 악용할 수 있는 특수하게 제작된 콘텐츠를 포함할 수 있습니다.

이 보안 업데이트는 스크립팅 엔진이 메모리 내 객체를 처리하는 방법을 수정하여 이러한 취약점을 해결합니다.

2. CVE-2020-1464 : Windows 스푸핑(Spoofing) 취약점

■ 영향을 받는 운영 체제(OS) 버전 : Windows 7, Windows 8.1, Windows RT 8.1, Windows 10, Windows Server 2008, Windows Server 2008 R2, Windows Server 2012, Windows Server 2012 R2, Windows Server 2016, Windows Server 2019

Windows 스푸핑(Spoofing) 제로데이 취약점에 대한 실제 공격 정보는 공개된게 없지만 Windows 보안 기능에서는 부적절하게 서명된 파일을 로드할 수 없도록 보호되어 있지만 CVE-2020-1464 취약점을 통해 파일 서명 검증을 제대로 하지 못하는 문제로 특수하게 조작된 파일을 실행할 수 있습니다.

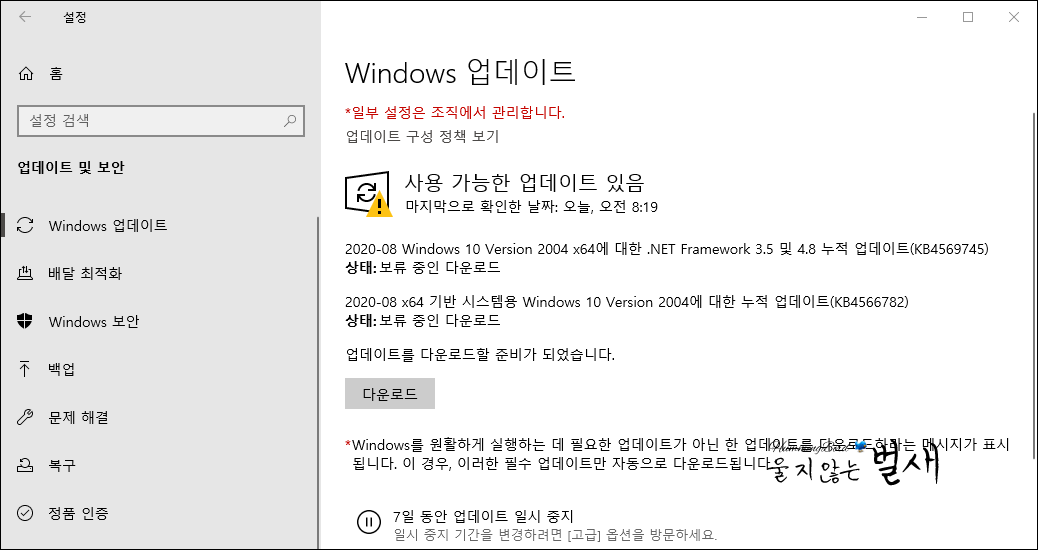

그러므로 Windows 업데이트를 통해 제공되는 최신 보안 패치는 반드시 설치하시기 바라며, 특히 웹 사이트 접속을 Internet Explorer 웹 브라우저를 여전히 사용하는 경우에는 타 웹 브라우저에 비하여 취약점을 통한 악성코드 자동 감염이 발생할 수 있다는 점을 명심하시고 되도록이면 Microsoft Edge, Chrome, Firefox 웹 브라우저를 이용하시길 권장합니다.