최근 유명 기업에서 발송한 것처럼 위장한 메일에 첨부된 HTM 파일을 이용하여 Daum 계정 정보를 수집하는 피싱(Phishing) 메일이 확인되어 살펴보도록 하겠습니다.

수집된 메일에서는 대림 산업(주) 업체에서 발송한 것처럼 위장하고 있으며, 첨부 파일은 대림 산업 (주).htm 파일명(SHA-1 : f4461a35bb83686d48b7586fd7bd0298a678176c - 알약(ALYac) : Trojan.HTML.Phish)을 가지고 있습니다.

해당 첨부 파일을 VirusTotal 검사 서비스에서 조회해보면 이미 10월 12일경 포스코 견적.htm 파일명으로 업로드되어 있는 상태였습니다.

Hello

This is Daelim Group

We have sent you an estimate of the product you requested, included in the attachment.

Please read carefully and let us know if there are any changes to the terms.

precious

Daelim Sales Department메일 내용에서는 한글이 아닌 영어(English)로 작성된 제품 견적과 관련된 첨부 파일을 확인하도록 안내하고 있습니다.

첨부 파일을 확인해보면 기본적인 탐지 우회 목적으로 Unescape로 인코딩되어 있는 것을 확인할 수 있습니다.

https://hongkmalls.info/get-quotation.php해당 메일 소스 기반으로 디코딩을 해보면 Daum 로그인 페이지 소스와 함께 의심스러운 URL 값이 포함되어 있는 것을 확인할 수 있습니다.

실제로 웹 브라우저를 통해 HTM 첨부 파일을 오픈할 경우 가짜 Daum 로그인 페이지 화면을 볼 수 있으며, 사용자가 아이디(ID)와 비밀번호를 입력할 경우 다음과 같이 정보가 외부로 전송됩니다.

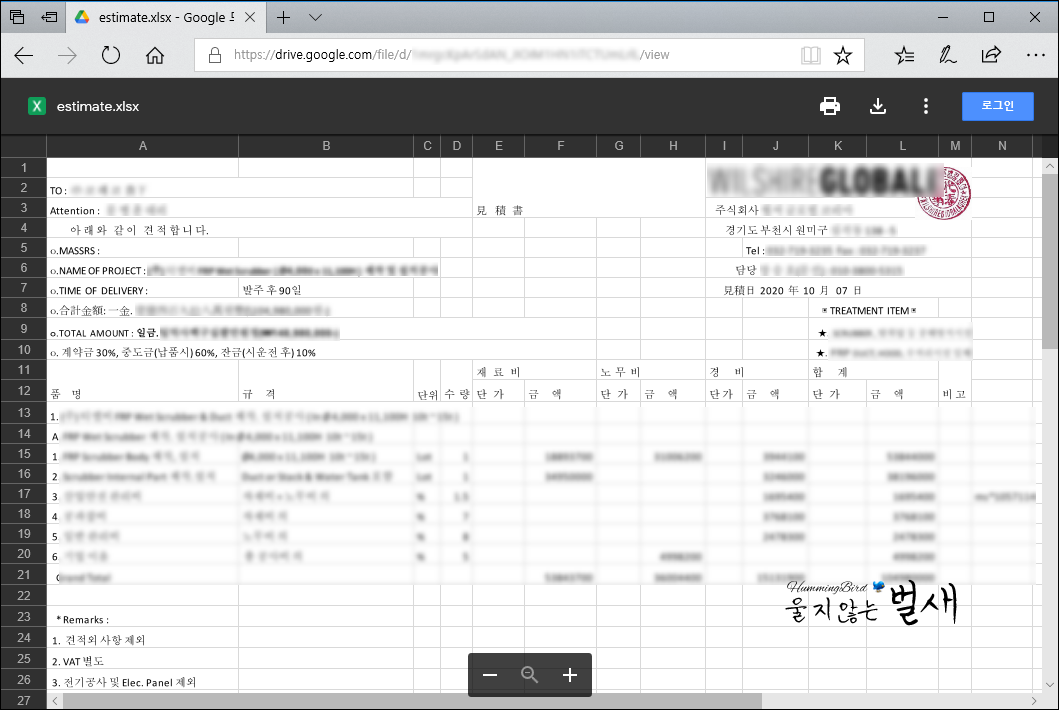

정보 유출과 동시에 자동으로 사용자를 기만할 목적으로 Google 드라이브에 업로드되어 있는 국내 특정 업체의 견적서 내용이 포함된 문서 페이지로 연결됩니다.

이를 통해 최종적인 피싱(Phishing) 동작은 종료되며, 수집된 정보를 이용하여 공격자는 계정 로그인을 통한 추가적인 악의적 범죄 행위를 진행할 수 있을 것으로 보입니다.

그러므로 메일 첨부 파일 또는 메일 본문에서 제공하는 링크를 통해 연결된 로그인 페이지는 피싱(Phishing) 페이지일 가능성이 있으므로, 로그인을 요구할 경우에는 반드시 자신이 평소 하던 로그인 방식으로 전환하여 진행하시기 바랍니다.