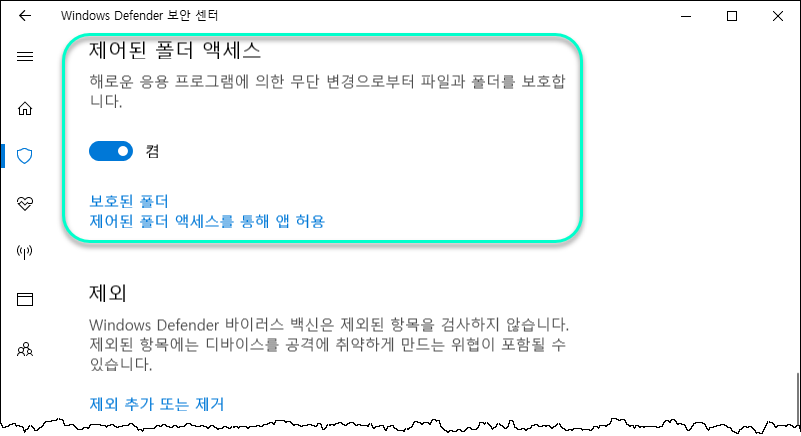

랜섬웨어(Ransomware) 유포가 활발하게 이루어짐에 따라 Windows 10 운영 체제에서는 Microsoft Defender 백신을 사용할 경우 "제어된 폴더 액세스" 보호 기능을 통해 랜섬웨어 방어를 할 수 있도록 제공하고 있습니다.

▷ 파일 저장 시 "허용되지 않은 변경이 차단됨" 메시지가 뜨는 원인 (2018.9.16)

제어된 폴더 액세스 보호 기능의 기본 개념은 Microsoft Defender 백신의 실시간 보호 기능이 켜진 상태에서 지정된 보호된 폴더 내의 파일이 변경될 경우 차단을 지원합니다.

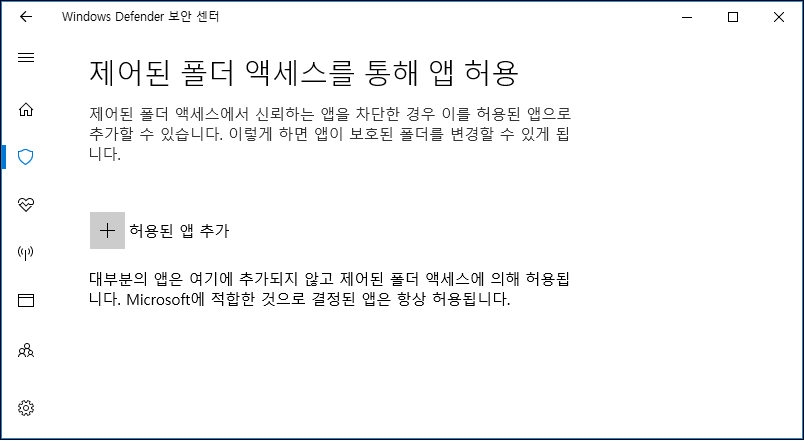

제어된 폴더 액세스에서는 특정 앱에 대해서는 보호된 폴더 내의 파일에 대한 변경을 허용할 수 있으며, 기본적으로 Microsoft에서 검증된 앱은 항상 허용되도록 되어 있다고 밝히고 있습니다.

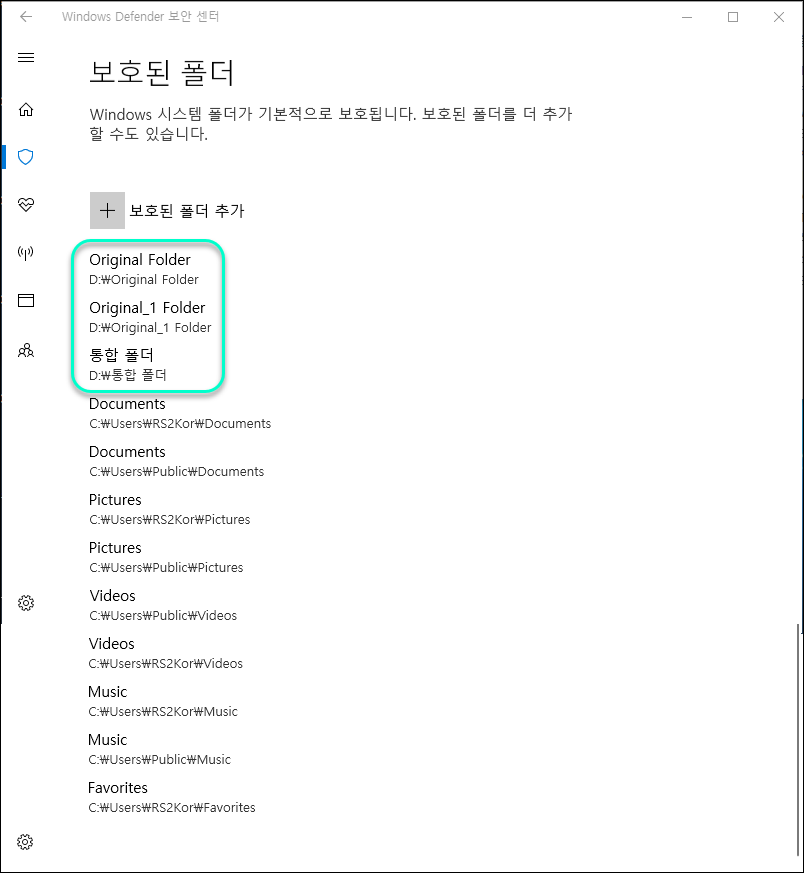

기본적으로 보호된 폴더는 즐겨찾기와 라이브러리(동영상, 문서, 사진, 음악) 폴더가 포함되어 있으며, 실제 효과적으로 사용하기 위해서는 사용자가 추가적으로 보호된 폴더 추가를 해야합니다.

그렇다면 Windows 10 운영 체제에서 제공하는 "제어된 폴더 액세스" 보호 기능이 랜섬웨어에 효과적으로 대응을 하게 되는지 국내에서 가장 많은 피해를 주고 있는 Sodinokibi 랜섬웨어와 Magniber 랜섬웨어를 이용하여 테스트를 진행해 보겠습니다.

1. Sodinokibi 랜섬웨어 vs. 제어된 폴더 액세스

▷ <체크멀 블로그> 다양한 시스템 파일을 이용하는 레지스트리 기반 Sodinokibi 랜섬웨어 (2020.12.18)

네봄이 사이트를 통해 다운로드한 .js 스크립트 파일을 사용자가 실행할 경우 감염되는 Sodinokibi 랜섬웨어는 최근 레지스트리 기반으로 변경되었으며, 특히 파일 암호화를 Windows 시스템에 기본 포함된 파일을 이용하여 진행되는 특징을 가지고 있습니다.

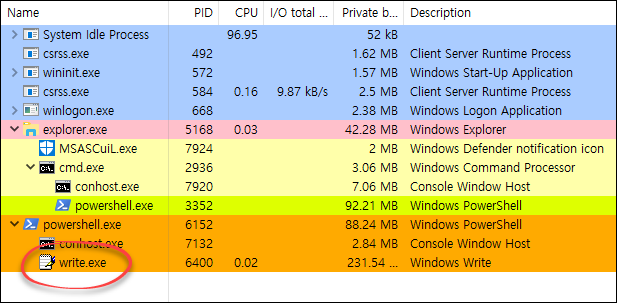

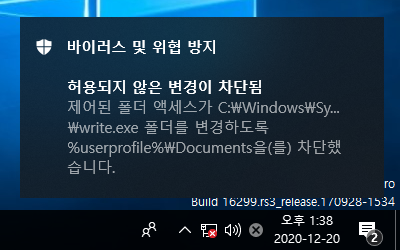

실행된 Sodinokibi 랜섬웨어의 동작 과정을 확인해보면 워드패드 파일(C:\Windows\SysWOW64\write.exe)을 로딩하여 파일 암호화를 진행하게 됩니다.

이 과정에서 제어된 폴더 액세스 보호 기능은 write.exe 파일이 문서 폴더 내의 파일 변경 행위에 대한 차단 메시지를 생성하는 것을 확인할 수 있습니다.

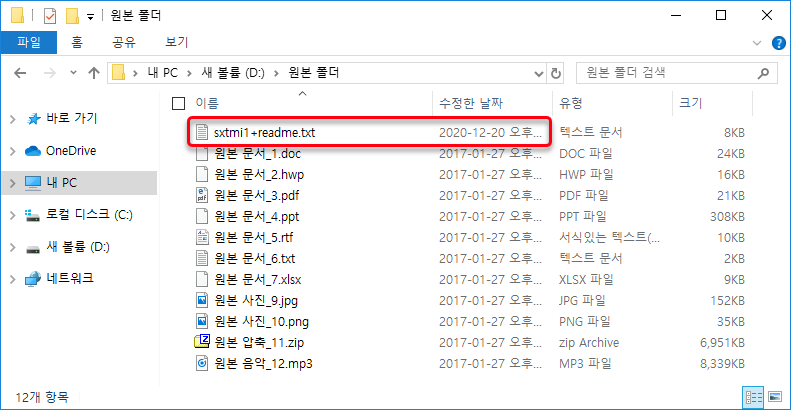

Sodinokibi 랜섬웨어 동작 중 "제어된 폴더 액세스" 보호 기능을 통해 차단이 이루어진 후 폴더를 확인해보면 랜섬웨어가 생성한 금전 요구 메시지 파일(<암호화 확장명>+readme.txt)만 생성되고 파일은 그대로 유지되고 있는 것을 알 수 있습니다.

하지만 보호된 폴더로 지정되지 않은 폴더 내 파일의 경우에는 차단 이전에 Sodinokibi 랜섬웨어에 의해 암호화가 일부 일부 진행된 모습도 함께 확인할 수 있습니다.

즉, 랜섬웨어가 실행된 후 파일 암호화가 진행될 경우 "제어된 폴더 액세스" 보호 기능을 통해 차단되기 이전에 보호된 폴더로 지정되지 않은 파일은 암호화가 될 수 있으며, 차단 이후에는 더 이상의 진행은 이루어지지 않는다는 것을 알 수 있었습니다. 또한 시스템 파일(write.exe)을 통한 파일 암호화가 진행될 경우에도 "제어된 폴더 액세스" 보호 기능은 효과적으로 방어가 가능하다는 점도 알 수 있습니다.

2. Magniber 랜섬웨어 vs. 제어된 폴더 액세스

▷ <체크멀 블로그> 정상 프로그램으로 파일 암호화를 시도한 Magniber 랜섬웨어 감염 주의 (2018.6.11)

▷ 네이버 피싱 목적으로 생성되었던 도메인을 통한 Magniber 랜섬웨어 유포 (2020.9.2)

▷ <ASEC 블로그> Magniber 랜섬웨어 유포 취약점 변경(CVE-2019-1367 -> CVE-2020-0968) 및 행위 진단 우회 시도 (2020.12.17)

2018년 6월 9일경부터 취약점(Exploit)을 통해 감염된 PC의 다양한 실행 중인 프로세스 메모리에 랜섬웨어 코드를 추가하여 파일 암호화를 시도하는 Magniber 랜섬웨어는 국내에서 가장 많은 피해를 주고 있으며, 특히 Windows 7 운영 체제 뿐만 아니라 Windows 10 운영 체제에서도 Internet Explorer 웹 브라우저를 이용하여 웹 사이트 방문 중에도 자동 감염에 성공적으로 이루어지고 있는 Fileless 기반의 랜섬웨어입니다.

■ Magniber 랜섬웨어에 의해 파일 암호화를 수행하는 대표적인 정상 프로그램 리스트

C:\Program Files (x86)\iniLINE\CrossEX\crossex\CrossEXService.exe

C:\Windows\explorer.exe

C:\Program Files (x86)\Wizvera\Veraport20\veraport.exe

C:\Program Files (x86)\IPinside_LWS\I3GProc.exe

C:\program files (x86)\wizvera\delfino-g3\delfino.exe

C:\Program Files (x86)\Kakao\KakaoTalk\KakaoTalk.exe

C:\Program Files (x86)\INITECH\INISAFE Web EX Client\INISAFECrossWebEXSvc.exe

C:\Program Files (x86)\DreamSecurity\MagicLine4NX\MagicLine4NX.exe

C:\Program Files (x86)\VestCert\VestCert.exe

C:\Program Files (x86)\SoftForum\XecureWeb\AnySign\dll\AnySign4PC.exe개인적으로 코드 실행에 성공한 랜섬웨어(파일 암호화가 진행된 랜섬웨어) 중에서 Ryuk 랜섬웨어와 Magniber 랜섬웨어는 가장 차단하기 어려운 최고 수준이라고 보고 있습니다.

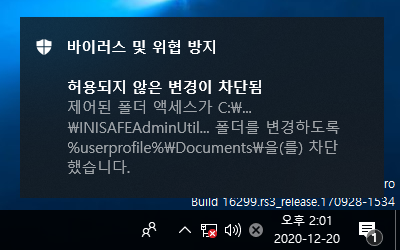

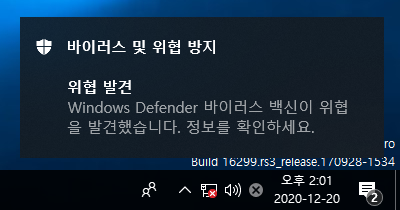

Magniber 랜섬웨어가 성공적으로 취약점 코드 실행을 통해 파일 암호화가 진행될 경우 "제어된 폴더 액세스" 보호 기능을 통한 알림 메시지와 더불어 Windows Defender 백신에서도 위협 발견 메시지가 뜨는 것을 알 수 있습니다.

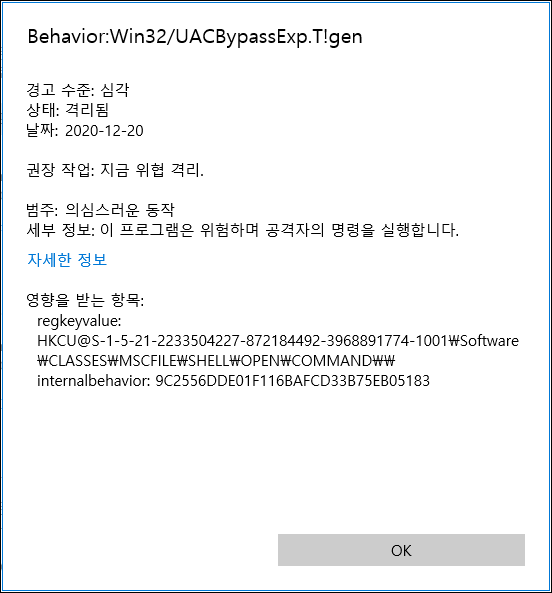

우선 Windows Defender 백신에서 탐지된 Behavior:Win32/UACBypassExp.T!gen 진단명을 확인해보면 Magniber 랜섬웨어가 사용자 계정 컨트롤(UAC) 알림 기능 우회 명령어를 실행하는 과정에서 차단이 이루어진 것으로 해당 탐지로 인해 랜섬웨어 동작이 중지되지는 않습니다.

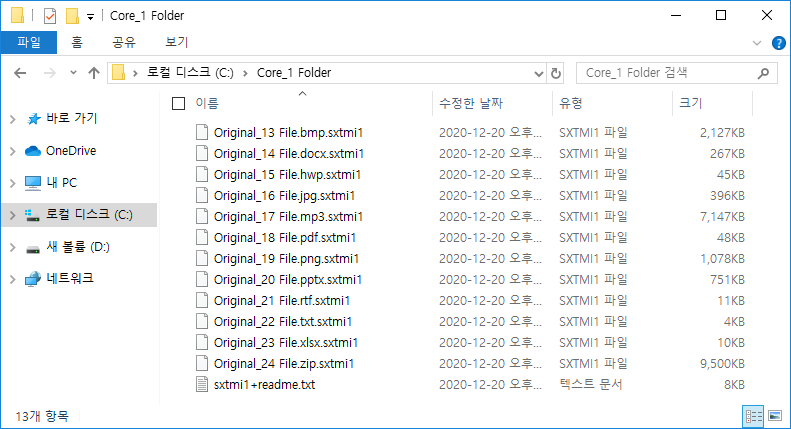

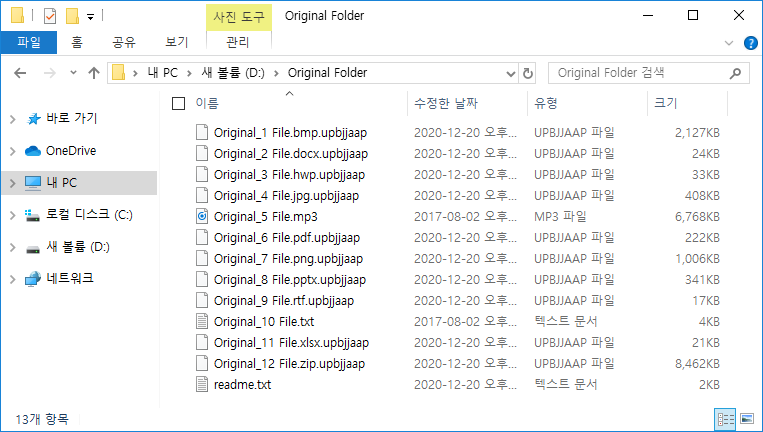

Magniber 랜섬웨어 동작이 완료된 후 보호된 폴더로 지정된 폴더를 확인해보면 랜섬웨어에 의해 파일이 암호화되어 있는 것을 알 수 있으며, "제어된 폴더 액세스" 보호 기능을 통해 보호된 폴더와 그렇지 않는 폴더 모두 파일 암호화가 성공적으로 이루어진 것을 알 수 있었습니다.

즉, 다수의 정상적인 프로그램의 메모리에 랜섬웨어 코드를 추가하여 파일 암호화를 진행하는 Magniber 랜섬웨어는 Windows 10 운영 체제의 "제어된 폴더 액세스" 보호 기능을 사용하여도 모든 파일들이 암호화될 수 있음을 알 수 있었습니다.

Magniber 랜섬웨어의 경우 현재 2020년 4월 MS 정기 보안 업데이트를 통해 패치된 CVE-2020-0968 취약점(스크립팅 엔진 메모리 손상 취약점)을 통해 감염이 이루어지므로 2020년 1월 마지막 보안 패치까지 적용된 Windows 7 운영 체제에서는 Internet Explorer 웹 브라우저 환경에서는 자동 감염되며, Windows 10 운영 체제에서는 2020년 4월 이후 보안 패치가 적용된 경우에는 영향을 받지 않습니다.

그러므로 항상 Windows 업데이트 기능을 통해 매월 제공되는 보안 패치는 항상 최신 상태로 유지하시기 바라며, 웹 사이트 접속 시에는 Internet Explorer 웹 브라우저가 아닌 MS Edge 또는 Chrome 웹 브라우저를 이용하시기 바랍니다.