국내 윈도우 포럼(Windows Forum) 사이트에서 운영하는 자료실에는 다양한 프로그램 정보가 공유되고 있는데, 이를 이용한 악성코드 유포 조직이 지속적으로 악의적 목적으로 제작된 프로그램을 제작하여 업로드를 시도하고 있습니다.

▷ <ASEC 블로그> 국내 포럼 자료실에서 Nitol 악성코드 유포 중 (2021.7.2)

이미 안랩(AhnLab) 블로그에서는 해당 유포 행위에 대한 정보를 공개하였으며, 최종 목적은 특정 사이트에 대한 DDoS 공격을 수행하는 것이라고 밝히고 있습니다.

2021년 7월 22일 야간에 또 다시 자료실에 업로드된 2개의 게시글에 등록된 악성 프로그램 중 KMSAuto 인증툴로 위장한 악성코드의 최종 목적은 무엇인지 조금 더 살펴보도록 하겠습니다.

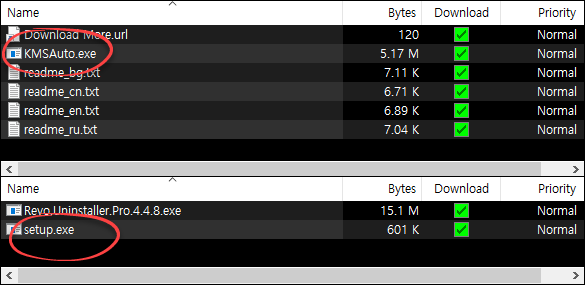

"KMSAuto Lite 1.5.7 Activator by Ratiborus"와 "[프로그램 제거기] Revo Uninstaller Pro v4.4.8 Repack (&Portable)" 이름으로 게시된 2개의 글에서는 토렌트(Torrent) 시드 파일을 업로드하여 파일을 다운로드하도록 유도하고 있습니다.

토렌트 파일(.torrent)을 통해 다운로드되는 파일을 확인해보면 백신 프로그램의 탐지 우회 등을 목적으로 압축 등을 할 수 있는데 당당하게 실행 파일(.exe) 그대로 받아오는 것을 알 수 있습니다.

그런 이유 중에 하나는 해당 파일들은 국내에서 가장 많은 사용자를 가지고 있는 AhnLab V3 백신에서 탐지를 하지 못하게 제작되었기 때문일 가능성이 높습니다.

또한 해당 파일을 다운로드하는 사용자는 대부분 한국 IP를 사용하는 사람들이기 때문에 특정 백신의 탐지 우회에만 신경을 썼을 것으로 보입니다.

다운로드된 "Revo Uninstaller Pro v4.4.8 RePack (&Portable)" 프로그램의 파일 구성을 살펴보면 setup.exe 파일(SHA-1 : e590a56c2b4388686faec104ff1aa892413f712d - Microsoft : Backdoor:Win32/Bladabindi!ml) 속성이 Internet Explorer 이름으로 표시된 의심스러운 파일임을 쉽게 알 수 있습니다.

또 다른 "KMSAuto Lite 1.5.7 Activator by Ratiborus" 프로그램의 파일을 확인해보면 KMSAuto.exe 파일(SHA-1 : 505f158927c451627ce8a870495d5696b3eff9e7 - BitDefender : Gen:Heur.MSIL.Krypt.2 / Kaspersky : HEUR:Trojan-DDoS.Win32.Nitol.gen) 역시 동일하게 Internet Explorer 이름으로 등록된 수상한 파일임을 알 수 있습니다.

이 글에서는 KMSAuto.exe 악성 파일을 사용자가 Windows 인증툴로 착각하고 실행하였을 경우 어떤 일이 발생하는지 살펴보도록 하겠습니다.

KMSAuto.exe 파일을 실행할 경우 사용자 몰래 설치되는 악성 파일을 사용자가 쉽게 인지하지 못하게 할 목적으로 숨긴 파일이 Windows 탐색기에서 표시되지 않도록 설정을 변경합니다.

실행된 악성 파일은 "C:\ProgramData\boxlou.exe" 파일로 자가 복제를 한 후 실행한 KMSAuto.exe 악성 파일은 자동 삭제 처리하여 자신을 숨깁니다.

생성된 boxlou.exe (= KMSAuto.exe) 파일 속성값을 확인해보면 숨김(H) + 시스템(S) + 읽기 전용(R) 값으로 설정되어 있어서 Windows 탐색기에서 쉽게 찾을 수도 없도록 되어 있습니다.

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- My App = C:\ProgramData\boxlou.exe또한 생성된 악성 파일은 Windows 부팅 시마다 자동 실행할 목적으로 "My App" 등록값으로 추가합니다.

실행된 악성 파일은 "aos125.kro.kr" C&C 서버와의 통신을 통해 자신이 설치되었음을 알리고 일정 시간 대기를 합니다.

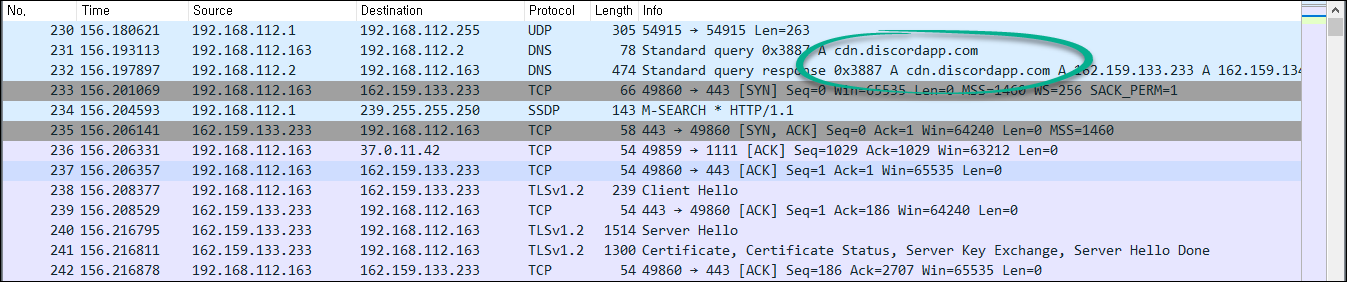

이후 악성 파일은 Discord 채팅 서버에서 추가적인 악성 파일 다운로드(https://cdn.discordapp[.]com/attachments/<생략>/866185194386096138/5_6291766173948183473.exe)를 시도하여 정상적으로 다운로드에 성공할 경우 임시 폴더(%Temp%)에 임의의 파일명으로 저장합니다.

예를 들어 "C:\Users\%UserName%\AppData\Local\Temp\scssy.exe" 파일(SHA-1 : 867828c54714af4fb4e529c4a2495df788af359b - Kaspersky : HEUR:Trojan-Spy.Win32.Xegumumune.vho)로 저장된 경우 자동 실행되어 "172.67.170.95 :443" IP로 통신을 시도합니다.

이후 일정 시간 대기를 한 후 추가적으로 "C:\Users\Public\ACCBBC" 폴더를 생성한 후 내부에 "cloudproxy" 폴더와 "node-v15.8.0-win-x64" 폴더를 생성하여 대량의 파일을 설치하게 되며 해당 파일들은 모두 정상적인 프로그램입니다.

"C:\Users\Public\ACCBBC\node-v15.8.0-win-x64" 폴더 내에 생성된 파일이 어떤 프로그램인지 확인을 해보면 "Chocolatey Software" 이름으로 알려진 소프트웨어를 쉽게 설치할 수 있도록 환경을 제공하는 패키지 매니저로 보입니다.

이를 통해 최초 생성된 boxlou.exe 악성 파일이 Discord 채팅 서버에서 추가 다운로드한 scssy.exe 악성 파일을 실행한 상태에서 Chocolatey 프로그램을 실행하고 있는 프로세스 구조를 확인할 수 있습니다.

C:\Users\%UserName%\AppData\Local\Temp\scssy.exe

ㄴ C:\Windows\system32\cmd.exe /c npm start

ㄴ "C:\Users\Public\ACCBBC\node-v15.8.0-win-x64\\node.exe" "C:\Users\Public\ACCBBC\node-v15.8.0-win-x64\node_modules\npm\bin\npm-cli.js" start

ㄴ C:\Windows\system32\cmd.exe /d /s /c node ./dist/index.js

ㄴ node ./dist/index.js이런 형태로 동작을 하던 Chocolatey 프로그램의 기능을 이용하여 공격자는 "C:\Users\Public\ACCBBC\cloudproxy\node_modules\puppeteer\.local-chromium\win64-756035\chrome-win" 폴더에 Chromium 웹 브라우저를 추가 설치를 진행합니다.

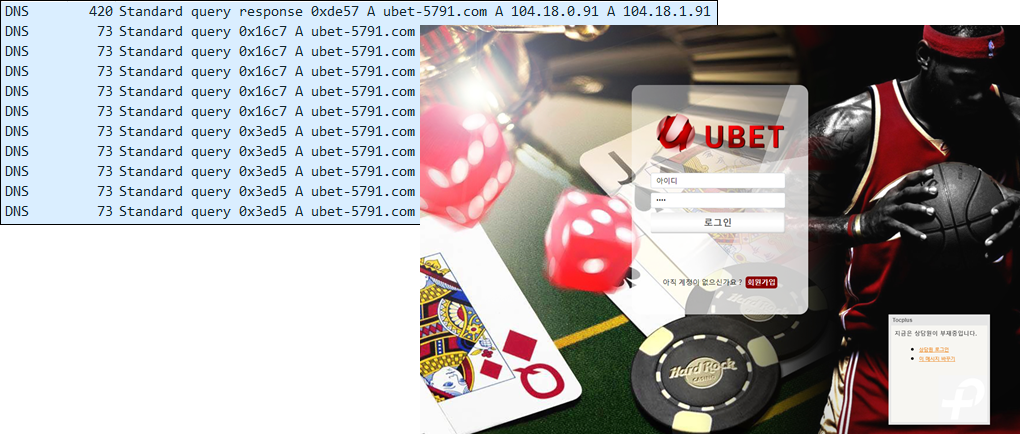

그리고 PC 화면에서는 표시되지 않지만 Chromium 웹 브라우저가 백그라운드로 실행되어 다수의 멀티탭 동작을 통해 특정 사이트에 DDoS 공격을 진행하게 됩니다.

대표적인 접속 사이트는 스포츠 도박 사이트로 보이는 UBET 사이트이며, 그 외에도 유사한 불법 게임 사이트 등을 대상으로 공격을 진행하게 됩니다.

감염된 PC 화면에서는 이런 사이트에 대한 반복적인 접속 행위가 표시되지 않기 때문에 알 수 없지만 CPU, 메모리, 네트워크 자원이 평소와 다르게 많이 사용되는 증상을 경험할 수 있을 것으로 보입니다.

이런 공격은 일반적으로 스포츠 도박 사이트를 운영하는 경쟁자가 악성 프로그램 제작을 의뢰하여 진행할 것으로 보이며, 손쉽게 많은 사용자들이 파일 다운로드를 하는 Windows 포럼 사이트 등을 통해 유포가 이루어지는 것으로 보입니다.

▷ KMSAuto Net 정품 인증툴에 포함된 NanoCore RAT 악성코드 주의 (2018.11.3)

그러므로 인터넷 상에서 다운로드한 파일은 추가적인 확인 절차없이 바로 실행하여 악성 프로그램 감염에 쉽게 노출될 수 있으므로 VirusTotal 등의 온라인 검사 서비스 등을 통해 문제없는 파일인지 확인하시기 바라며, 특히 크랙(Crack) 파일인 경우 백신에서 탐지하므로 무시하는 경우가 있으므로 잘못된 습관은 스스로 고치시기 바랍니다.