추석 명절 기간에 다음(Daum) 계정 정보를 수집할 목적으로 피싱(Phishing) 메일이 대량 유포가 이루어진 것으로 보입니다.

▷ 다음(Daum) 계정을 노리는 "Duam Customer Care" 피싱 메일 주의 (2018.3.25)

▷ 다음(Daum) 계정을 노리는 "Critical alert for your account ID" 피싱(Phishing) 메일 주의 (2019.11.15)

▷ 다음(Daum) 이메일 해지 경고 메일을 통한 계정 정보 수집 주의 (2020.3.3)

▷ 다음(Daum) 메일 보류 경고 알림 메일을 통한 계정 정보 수집 메일 주의 (2021.7.22)

다음(Daum) 포털 계정 수집을 위한 다양한 형태의 피싱 메일은 이전부터 지속적으로 발견되고 있으므로 참고하시기 바랍니다.

메일 제목이 "Sea port/Proforma INV #5213"으로 수신된 해당 메일은 "Tanaka Industrial Co., Ltd." 업체에서 korea.com 메일을 통해 발송된 것처럼 구성되어 있습니다.

메일 내용에서는 FYI (For your information)을 통해 첨부된 새로운 요구 사항을 확인해 달라는 내용이 포함되어 있습니다.

2개의 PDF 문서 파일이 첨부된 것처럼 보이지만 실제로는 이미지 영역을 클릭할 경우 "https://purchase-order-1880f[.]web.app (13.107.42.16:443)" 사이트로 연결되도록 링크가 걸려 있습니다.

연결된 피싱 사이트는 Google에서 제공하는 Firebase 웹 호스팅 서비스를 이용하고 있으며, 다음(Daum) 로그인 페이지를 통해 아이디(ID)와 비밀번호를 입력하도록 유도하고 있습니다.

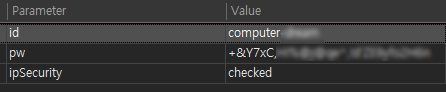

만약 접속자가 로그인 정보를 입력하여 로그인을 시도할 경우 "https://seminarroomrentalinsingapore[.]com/wp-includes/am.php (104.21.78.235:443)" 웹 서버로 정보가 전송되도록 구성되어 있습니다.

접속자가 로그인을 시도하여 정보가 전송된 후에는 자동으로 다음(Daum) 웹 서비스에서 제공하는 정상적인 로그인 페이지로 다시 연결하는 동작을 확인할 수 있습니다.

이를 통해 사용자는 정상적인 다음(Daum) 로그인 페이지에서 접속을 시도한 것으로 착각하게 할 목적으로 보입니다.

그러므로 메일을 통해 포털 사이트 로그인 페이지로 자동 연결될 경우에는 반드시 연결된 도메인 주소(URL)를 꼼꼼하게 확인하시기 바랍니다.