기업에서 운영하는 서버(Server)를 노리는 랜섬웨어(Ransomware) 공격은 예전부터 은밀하고 꾸준하게 진행되고 있었으며, 최근에 한국인터넷진흥원(KISA)에서 DB 서버에 대한 랜섬웨어 공격에 대한 보안 강화 공지를 게시하였습니다.

▷ <KISA 보안공지> 데이터베이스 서버 대상 랜섬웨어 감염 확산에 따른 보안강화 권고 (2021.12.7)

내용을 살펴보면 외부에서 접속할 수 있는 DB 서버 계정(MSSQL, MYSQL, ERP, 회계 관련 솔루션 등)을 무작위 대입 공격(Brute Force Attack)을 통해 계정 접속에 성공하여 랜섬웨어 공격이 이루어진다는 내용입니다.

특히 MSSQL의 경우 기본 관리자 계정명(sa)을 그대로 사용하거나 비활성화하지 않을 경우 외부에서는 유추 가능한 계정명이므로 비밀번호만 자동화툴로 찾으면 쉽게 접근할 수 있습니다.

비밀번호를 설정할 때에는 반드시 영문대소문자, 숫자, 특수문자가 포함된 최소 10자리 이상의 유추할 수 없는 형태로 사용해야하며, 계정명 역시 유추할 수 있는 계정명을 사용할 경우 피해를 당할 가능성이 높아지므로 계정명 설정에도 신중을 기해야 합니다.

| 랜섬웨어 이름 | 파일 암호화 패턴 | 메시지 파일 |

| GlobeImposter 랜섬웨어 | .Globeimposter-Alpha666qqz | HOW TO BACK YOUR FILES.txt |

| Mallox 랜섬웨어 | .mallox | HOW TO RECOVER !!.TXT RECOVERY INFORMATION.txt |

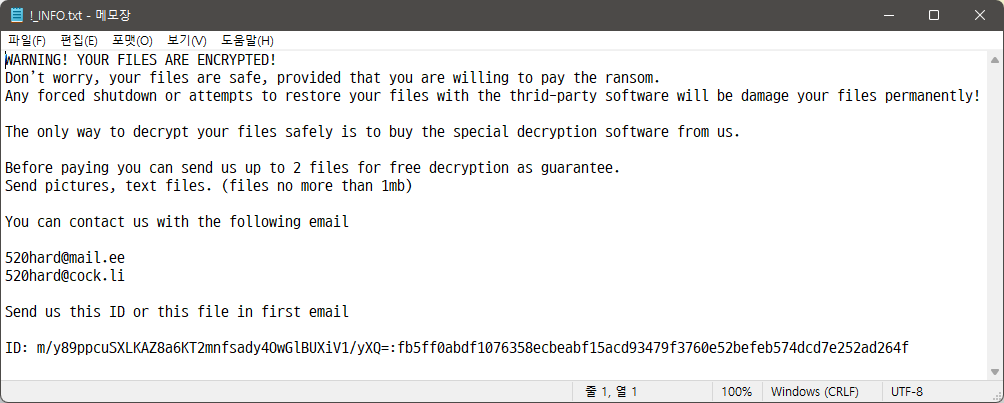

| Recofile 랜섬웨어 | .520 | !_INFO.txt |

개인적으로 최근 서버 운영 체제를 중심으로 유포 행위를 통해 국내에서 많은 피해를 유발하고 있는 대표적인 3종의 랜섬웨어를 살펴보면 공통적으로 장기간에 걸쳐 다양한 IP를 통해 MSSQL 계정을 획득하기 위해 로그인을 시도하는 것을 확인할 수 있습니다.

▷ AnyDesk 원격 프로그램을 건들지 않는 Recofile 랜섬웨어(.520) 정보 (2021.10.25)

체크멀(CheckMAL) 블로그를 통해 정보가 공개된 Recofile 랜섬웨어 감염 과정을 보면 공격자는 MSSQL 계정 로그인을 지속적으로 시도하며, 로그인에 성공할 경우 AnyDesk 원격 프로그램을 추가로 설치하고 서버에 설치된 보안 제품을 제거하거나 기능을 중지한 후 랜섬웨어를 실행하는 방식으로 공격이 진행됩니다.

그러므로 중요한 데이터를 가진 서버 관리자들은 주기적으로 이벤트 로그 등을 분석하여 외부에서 무작위 로그인 시도가 있는지에 대한 확인을 통해 공격 대상이 되거나 기존에 랜섬웨어 피해를 당한 적이 있다면 공격자가 접근한 구멍을 찾아 반드시 보안 강화 조치를 하시기 바랍니다.