최근 국내에서 유포되는 메일 계정 정보 탈취를 위한 피싱(Phishing) 메일 수법에 대해 살펴보도록 하겠습니다.

▷ 견적 의뢰 메일로 MS 계정을 노리는 피싱(Phishing) 메일 주의 (2021.3.16)

이번에 살펴볼 패턴과 가장 유사한 사례가 견적 의뢰 메일로 MS Office 문서 오픈을 위한 로그인을 유도하는 사례가 있으므로 참고하시기 바랍니다.

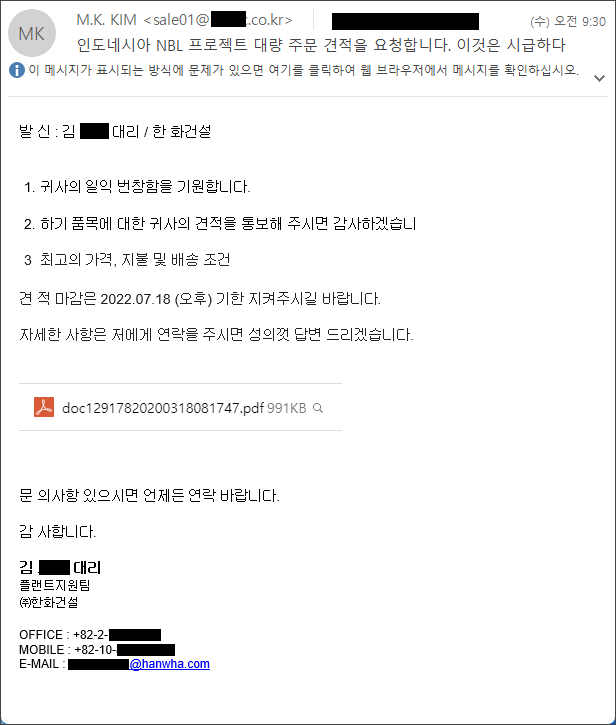

첫 번째 피싱 메일에서는 한화건설에 재직 중인 직원을 사칭하여 견적을 위한 PDF 문서를 오픈하도록 유도하는 메일입니다.

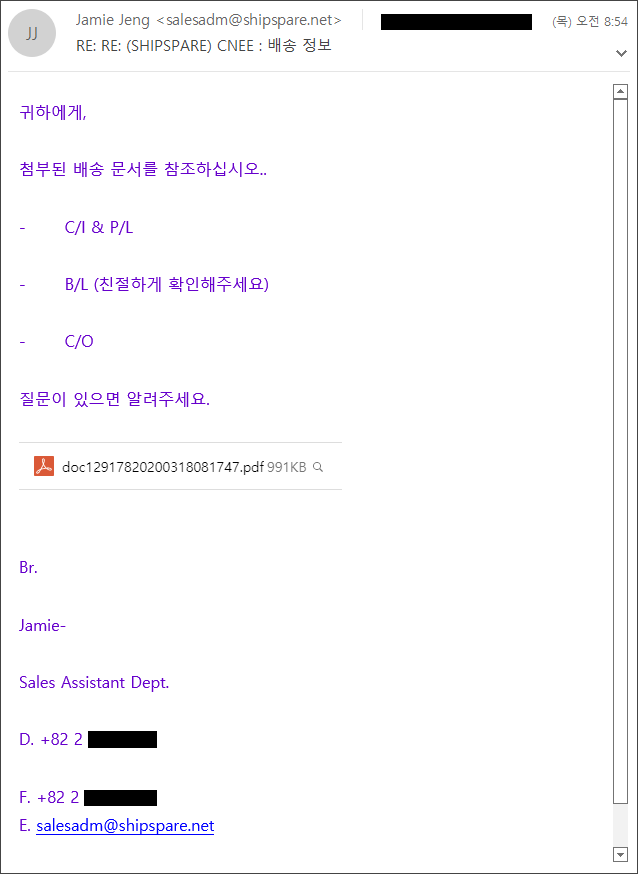

또 다른 메일의 경우에는 배송 정보 확인을 위해 PDF 문서를 메일 수신자가 오픈하도록 유도하는 메일입니다.

해당 메일에 표시된 PDF 문서 영역을 실제 문서가 아니라 링크로 연결되어 있는 동일한 형태로 메일 수신자가 클릭할 경우 해당 사이트로 접속하도록 되어 있습니다.

PDF 문서 링크 : https://wedocu-securpdf.herokuapp[.]com/?email=<이메일 주소>

연결된 사이트에서는 Microsoft Office Word 문서가 흐릿하게 표시되어 있으며 받는 사람 이메일로만 공유 파일에 액세스할 수 있다는 메시지를 통해 메일 계정 비밀번호를 입력하도록 유도하고 있습니다.

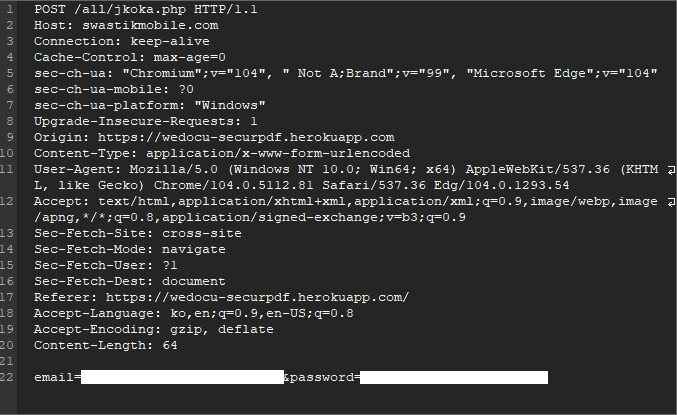

만약 사용자가 비밀번호 입력을 통해 로그인을 시도할 경우 입력된 정보는 추가적인 웹 서버로 전송되는 것을 확인할 수 있습니다.

계정 정보 서버 : https://swastikmobile[.]com/all/jkoka.php위와 같은 피싱(Phishing) 메일 피해를 최소화하기 위해서는 유사 사례를 꾸준하게 눈으로 익혀두는 것이 가장 안전하며, 특히 메일을 통해 연결된 웹 사이트 주소(URL) 정보를 확인하여 의심스러운 주소인 경우에는 계정 정보를 입력하여 로그인하지 않도록 각별히 주의하시기 바랍니다.