송금 통지(Remittance Advice) 메일로 위장한 MS Office 365 계정 피싱(Phishing) 주의 (2021.5.20)

기존에 블로그를 통해 살펴본 MS Office 365 계정 탈취 목적으로 유포된 메일에 포함된 PDF 문서 보기 링크를 통한 피싱(Phishing) 사이트에 대해 살펴본 적이 있었습니다.

▷ MS Office 365 계정을 노리는 피싱(Phishing) 사이트 주의 (2019.12.6)

이번에 살펴볼 송금 통지(Remittance Advice) 메일로 위장한 PDF 문서 링크를 통해 유사하게 MS Office 365 계정 정보를 입력하도록 유도하는 사례를 살펴보도록 하겠습니다.

"Remittance Advice to FTG LTD PAY INVOICE" 메일 제목으로 수신된 메일에서는 지불을 위한 송금 통지를 확인하도록 PDF 문서 링크가 포함되어 있습니다.

사용자가 메일에 포함된 RemittanceAdvice.pdf 문서 영역을 클릭할 경우 특정 사이트로 연결되는 URL 주소를 확인할 수 있지만, Outlook 도메인이 포함된 정상적인 값만 보여서 판단하기 어려우며 소스를 확인해보면 https://linktr[.]ee/payoutteam 사이트로 연결되도록 되어 있는걸 알 수 있습니다.

연결된 페이지에서는 지불 정보(Payment Info)를 확인하기 위해서 파일 보기(View File) 링크를 클릭하도록 추가로 요구하고 있습니다.

파일 보기(View File) 링크 소스를 확인해보면 추가적으로 https://dominicks[.]cafe/images/glk/new/ 사이트로 연결되도록 구성되어 있습니다.

연결된 페이지에서는 Microsoft SharePoint 제공 로그인 페이지처럼 제작되어 있으며, Scanned Doc(s) iCloud.pdf 문서를 확인하기 위해서는 MS Office 365 계정에서 사용하는 이메일 주소를 입력하도록 유도하고 있습니다.

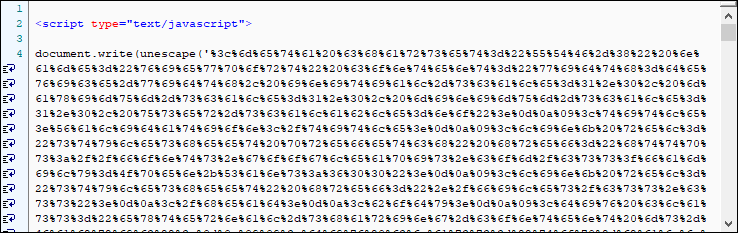

참고로 해당 로그인 페이지의 경우 탐지 우회 목적으로 escape 함수로 난독화 처리되어 있는 것을 알 수 있습니다.

사용자가 이메일 주소를 입력한 후 Next 버튼을 클릭할 경우 관련 메일 주소가 서버로 전달됩니다.

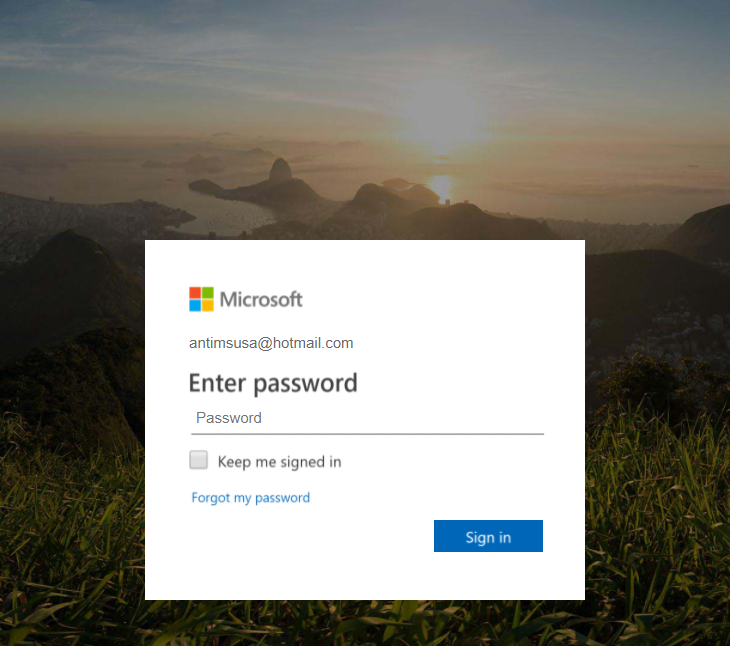

이후 화면은 입력한 이메일 계정의 비밀번호를 입력하도록 Microsoft 비밀번호 입력 화면이 표시됩니다.

만약 사용자가 정상적인 절차로 생각하고 비밀번호를 입력하여 로그인(Sign in)을 시도할 경우 입력한 비밀번호가 전송되는 것을 알 수 있습니다.

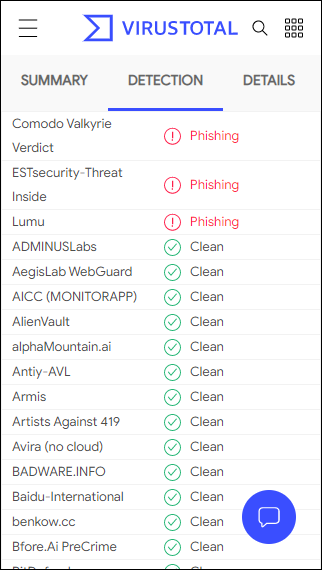

분석 당시 VirusTotal 검사 서비스에 피싱(Phishing) 주소를 검사해보면 ESTsecurity Threat Inside 악성코드 위협 대응 솔루션에서 Phishing 사이트로 차단하는 것을 확인할 수 있었습니다.

일반적으로 메일 첨부 파일 또는 링크를 클릭하여 로그인을 요구하는 화면이 나올 경우에는 1차적으로 웹 브라우저의 URL 주소를 꼼꼼하게 확인하여 의심스러운 주소인 경우에는 절대로 계정 정보를 입력하지 않도록 주의하시기 바랍니다.