2020년 1월 17일에 공개된 Internet Explorer 웹 브라우저의 메모리 손상 취약점을 이용한 원격 코드 실행이 가능한 사이버 공격이 있었다는 소식이 공개되면서 마이크로소프트(Microsoft)에서는 정식 패치가 공개될 때까지 임시로 jscript.dll 모듈을 비활성화하는 방식을 공개하였습니다.

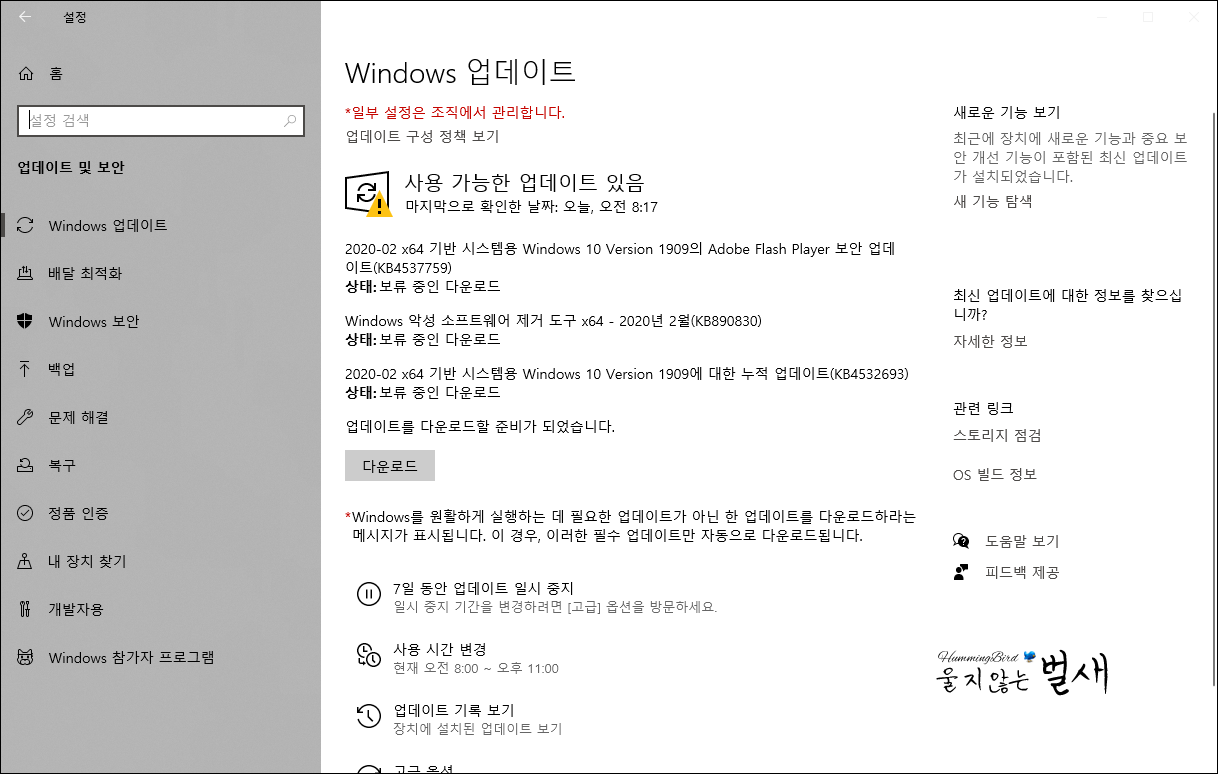

이후 2020년 2월 정기 보안 업데이트를 통해 CVE-2020-0674 보안 업데이트를 공식적으로 발표하여 Windows 업데이트를 통해 배포가 시작되었습니다.

참고로 만약 이전에 jscript.dll 모듈을 비활성화 처리한 사용자는 보안 업데이트 전 또는 이후에 명령 프롬프트(관리자 권한)을 이용하여 제한을 해제 명령어 입력을 하시기 바랍니다.

<32비트 운영 체제 환경>

cacls %windir%\system32\jscript.dll /E /R everyone

<64비트 운영 체제 환경>

cacls %windir%\system32\jscript.dll /E /R everyone

cacls %windir%\syswow64\jscript.dll /E /R everyone

특히 2020년 2월 11일 오전경부터 기존에 한국만을 표적으로 유포 활동을 전개하고 있던 Magniber 랜섬웨어(Ransomware)가 새로운 Internet Explorer 웹 브라우저 취약점(CVE-2019-1367 또는 CVE-2020-0674 추정)을 이용하기 시작하였습니다.

- 한국어(Korean) 운영 체제에서만 감염되는 Magniber 랜섬웨어 유포 주의 (2017.10.22)

- <체크멀 블로그> Magniber 랜섬웨어 감염 원인과 보안 패치의 중요성 (2018.11.16)

2월 11일부터 2월 12일 오후까지 감염될 경우 암호화되는 파일 확장명은 다음과 같으며 해당 파일 확장명은 1시간~2시간 단위로 변경될 수 있으므로 더 많을 것으로 추정됩니다.

| .adwwjpwdv | .aejzxglx | .braaffvj |

| .dmhdkel | .ekqqtswdo | .etjibsbdb |

| .havjtkqg | .imgmtwkv | .jekzwmu |

| .ldwekklxa | .mimedzxf | .mqqvahhd |

| .mujfsuyyg | .nkieutmm | .nuapljc |

| .nvjvhaii | .ogakquge | .pksotlhny |

| .pzqckbdwz | .rigrqlla | .smetwangp |

| .wzhgfab | .wzhofwbaf | .xubitzccc |

| .xzxfslrx | .zfusthw |

만약 최근 Magniber 랜섬웨어 피해를 당한 경우에는 반드시 Windows 업데이트를 통해 제공되는 최신 보안 패치를 적용하시기 바라며, 특히 Windows 7 운영 체제 사용자의 경우에는 Windows 10으로 업그레이드를 하시거나 Google Chrome 웹 브라우저를 이용하여 인터넷 사이트 접속을 하시기 바랍니다.