악성 파일이 첨부된 메일 발송을 통해 시스템 감염을 유발하는 공격 방식 중 가상 이미지 파일을 이용하는 사례를 이전에 소개한 적이 있었습니다.

▷ IMG 가상 이미지 파일이 첨부된 견적 메일 주의 (2020.4.27)

이번에는 견적 관련 카탈로그(Catalogue) 파일로 위장한 ISO 가상 이미지 파일이 첨부된 악성 메일이 국내에서 유포된 사례를 통해 살펴보도록 하겠습니다.

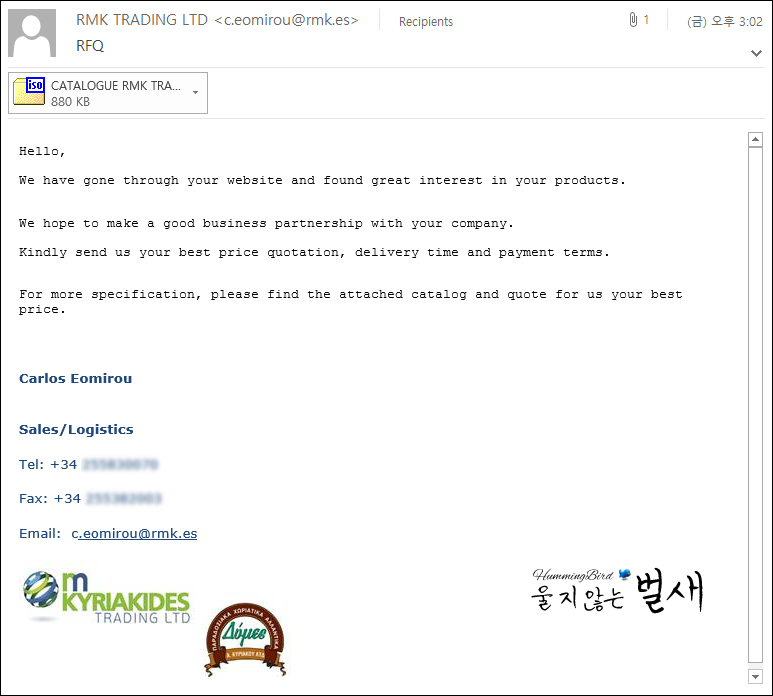

해당 메일에서는 제품에 관심이 있다며 첨부된 카탈로그 파일을 열어보도록 유도하고 있으며, 첨부 파일은 다음과 같은 형태로 구성되어 있습니다.

메일에서 다운로드한 CATALOGUE RMK TRADING LTD_PDF.iso 가상 이미지 파일을 압축 프로그램에서 지원하지 않을 경우 Windows 탐색기를 통해 열 경우 위와 같이 DVD 드라이브로 열 수 있습니다.

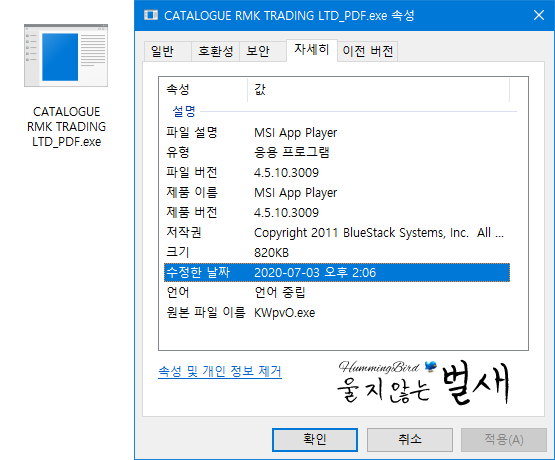

ISO 가상 이미지 파일 내에는 CATALOGUE RMK TRADING LTD_PDF.exe 악성 파일(SHA-1 : 5a57f3abe3e6105207ece6f3fd1e830e2c341868 - Microsoft : Trojan:MSIL/Masslogger.K!MTB)이 포함되어 있습니다.

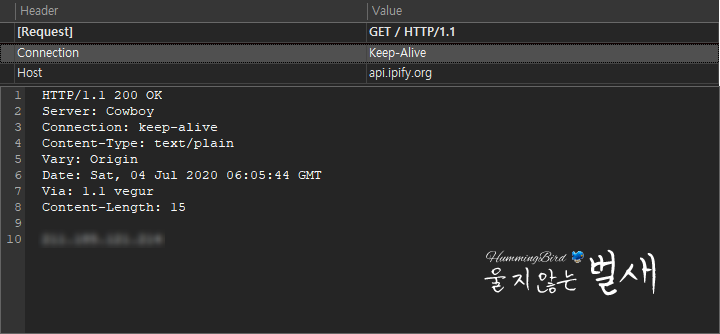

만약 사용자가 해당 파일을 PDF 문서 파일로 착각하고 실행할 경우 먼저 실행한 사용자의 IP 체크를 수행한 후 다음과 같은 대표적인 악의적인 기능을 수행할 수 있습니다.

(a) 화면 스크린 샷

(b) Chrome, Firefox, QQ Browser 등 다양한 웹 브라우저 정보 수집

(c) Pidgin, Discord, Telegram 등 메신저 프로그램 관련 정보 수집

(d) NordVPN 정보 수집

(e) Outlook, FoxMail, Thunderbird 등 이메일 클라이언트 관련 정보 수집

(f) FileZilla 등 FTP 관련 프로그램 정보 수집

(g) 클립보드 및 키로거(Keylogger) 정보 수집

(h) 시스템 정보(사용자 이름, IP, 지역, OS, CPU, GPU, 안티바이러스, 화면 해상도, 현재 시간) 수집

관련 정보를 수집한 악성 파일은 임시 폴더(%Temp%) 내에 임의의 폴더를 생성한 후 "%UserName%_국가명_임시 폴더명_월-일-년 시.분.초.zip" 압축 파일로 생성하여 smtp.yandex.ru 메일 서비스로 전송한 후 ZIP 압축 파일을 자동 삭제 처리합니다.

그러므로 해외에서 수신된 메일 중 .iso 또는 .img 가상 이미지 파일을 첨부로 수신된 경우에는 해당 가상 이미지 파일을 다운로드하여 내부에 존재하는 파일을 실행하는 일이 없도록 주의하시기 바랍니다.