최근 네이버 카페 게시글로 유포된 것으로 알려진 악성코드는 인기있는 소프트웨어 관련글로 소개하면서 첨부 파일 다운로드를 유도하여 감염시킨 것으로 보입니다.

악성 파일명 : Cardano et al. - 2020 - _NIPoPoW with LiteCoin.pif

SHA-1 : c05525e0503fadab848c88b19604385c596f3982

진단명 : Trojan:Win32/AgentTesla!ml (Microsoft)다운로드한 파일은 LiteCoin 관련 파일명을 가진 "MS-DOS 프로그램으로 바로 가기(.pif)" 형태로 구성되어 있으며, 사용자가 파일을 실행할 경우 다음과 같은 외형적인 모습을 확인할 수 있습니다.

실행된 악성 파일은 "C:\Users\%UserName%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\추미애 국고손시로지" 폴더를 추가 생성한 후 내부에 한글 문서 파일(추미애 국고손실죄 공동정범.hwp)을 생성하여 자동으로 오픈합니다.

참고로 해당 문서는 기존에 "조국 전 민전수석 고발 기자회견"이라는 제목으로 작성하였던 문서를 재활용한 것으로 추정되며, 폴더명과 문서 정보의 제목에 작성된 한글이 일부 오타가 있는 것으로 보아 국내 사정을 잘 알면서 해외에서 활동하는 악성코드 제작자가 활용한 것인 아닌가 의심됩니다.

C:\Users\%UserName%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\chroem

C:\Users\%UserName%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\chroem\chroem.exe실행된 악성 파일은 자기 자신을 시작프로그램 폴더 내에 chroem 폴더를 추가 생성한 후 내부에 chroem.exe 파일을 추가하여 실행합니다.

실행된 악성 파일은 1차적으로 감염 PC의 IP 정보를 체크하여 위치를 확인하게 됩니다.

실행된 chroem.exe 악성 파일은 자신의 기능 수행 목적으로 "C:\Windows\Microsoft.NET\Framework\v4.0.30319\InstallUtil.exe" 정상 파일을 추가 로딩하여 코드 인젝션을 통해 악의적인 기능을 수행하게 됩니다.

대표적인 동작을 살펴보면 반복적으로 chroem.exe 악성 파일이 Windows 부팅 시 자동 실행할 목적으로 다음과 같은 레지스트리 등록을 시도합니다.

REG ADD "HKCU\Software\Microsoft\Windows\CurrentVersion\Run" /f /v "chroem" /t REG_SZ /d "C:\Users\%UserName%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\chroem\chroem.exe"HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- chroem = C:\Users\%UserName%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\chroem\chroem.exe

또한 일정 주기마다 InstallUtil.exe 정상 파일을 추가 로딩할 목적으로 "C:\Users\%UserName%\AppData\Local\Temp\<Random>.bat" 파일을 임시 생성하여 InstallUtil.exe 파일 실행 후 .bat 배치 파일을 자동 삭제 처리합니다.

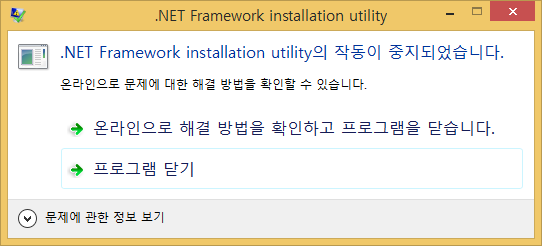

테스트 상에서는 악성코드 동작 과정에서 ".NET Framework installation utility" 오류 메시지가 반복 출력될 수 있습니다.

만약 정상적으로 동작이 이루어진다면 ① 시스템 정보(안티바이러스, 방화벽, 네트워크 정보, 프로세스 정보 등) ② Chrome, Firefox, Internet Explorer, Opera, Yandex 웹 브라우저 로그인 데이터 수집 ③ FileZilla, WinSCP 프로그램 데이터 수집 ④ 스크린 샷 ⑤ 키로깅 등의 다양한 악의적 기능을 수행할 수 있습니다.

수집된 정보는 숨김(H) 폴더 속성을 가진 "C:\Users\%UserName%\AppData\Roaming\Logs" 폴더를 생성한 후 내부에 "<월>-<일>-<년도>" 파일명을 가진 암호화된 파일을 생성하여 외부로 유출이 이루어질 수 있습니다.

▷ ISO 가상 이미지 파일이 첨부된 카탈로그 악성 메일 유포 주의 (2020.7.4)

예전에 메일을 통해 첨부된 ISO 가상 이미지 파일 내 존재하는 악성 파일을 실행할 경우 위와 유사한 악의적인 기능을 수행하여 정보를 수집하는 경우가 존재하였으며 이번에도 유사한 계열의 악성코드로 보이므로 네이버 카페에 등록된 첨부 파일 다운로드 시 실행에 각별히 주의하시기 바랍니다.