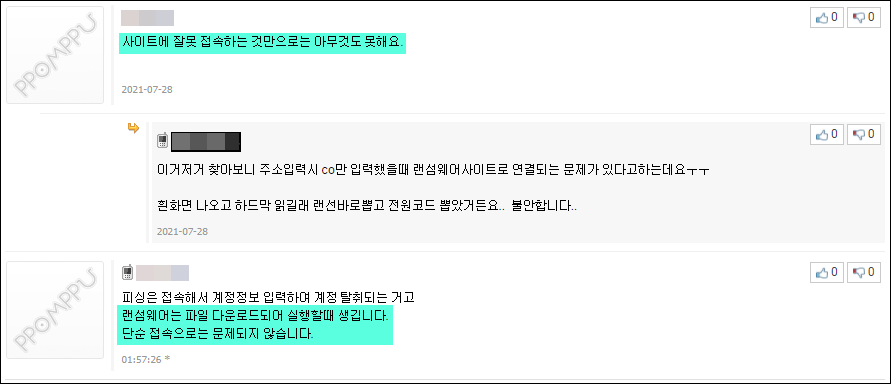

최근 인터넷 정보를 확인하던 중 뽐뿌(PPomppu) 커뮤니티 게시판에 Magniber 랜섬웨어(Ransomware) 감염 피해를 본 회원의 글이 보여서 자세하게 관련 내용에 대한 재현을 확인해 보았습니다.

해당 내용은 국내에서 Magniber 랜섬웨어 감염으로 피해를 보는 전형적인 방법인데 단지 뽐뿌 접속 중에 실수로 URL 주소를 잘못 입력한 부분이 특징이며, 이 글을 작성하게 된 부분은 사실 해당 게시글의 댓글에 내용 때문입니다.

댓글 내용 중에 단순히 사이트를 잘못 접속하는 행위만으로는 악성코드 감염이 이루어질 수 없다는 내용으로 이 부분에 대해 다시 한 번 취약점(Exploit)에 의한 자동 감염에 대한 경각심이 필요하기에 작성하게 되었습니다.

▷ 오픈캡쳐(OpenCapture) 프로그램 설치 시 Magniber 랜섬웨어 감염 주의 (2020.7.3)

▷ 네이버 피싱 목적으로 생성되었던 도메인을 통한 Magniber 랜섬웨어 유포 (2020.9.2)

이미 블로그를 통해 이 글에서 다시 언급할 유사 도메인 또는 기존에 알려진 도메인을 통한 Magniber 랜섬웨어의 자동 감염에 대해 소개한 적이 있었습니다.

이번에 사용된 뽐뿌 유사 도메인의 경우 2008년경에 등록되어 있는 점으로 봐서는 랜섬웨어 유포 목적으로 생성한 것은 아닐 것으로 보이며 관리 부실로 인해 악용되는 것이 아닌가 추정됩니다.

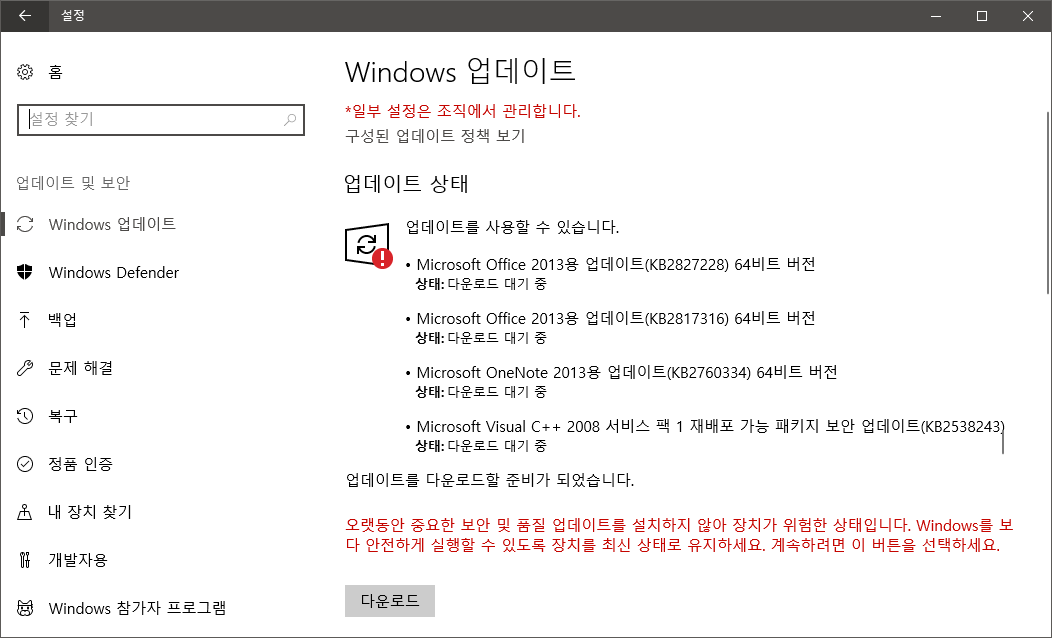

Magniber 랜섬웨어 감염에 노출되는 PC들의 공통점은 마이크로소프트(Microsoft)에서 매월 정기적으로 제공하는 보안 업데이트를 몇 개월 이상 패치하지 않는 Windows 7, Windows 8.1, Windows 10 운영 체제 환경에서 Internet Explorer 웹 브라우저를 이용하여 사이트 접속 과정에서 취약점(Exploit)을 통해 자동 감염되는 방식입니다.

그러므로 Windows 업데이트 메뉴에서 "오랫동안 중요한 보안 및 품질 업데이트를 설치하지 않아 장치가 위험한 상태입니다." 메시지가 존재하는 PC라면 제공되는 최신 보안 패치를 반드시 다운로드하여 최신 상태로 업데이트하시기 바랍니다.

만약 최신 보안 패치가 적용된 PC 환경에서 Internet Explorer 웹 브라우저를 이용하여 뽐뿌 유사 도메인에 접속할 경우에는 취약점 코드에 노출되지 않기 때문에 위와 같은 광고 화면만 볼 수 있습니다.

피해자가 언급한 것처럼 모바일을 이용하여 뽐뿌 유사 도메인에 접속할 경우에는 "Android Cleanup is recommended!" 메시지를 통해 특정 앱 설치를 유도하는 가짜 광고 메시지가 뜨는 것을 알 수 있습니다.

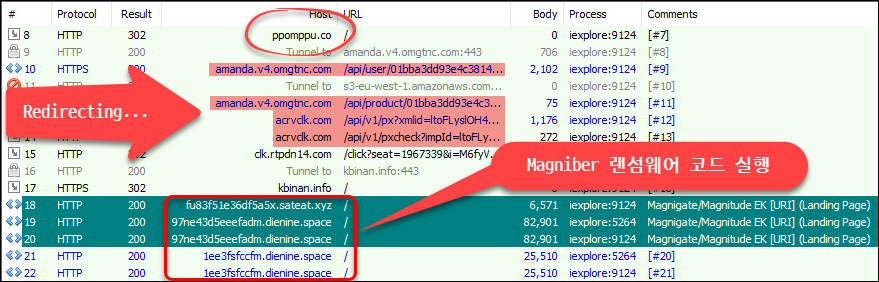

보안 패치가 제대로 설치되지 않은 PC 환경에서 뽐뿌 유사 도메인에 접속을 하는 과정에서 Magniber 랜섬웨어에 노출되는 URL 정보를 확인해보면 (1) 유사 도메인 접속과 동시에 다른 사이트로 리다이렉트(Redirect) 진행 (2) Magnitude Exploit Kit 코드가 포함된 사이트에 노출되어 Magniber 랜섬웨어 코드 실행이 되는 패턴입니다.

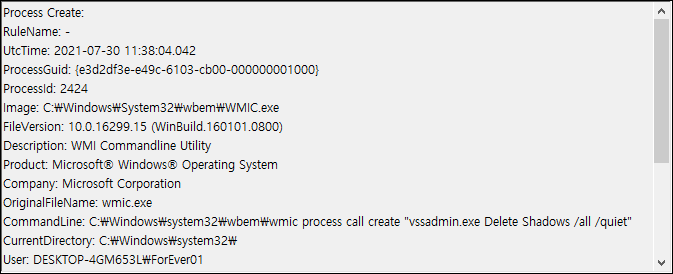

Magniber 랜섬웨어 코드 실행이 이루어지면 PC에 악성 파일(.exe 등)을 직접 생성하는 것이 아닌 Fileless 방식으로 PC에서 실행 중인 다양한 정상 프로그램 또는 시스템 프로세스 다수에 코드를 추가하여 정상 프로그램이 랜섬웨어 행위를 수행하게 됩니다.

이 과정에서 파일 복구를 할 수 없도록 C:\Windows\system32\wbem\wmic process call create "vssadmin.exe Delete Shadows /all /quiet" 명령어 처리를 통해 시스템 복원 기능을 무력화합니다.

Magniber 랜섬웨어의 특징 중의 하나는 문서 파일을 중심으로 먼저 파일 암호화가 진행된 후 사진 등의 다른 파일들로 확장되는 특징을 가지고 있으며, 감염 PC마다 서로 다른 파일 확장명(.<7~9자리 영문 소문자 Random 확장명>)으로 변경합니다.

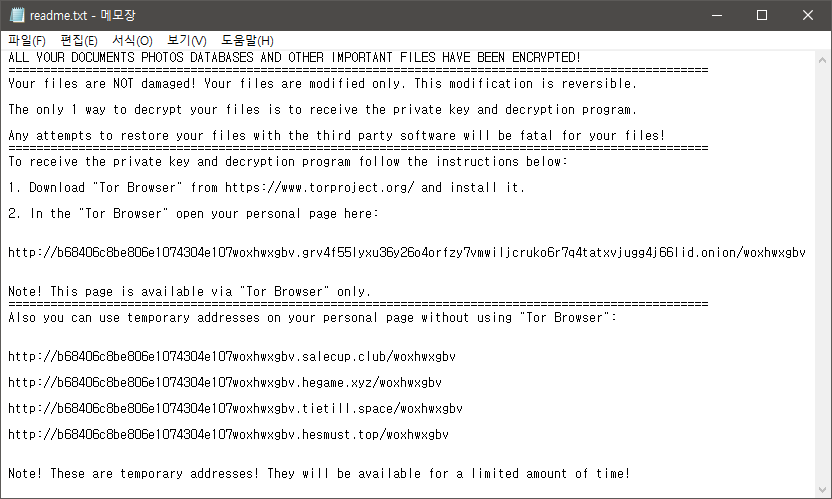

암호화된 파일이 존재하는 폴더마다 readme.txt 메시지 파일을 생성하여 Tor 웹 브라우저를 이용하여 특정 사이트로 접속하도록 안내하고 있습니다.

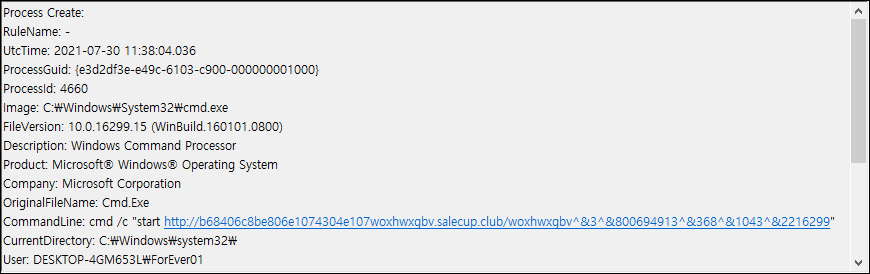

또한 감염된 PC 환경에서는 해당 결제 안내 페이지를 자동으로 오픈하도록 명령어 처리가 이루어집니다.

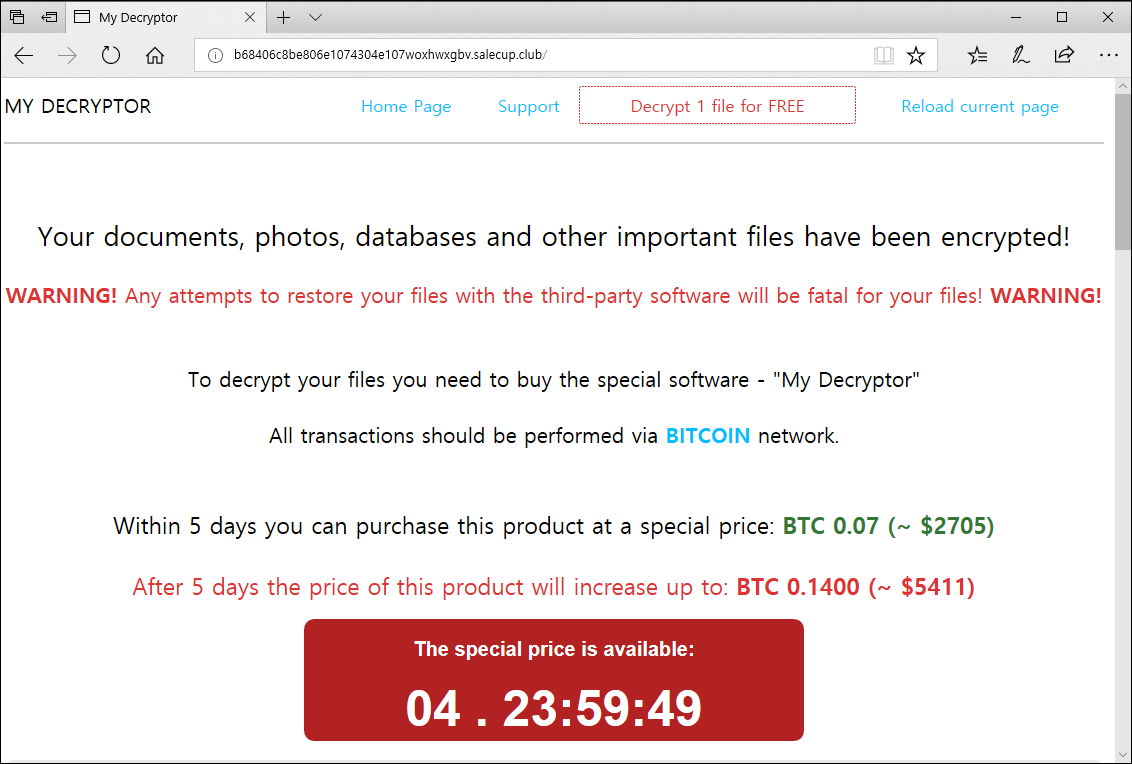

해당 사이트에서는 기본적으로 5일 이내에 결제를 할 경우 약 300만원 상당의 금전을 요구하고 있으며, 피해자가 대행 업체를 거쳐서 돈을 지불할 경우에는 400만원 이상의 금전을 지불해야 할 것으로 추정됩니다.

Magniber 랜섬웨어는 2016년 2월경부터 1년 6개월 넘게 활동하던 Cerber 랜섬웨어가 활동을 중지한 후 2017년 10월경 첫 등장하여 현재까지 취약점(Exploit) 감염 방식이라는 동일한 감염 방식으로만 현재까지 한국만을 표적으로 365일 활동하는 최장수 랜섬웨어 중의 하나이며 최소 100억~300억 이상의 수익을 만들어 냈을 것으로 추정되고 있습니다.

그리고 앞으로도 절대로 포기하지 않고 보안에 무관심한 한국 인터넷 사용자를 대상으로 돈벌이를 지속할 것으로 보이므로 매월 제공되는 Windows 보안 업데이트를 최신 상태로 유지하시기 바라며, Internet Explorer 웹 브라우저를 이용하여 사이트에 접속하는 사용 습관을 버리시기 바랍니다.