728x90

반응형

네이트온(NateOn) 메신저를 통해 모르는 사람 또는 감염된 등록자가 메신저 창을 통해 사진으로 위장한 링크를 배포하여 감염시키는 사례가 확인이 되었습니다.

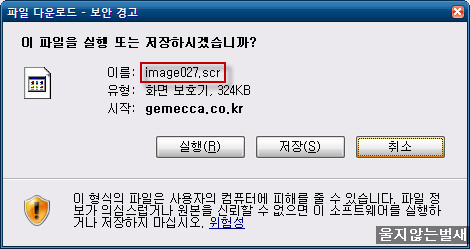

해당 링크에 접근을 하면 위와 같이 화면보호기 파일(scr) 확장자를 가진 파일을 다운로드하여 해당 파일이 실행될 경우 감염을 시키고 있습니다.

유포 경로는 국내에서 운영 중인 농업용 발전기, 양수기 판매 사이트로 특정 게시판에 파일이 업로드 된 것으로 추정됩니다.

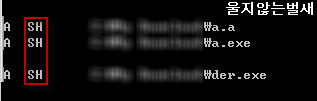

해당 악성코드에 감염이 될 경우 다음과 같은 서비스 항목이 중지되는 것을 확인할 수 있습니다.

즉, 윈도우에서 제공하는 보안 센터 및 방화벽 기능이 중지되어 외부에서 추가적인 악성코드 또는 행위가 제약없이 일어날 수 있도록 하고 있습니다.

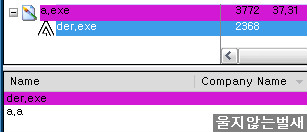

생성되는 레지스트리 값을 확인해 보겠습니다.

생성되는 항목 중 알약(ALYac_PZSrv), nProtect 관련 항목을 보아 국내 보안제품을 노리는 것을 확인할 수 있습니다.

그만큼 국내 개인 사용자들의 알약 사용자층이 두껍게 구성되어 있다는 점을 충분히 이용하는 것으로 추정이 됩니다.

해당 악성코드에 감염이 되면 특정 포트를 오픈하여 추가적인 정보 유출 등의 우려가 있는 것으로 추정이 됩니다. 이 부분은 보안 전문가들이 분석할 부분이고, 제 능력 밖의 일입니다.

메신저에서 친구를 맺은 관계일지라도 수상한 링크를 제공하면서 접근하도록 할 때에는 되도록이면 클릭하지 않는 것이 안전하므로 주의하시기 바랍니다.

[유포 링크]

hxxp://blog-naver.xxxxxxx.net

hxxp://blog-naver.xxxxxxx.net/?www.cyworld.com-image027.bmp

- hxxp://gemecca.co.kr/upload/freeboard/xxxxxxxxxx/image027.scr?www.cyworld.com-image027.bmp

- hxxp://gemecca.co.kr/upload/freeboard/xxxxxxxxxx/image027.scr

hxxp://blog-naver.xxxxxxx.net

hxxp://blog-naver.xxxxxxx.net/?www.cyworld.com-image027.bmp

- hxxp://gemecca.co.kr/upload/freeboard/xxxxxxxxxx/image027.scr?www.cyworld.com-image027.bmp

- hxxp://gemecca.co.kr/upload/freeboard/xxxxxxxxxx/image027.scr

해당 링크에 접근을 하면 위와 같이 화면보호기 파일(scr) 확장자를 가진 파일을 다운로드하여 해당 파일이 실행될 경우 감염을 시키고 있습니다.

유포 경로는 국내에서 운영 중인 농업용 발전기, 양수기 판매 사이트로 특정 게시판에 파일이 업로드 된 것으로 추정됩니다.

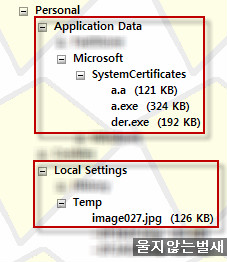

%Temp%image027.jpg

(사용자 계정)\Application Data\Microsoft\SystemCertificates\a.a

(사용자 계정)\Application Data\Microsoft\SystemCertificates\a.exe

(사용자 계정)\Application Data\Microsoft\SystemCertificates\der.exe

a.exe 파일은 화면보호기(image027.scr) 파일과 동일한 파일입니다.

(사용자 계정)\Application Data\Microsoft\SystemCertificates\a.a

(사용자 계정)\Application Data\Microsoft\SystemCertificates\a.exe

(사용자 계정)\Application Data\Microsoft\SystemCertificates\der.exe

a.exe 파일은 화면보호기(image027.scr) 파일과 동일한 파일입니다.

해당 악성코드에 감염이 될 경우 다음과 같은 서비스 항목이 중지되는 것을 확인할 수 있습니다.

ALG(Application Layer Gateway Service)

- %System%\alg.exe

SharedAccess(Windows Firewall/Internet Connection Sharing (ICS))

- %System%\svchost.exe -k netsvcs

wscsvc(Security Center)

- %System%\svchost.exe -k netsvcs

- %System%\alg.exe

SharedAccess(Windows Firewall/Internet Connection Sharing (ICS))

- %System%\svchost.exe -k netsvcs

wscsvc(Security Center)

- %System%\svchost.exe -k netsvcs

즉, 윈도우에서 제공하는 보안 센터 및 방화벽 기능이 중지되어 외부에서 추가적인 악성코드 또는 행위가 제약없이 일어날 수 있도록 하고 있습니다.

생성되는 레지스트리 값을 확인해 보겠습니다.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\IniFileMapping\Autorun.inf

- (Default) = "@SYS:DoesNotExist"

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\ALYac_PZSrv

- Start = 0x00000004

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\MpsSvc

- Start = 0x00000004

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\npkcmsvc

- Start = 0x00000004

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\WinDefend

- Start = 0x00000004

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\ALYac_PZSrv

- Start = 0x00000004

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\MpsSvc

- Start = 0x00000004

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\npkcmsvc

- Start = 0x00000004

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinDefend

- Start = 0x00000004

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System

- EnableLUA = 0x00000000

- (Default) = "@SYS:DoesNotExist"

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\ALYac_PZSrv

- Start = 0x00000004

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\MpsSvc

- Start = 0x00000004

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\npkcmsvc

- Start = 0x00000004

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\WinDefend

- Start = 0x00000004

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\ALYac_PZSrv

- Start = 0x00000004

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\MpsSvc

- Start = 0x00000004

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\npkcmsvc

- Start = 0x00000004

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinDefend

- Start = 0x00000004

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System

- EnableLUA = 0x00000000

생성되는 항목 중 알약(ALYac_PZSrv), nProtect 관련 항목을 보아 국내 보안제품을 노리는 것을 확인할 수 있습니다.

그만큼 국내 개인 사용자들의 알약 사용자층이 두껍게 구성되어 있다는 점을 충분히 이용하는 것으로 추정이 됩니다.

[image027.scr]

현재 국내외 보안제품에서 전혀 진단하지 못하고 있으며, 생성파일에 대해서도 동일한 진단을 하므로 감염되지 않도록 주의하시기 바랍니다.

| Antivirus | Version | Last Update | Result |

| a-squared | 4.0.0.93 | 2009.02.15 | - |

| AhnLab-V3 | 5.0.0.2 | 2009.02.14 | - |

| AntiVir | 7.9.0.79 | 2009.02.13 | TR/Crypt.XPACK.Gen |

| Authentium | 5.1.0.4 | 2009.02.14 | - |

| Avast | 4.8.1335.0 | 2009.02.14 | - |

| AVG | 8.0.0.237 | 2009.02.14 | - |

| BitDefender | 7.2 | 2009.02.15 | - |

| CAT-QuickHeal | 10.00 | 2009.02.13 | (Suspicious) - DNAScan |

| ClamAV | 0.94.1 | 2009.02.15 | - |

| Comodo | 977 | 2009.02.14 | - |

| DrWeb | 4.44.0.09170 | 2009.02.15 | - |

| eSafe | 7.0.17.0 | 2009.02.12 | - |

| eTrust-Vet | 31.6.6358 | 2009.02.14 | - |

| F-Prot | 4.4.4.56 | 2009.02.14 | - |

| F-Secure | 8.0.14470.0 | 2009.02.15 | - |

| Fortinet | 3.117.0.0 | 2009.02.14 | - |

| GData | 19 | 2009.02.15 | - |

| Ikarus | T3.1.1.45.0 | 2009.02.15 | - |

| K7AntiVirus | 7.10.630 | 2009.02.14 | - |

| Kaspersky | 7.0.0.125 | 2009.02.15 | - |

| McAfee | 5526 | 2009.02.14 | - |

| McAfee+Artemis | 5526 | 2009.02.14 | - |

| Microsoft | 1.4306 | 2009.02.15 | - |

| NOD32 | 3853 | 2009.02.14 | probably unknown NewHeur_PE |

| Norman | 6.00.02 | 2009.02.13 | - |

| nProtect | 2009.1.8.0 | 2009.02.15 | - |

| Panda | 10.0.0.10 | 2009.02.14 | - |

| PCTools | 4.4.2.0 | 2009.02.14 | - |

| Prevx1 | V2 | 2009.02.15 | - |

| Rising | 21.16.61.00 | 2009.02.15 | - |

| SecureWeb-Gateway | 6.7.6 | 2009.02.15 | Trojan.Crypt.XPACK.Gen |

| Sophos | 4.38.0 | 2009.02.15 | - |

| Sunbelt | 3.2.1851.2 | 2009.02.12 | - |

| Symantec | 10 | 2009.02.15 | - |

| TheHacker | 6.3.2.1.257 | 2009.02.15 | - |

| TrendMicro | 8.700.0.1004 | 2009.02.14 | - |

| VBA32 | 3.12.8.12 | 2009.02.15 | - |

| ViRobot | 2009.2.14.1607 | 2009.02.15 | - |

| VirusBuster | 4.5.11.0 | 2009.02.14 | - |

|

|

|||

| Additional information | |||

| File size: 331776 bytes | |||

현재 국내외 보안제품에서 전혀 진단하지 못하고 있으며, 생성파일에 대해서도 동일한 진단을 하므로 감염되지 않도록 주의하시기 바랍니다.

해당 악성코드에 감염이 되면 특정 포트를 오픈하여 추가적인 정보 유출 등의 우려가 있는 것으로 추정이 됩니다. 이 부분은 보안 전문가들이 분석할 부분이고, 제 능력 밖의 일입니다.

메신저에서 친구를 맺은 관계일지라도 수상한 링크를 제공하면서 접근하도록 할 때에는 되도록이면 클릭하지 않는 것이 안전하므로 주의하시기 바랍니다.

728x90

반응형