전 세계적으로 랜섬웨어(Ransomware) 공격을 통한 피해가 국가 차원에서 큰 이슈가 이루어지면서 한국인터넷진흥원의 보호나라에서 "KISA STOP Ransomware" 웹 서비스를 오픈하였습니다.

몸값(Ransom) + 소프트웨어(Software)의 합성어로 만들어진 랜섬웨어는 사용자 데이터 파일을 암호화한 후 파일 복구를 위해서는 비트코인(Bitcoin)과 같은 암호 화폐를 요구하는 악성 프로그램을 의미합니다.

KISA STOP Ransomware 웹 서비스에서 안내하는 랜섬웨어의 의미, 예방 방법, 랜섬웨어 복구 절차 중 주요 랜섬웨어 정보의 경우 다소 이전에 활동하였으며 현재는 거의 사라진 내용이라서 국내에서 많은 피해를 주는 랜섬웨어를 중심으로 내용을 보강하여 조금 더 현실적인 내용으로 소개해 드리도록 하겠습니다.

■ 랜섬웨어 감염 경로

1. 취약점(Exploit)을 이용한 자동 감염

▷ 뽐뿌 유사 도메인을 이용한 Magniber 랜섬웨어 감염 주의 (2021.7.31)

국내 기준으로 가장 큰 피해를 유발하고 있는 Magniber 랜섬웨어는 보안 업데이트가 일정 기간 이루어지지 않은 환경에서 Internet Explorer 웹 브라우저를 이용하여 웹 사이트 접속 과정에서 취약점(Exploit)을 이용하여 자동 감염되는 방식으로 유포가 이루어지고 있습니다.

2. 메일 첨부 파일 실행한 통한 감염

▷ 한국 사용자를 대상으로 GandCrab 랜섬웨어 유포 가담자 검거 소식 (2021.3.10)

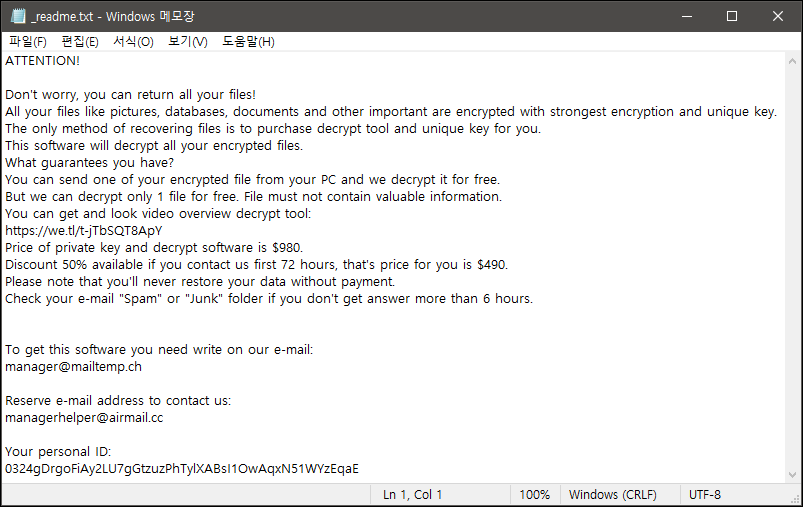

국내 인터넷 사용자를 표적으로 유포 활동을 전개하다가 활동을 종료한 GandCrab 랜섬웨어나 최근 이력서 등의 메일로 유포가 꾸준하게 이루어지고 Carlos 랜섬웨어 (= Makop 랜섬웨어)는 메일 첨부 파일을 실행하도록 유도하여 랜섬웨어 공격을 진행합니다.

3. 신뢰할 수 없는 사이트에서 다운로드한 파일을 통한 감염

▷ 백신에서 차단하지만 치료하지 못하는 레지스트리 방식의 Sodinokibi 랜섬웨어 문제 (2020.11.18)

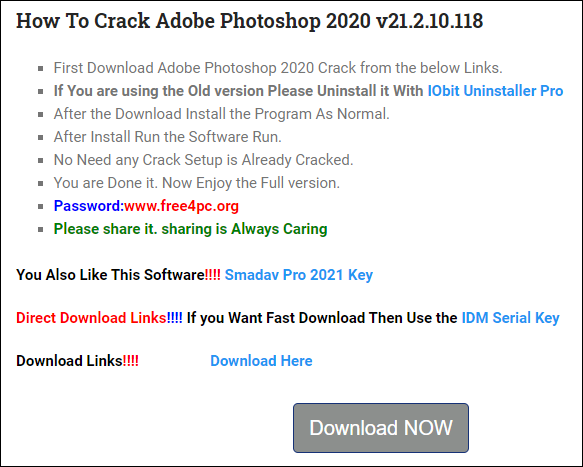

현재는 사라진 네봄이 사이트에서 다운로드한 .js 스크립트 파일을 사용자가 실행하여 감염되는 Sodinokibi 랜섬웨어 또는 크랙(Crack) 사이트에서 다운로드한 파일을 실행할 경우 감염되는 Stop 랜섬웨어는 사용자가 신뢰할 수 없는 사이트로부터 다운로드한 파일을 직접 실행하는 감염 방식입니다.

4. 원격 제어(RDP) 방식을 이용한 시스템 접속을 통한 감염

▷ 코로나19 바이러스 확장명으로 암호화하는 CrySis 랜섬웨어 주의 (2020.2.21)

주로 서버(Server) 기능으로 사용하는 운영 체제를 대상으로 공격이 이루어질 수 있는 CrySis 랜섬웨어, GlobeImposter 랜섬웨어, Phobos 랜섬웨어 등은 원격 데스크톱 연결(RDP) 기능이 활성화되어 있거나 Microsoft SQL Server 솔루션의 계정 비밀번호를 크랙하여 야간에 시스템에 몰래 접속하여 공격자가 화면을 들여다보면서 랜섬웨어를 실행할 수 있습니다.

■ 주요 랜섬웨어

1. Magniber 랜섬웨어

2017년 하반기부터 국내에 첫 등장하여 현재 시간까지 Internet Explorer 웹 브라우저 취약점을 이용한 변함없는 유포 방식을 통해 한국 인터넷 사용자에게 가장 큰 피해를 주고 있는 Magniber 랜섬웨어는 Fileless 방식으로 다수의 정상 프로그램이 파일을 암호화를 수행하여 랜섬웨어 코드 실행이 이루어진 상태에서는 극소수 보안 솔루션을 제외하고는 효과적으로 차단할 수 없는게 현실입니다.

2. Stop 랜섬웨어

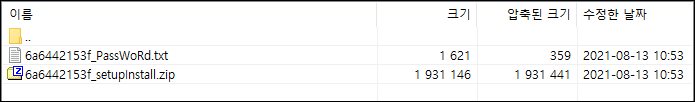

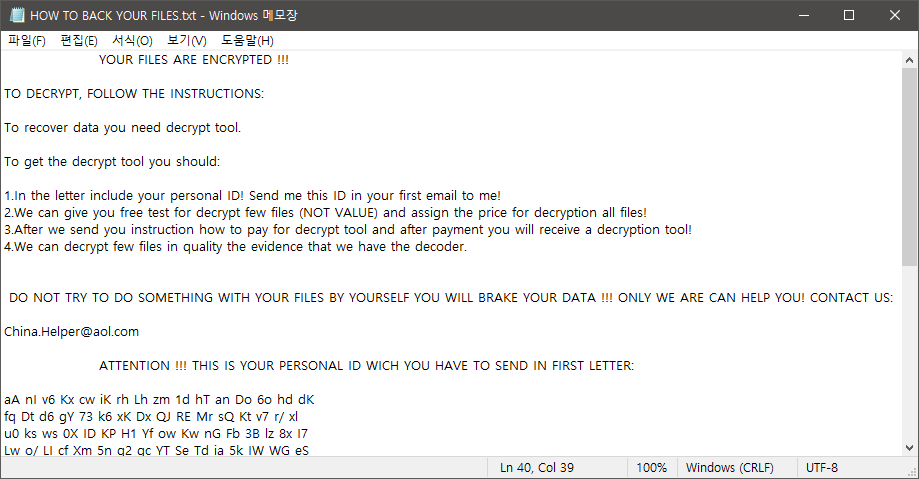

2021년 기준으로 일반 인터넷 사용자에게 가장 큰 피해를 주고 있는 Stop 랜섬웨어는 사용자가 크랙(Crack) 등의 파일로 생각하고 다운로드한 파일을 실행할 경우 다수의 악성 프로그램이 함께 설치되면서 Stop 랜섬웨어가 추가 다운로드되어 실행될 수 있습니다.

특히 크랙(Crack) 파일의 특성상 비밀번호로 보호된 압축 파일을 통해 1차적으로 안티바이러스 제품의 탐지를 우회 시도하고 있으며, 파일 실행 시 사용자들이 백신 탐지를 무시한다는 점에서 손쉽게 감염을 시킬 수 있습니다.

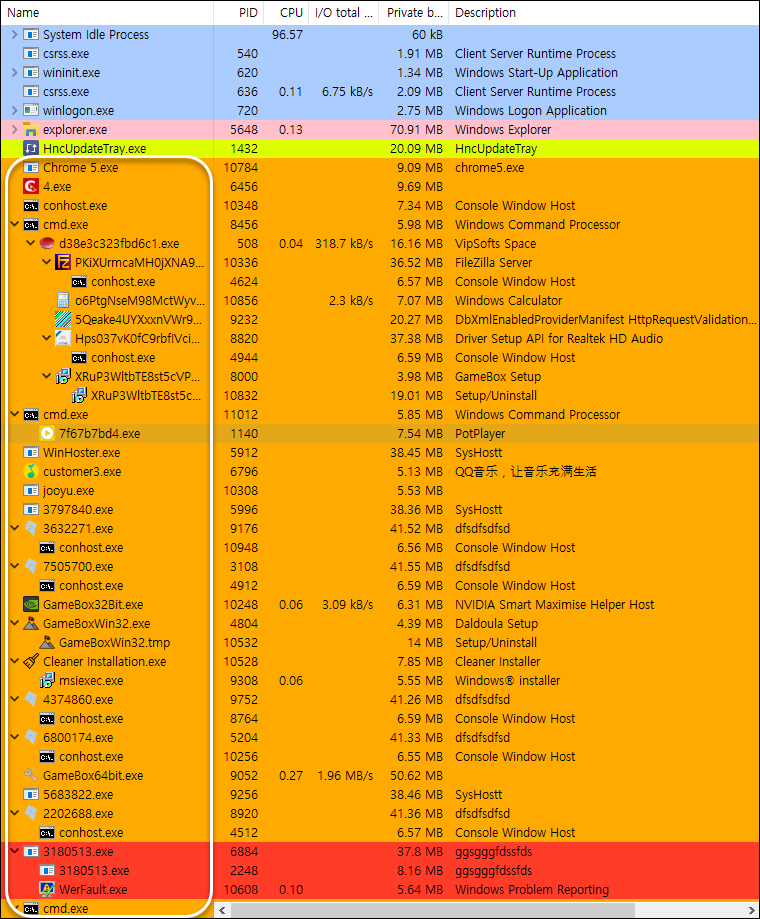

전형적인 악성 크랙(Crack) 파일을 실행할 경우 자동으로 수십개 이상의 악성 프로그램 또는 유료 결제를 유도하는 소프트웨어, 광고 프로그램 등이 자동으로 설치되어 지속적인 추가 다운로드, 정보 유출, 시스템 성능 저하, 원치않는 광고 노출 등의 피해를 볼 수 있으며, 이 과정에서 Stop 랜섬웨어가 실행되어 파일 암호화가 진행될 수 있습니다.

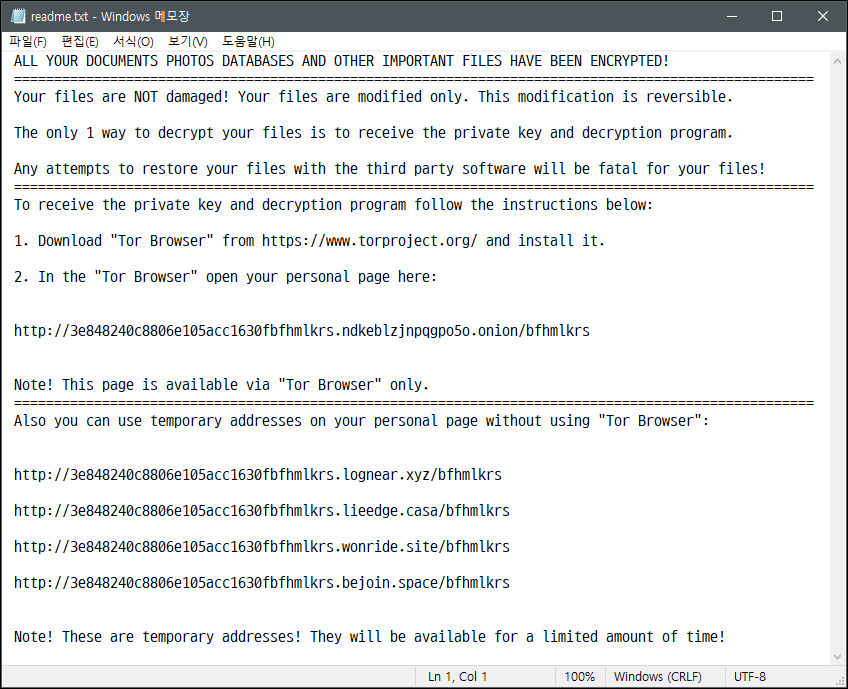

3. GlobeImposter 랜섬웨어

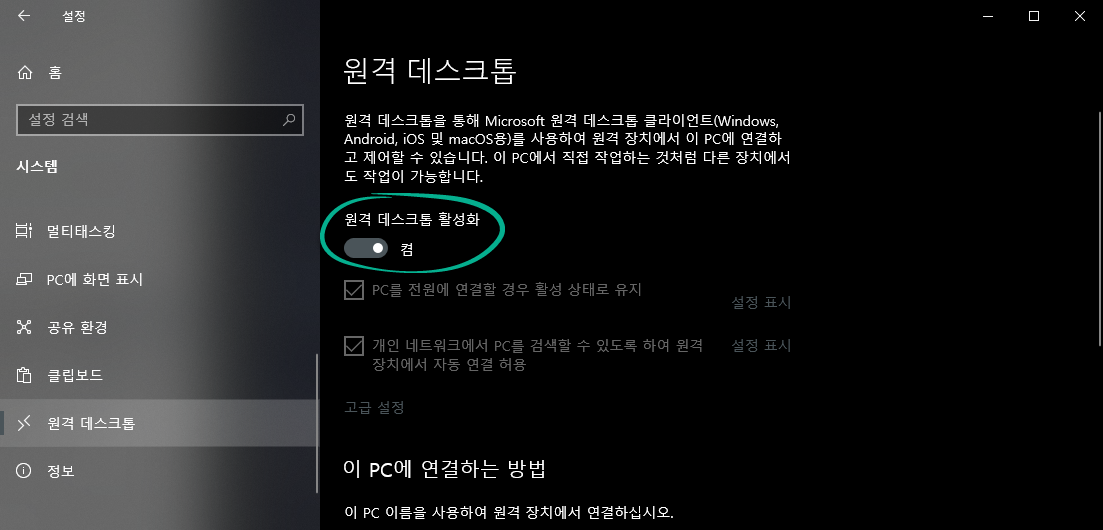

주말 야간, 새벽, 이름 아침에 활동이 많이 확인되는 GlobeImposter 랜섬웨어는 주로 Windows Server 운영 체제를 대상으로 공격이 이루어지며, 특히 Windows 운영 체제에서 제공하는 원격 데스크톱 연결(RDP) 기능을 통해 시스템에 원격 접속을 하는 방식으로 공격이 이루어집니다.

자동화된 툴을 이용하여 원격 데스크톱 기능이 활성화된 시스템을 네트워크 상에서 검색하여 지속적으로 계정명과 비밀번호를 입력하여 로그인에 성공할 경우 관리자 권한으로 설치된 보안 제품 삭제 또는 무력화 후 랜섬웨어를 직접 실행하며 특히 PC 화면을 직접 보면서 공격을 진행할 수 있어서 원격 접속에 성공할 경우 사실상 보안 제품에서 탐지 가능한 랜섬웨어로 공격을 하여도 방어할 수 없습니다.

그러므로 외부에서 접근 가능한 MS SQL Server나 원격 데스크톱 기능을 사용할 경우 유추 가능한 계정명과 비밀번호를 사용하지 않도록 계정 관리에 매우 신경써야하며 최고의 예방법은 특정 IP만 접속하도록 방화벽 설정을 하는 것이 가장 안전하지 않을까 싶습니다.

■ 랜섬웨어 예방법

1. 최신 Windows 업데이트 보안 패치를 꾸준히 설치하시기 바랍니다.

마이크로소프트(Microsoft) 업체에서는 매월 두 번째 수요일(한국 시간 기준)마다 Windows 업데이트 기능을 통해 보안 패치를 제공하고 있으므로 최신 보안 업데이트를 설치하여 취약점(Exploit)을 통한 자동 감염이 이루어지지 않도록 예방하시기 바랍니다.

만약 보안 패치를 즉시 적용할 수 없는 환경이더라도 3개월 이상 보안 패치를 설치하는 일이 없도록 하시기 바랍니다.

2. 메일 첨부 파일 이름 또는 파일 아이콘에 속아 실행하는 일이 없도록 하시기 바랍니다.

▷ <체크멀 블로그> 랜섬웨어와 정보 유출 악성코드가 포함된 이력서 첨부 파일 주의 (2021.3.9)

한글로 작성된 메일을 수신하여 첨부된 파일명이나 아이콘 모양만을 보고 실행하여 랜섬웨어 또는 정보 유출 악성코드에 감염될 수 있으므로 첨부 파일의 최종 파일 확장명이 실행 파일(.exe)인지 여부를 꼼꼼하게 확인하여 실행하지 않도록 각별히 주의하시기 바랍니다.

3. Windows 원격 데스크톱 기능 사용 시 계정 관리에 주의하시기 바랍니다.

원격 데스크톱 연결 기능은 서버 관리 차원에서 많이 활용하는 Windows 기능이지만 계정명이 Administrator와 같이 유추 가능하거나 비밀번호가 단순할 경우에는 공격자는 언젠가는 비밀번호를 찾아서 원격 접속에 성공할 수 있습니다.

그러므로 기본적으로 유추할 수 없는 계정명과 비밀번호 사용, 3389 기본 포트 번호 변경, Windows 방화벽을 이용한 특정 IP 주소로만 원격 접속 가능하도록 설정하여 허용하지 않은 사용자가 접속하지 못하도록 보안 조치를 하시기 바랍니다.

4. 주기적인 백업(Backup)을 통해 피해를 최소화하시기 바랍니다.

랜섬웨어 피해를 당할 경우 금전적 피해를 최소화할 수 있는 가장 좋은 방법은 가장 최근에 백업한 데이터를 이용한 복구입니다.

그러므로 주기적으로 중요 데이터 파일은 2~3중으로 백업을 하여 랜섬웨어를 비롯한 다양한 사고에 대응하시기 바라며, 특히 백업된 저장 장치 중 1개는 시스템과 물리적으로 연결이 되지 않은 상태로 보관되어 있는 것이 중요합니다.

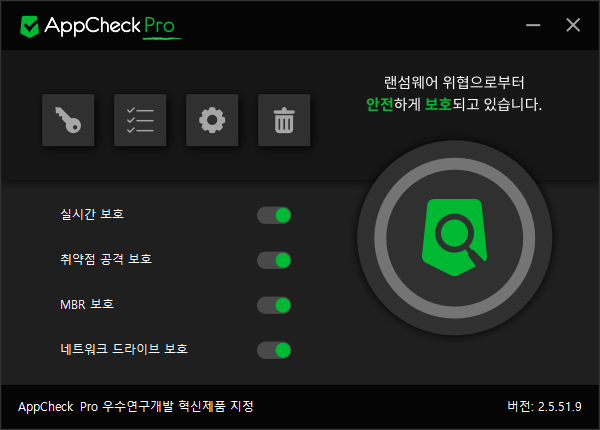

5. 안티랜섬웨어 제품을 설치하여 안티바이러스 제품과의 시너지 효과를 얻으시기 바랍니다.

랜섬웨어는 기본적으로 악성 프로그램이므로 안티바이러스 제품에서 1차적으로 탐지하여 파일 암호화 이전에 차단할 수 있지만 1차 방어에 실패할 경우 실행되어 파일 암호화가 진행될 경우 차단할 수 있는 안티랜섬웨어 제품이 필요합니다.

AppCheck 안티랜섬웨어 제품과 같은 보안 솔루션을 함께 설치하여 시스템을 보호할 경우에는 백신 프로그램에서 탐지할 수 없는 다양한 랜섬웨어를 차단할 수 있으며, 심지어 차단할 수 없는 랜섬웨어에 대해서도 파일 암호화가 진행되는 시점에서 보호 대상 파일에 대하여 임시 백업을 통해 사후 복구에 많은 도움을 받을 수 있습니다.